Organisaties moeten proactief zijn. Dat betekent niet wachten tot er iets misgaat, maar voorbereid zijn op wat kan gebeuren. Daar komt Cyber Threat Intelligence (CTI) in beeld. Hoe gebruiken we informatie uit de digitale onderwereld en publieke bronnen om aanvallen te ontdekken en voorkomen?

Wat is Cyber Threat Intelligence?

Cyber Threat Intelligence is het proces van het verzamelen, analyseren en toepassen van informatie over actuele en potentiële cyberdreigingen. Eigenlijk komt het neer op hackers bespioneren. In de gaten houden waar aanvallers mee bezig zijn. Wat zijn hun tactieken? Wat zijn actuele of toekomstige bedreigingen? En: hoe gaan we ons verdedigen?

Cyber Threat Intelligence stelt ons in staat te anticiperen. Het geeft inzichten die praktisch toepasbaar zijn. Denk aan antwoorden op vragen zoals:

- Hoe werken aanvallers en welke technieken gebruiken ze?

- Welke dreigingen richten zich specifiek op een bepaalde sector of regio?

- Wat zijn de grootste risico’s voor uw specifieke IT-omgeving?

Deze inzichten komen uit allerlei bronnen, zoals openbare databases, dark web-forums, dreigingsrapporten en technische analyses. Het doel van CTI is simpel: de aanvallers zoveel mogelijk een stap voor zijn.

Het dark web: een goudmijn voor CTI

Een belangrijk onderdeel van Cyber Threat Intelligence is het monitoren van plekken waar cybercriminelen informatie delen, zoals het dark web. Wat daar aan relevante informatie te vinden is?

Denk aan ontwikkelingen in soorten malware en aanvalsmethodes. Polymorphic Malware die in staat is continu van vorm te veranderen, waardoor antivirussen en endpoint oplossingen ze moeilijker detecteren.

Of Zero-Day kwetsbaarheden: acute kwetsbaarheden waar hackers direct op duiken om ze te exploiteren, voordat organisaties deze hebben opgelost. Hoe eerder dit bekend is, hoe beter te anticiperen. De kwetsbaarheid patchen of oplossen vóórdat hackers de kans hebben gehad het tegen u te gebruiken, in plaats van erna.

Waarom Cyber Threat Intelligence onmisbaar is

Cyber Threat Intelligence stelt ons in staat om niet alleen te reageren, maar vooral om voorbereid te zijn. Het helpt ons om:

Vooruit te denken: We zien welke dreigingen aan komen en stemmen onze strategie daarop af.

Slimmer te werken: Door inzicht te krijgen in wat echt belangrijk is, zijn we in staat belangrijke bedreigingen extra te prioriteren.

De tegenstander te begrijpen: Weten hoe aanvallers denken, maakt ons sterker in het verdedigen en simuleren.

Zelf researchen of tools gebruiken

Voor CTI kan u ervoor kiezen zelf research te doen, maar veel cybersecurity teams gebruiken tools waar gespecialiseerde researchteams achter zitten die actuele informatie delen. Een bekende is MITRE ATT&CK.

Het belangrijkste is dat een cybersecurity team op de hoogte is van het threatlandschap. Of ze nu zelf onderzoek doen, of uit gerenommeerde informatiebronnen putten.

De feedbackloop van Cyber Threat Intelligence

De 6 stappen van Cyber Threat Intelligence doorlopen een feedback-loop. Dat betekent dat wanneer stap 6 is afgerond, stap 1 weer de volgende stap is.

1. Richting bepalen

Fase 1 vormt de basis van een sterk Cyber Threat Intelligence (CTI)-programma. Hier draait het om doelen stellen en prioriteiten kiezen. Wat is écht belangrijk? Welke onderdelen van de organisatie hebben de meeste bescherming nodig? Ook de impact van een cyberaanval krijgt aandacht. Een duidelijke koers houdt de focus scherp. Geen afleiding, alleen datgene wat telt.

2. Gegevens verzamelen

Alle informatie telt. Een stevige verzameling is de ruggengraat van het proces. Zolang het maar kwalitatieve data is. Het draait om relevantie en betrouwbaarheid. Zonder deze basis ontstaan risico’s: dreigingen blijven onopgemerkt of tijd gaat verloren.

3. Verwerken

Ruwe data krijgt betekenis. Dit gebeurt op maat. Elke bron vraagt om een andere aanpak. Interviews krijgen bijvoorbeeld extra waarde door deze naast andere informatie te leggen. De aanpak zorgt voor duidelijkheid en structuur.

4. Analyseren

Hier verandert data in inzichten. Wat zijn de grootste dreigingen? Moeten investeringen in beveiliging omhoog? Of zijn bepaalde tools nodig om risico’s te verkleinen? Analyse maakt data bruikbaar. Het geeft richting. En het biedt antwoorden die direct te gebruiken zijn.

5. Verspreiden

Informatie verspreidt zich naar de juiste mensen. Niet elk team heeft hetzelfde nodig. Sommigen werken beter met uitgebreide rapporten. Anderen met korte updates. Door goed te kijken naar de vorm, frequentie en inhoud, haalt de organisatie het maximale uit de beschikbare kennis. Iedereen blijft op de hoogte. Precies zoals nodig.

6. Feedback

Feedback maakt het programma beter. Altijd. Het laat zien wat werkt en wat niet. Hierdoor blijft het CTI-programma aansluiten bij veranderende behoeften. Dit proces eindigt nooit. Het blijft draaien. Dreigingen veranderen immers ook. Zo blijft het CTI-programma sterk, relevant en effectief.

Hoe blue teams Cyber Threat Intelligence inzetten

Zowel de defensieve als de offensieve kant van cybersecurity maakt gebruikt van Cyber Threat Intelligence. Voor zowel het blue team – de verdedigers – als het red team – de ethisch hackers – is CTI onmisbaar.

Blue teams gebruiken het om proactief te werken, bijvoorbeeld:

- Kwetsbaarheden snel patchen: Stel, er verschijnt een rapport over een zero-day in een populaire VPN-tool. Met Threat Intelligence krijgen we niet alleen een melding, maar ook inzicht in hoe de aanval werkt en welke maatregelen we direct moeten nemen.

- Incidenten sneller oplossen: Wanneer een kwetsbaarheid opduikt, kunnen we medewerkers waarschuwen, filters aanpassen en extra controles instellen. Zo vangen we de meeste dreigingen voordat ze schade veroorzaken.

- Trainen en simuleren: We gebruiken CTI-gegevens om realistische scenario’s te simuleren. Bijvoorbeeld, als een nieuwe malware-variant bekend wordt, is het mogelijk die na te bouwen en al te testen hoe goed detectiesystemen werken.

Red teamers: de dreiging simuleren

Ethisch hackers staan aan de andere kant: die denken als de aanvallers. Dankzij Threat Intelligence weten ze precies welke technieken en tools criminelen gebruiken. Een voorbeeld uit de praktijk:

Een red team zet een aanvalsmethode die ze in een CTI-rapport hadden gevonden voor de aanvalssimulatie van een klant. Deze methode maakt gebruik van een combinatie van een kwetsbaarheid in een HR-systeem en social engineering. Het resultaat? Binnen een dag wisten ze toegang te krijgen tot gevoelige personeelsdossiers. Die zwakke plekken werden natuurlijk meteen gedicht.

Cyber Threat Intelligence maakt security proactief

Goede cybersecurity kan niet zonder Cyber Threat Intelligence. We zijn zo niet alleen voorbereid op dreigingen, maar ook in staat om ze gericht aan te pakken. Als we weten wat er speelt, waar we op moeten letten, weten we ook hoe we uw organisatie het beste beschermen.

Wilt u meer weten over hoe CTI of een ander cybersecurity onderwerp? Lees onze andere blogs of neem contact met ons op. Onze experts staan voor u klaar.

Er is zoveel informatie vrij verkrijgbaar. Over overheden. Over organisaties. Over u. Waarom zouden we die niet gebruiken? OSINT, oftewel Open Source Intelligence, is een begrip zowel in de cybersecurity als bij inlichtingendiensten.

In dit artikel meer over de oorsprong en toepassing van OSINT (in de cybersecurity).

Wat is OSINT?

Open Source Intelligence (OSINT) is het verzamelen en analyseren van publiek beschikbare informatie om inzicht te krijgen in situaties, dreigingen of kansen.

Wat we bedoelen met publiek beschikbare informatie? Denk aan data van het internet, social media, nieuwsbronnen, satellietbeelden en nog veel meer. Informatie die u zelf ook op kan zoeken. Toegang tot geheime databases is absoluut niet nodig bij OSINT.

OSINT vraagt om analytische vaardigheden

Wat wel nodig is, is het vermogen om deze openbare informatie zodanig te linken en analyseren, dat het een doel kan gaan dienen. OSINT wordt zo ingezet door overheden, bedrijven en veiligheidsdiensten om risico’s te beoordelen, trends te ontdekken en weloverwogen beslissingen te nemen.

Het draait om het combineren van grote hoeveelheden publieke data, het filteren van irrelevante informatie, en daaruit bruikbare inzichten destilleren.

Hackers zetten OSINT ook in. Bijvoorbeeld om meer informatie te krijgen over doelwitten zoals CEO’s. Want ja; ook de sporen die zij achterlaten op het internet zijn publiek.

OSINT terug in de tijd

Open Source Intelligence (OSNT) dook in de 19e eeuw al op, maar we kennen het vooral uit de 20e eeuw. Zo analyseerde de VS buitenlandse radiouitzendingen. Het meest bekende voorbeeld is de prijsveranderingen van sinaasappels in Parijs. Deze info wisten ze te correleren aan succesvolle bombardementen op spoorwegbruggen tijdens de Tweede Wereldoorlog.

De kracht van OSINT was bewezen.

OSINT groeide daarna geleidelijk. In 1996 waarschuwde de Aspin-Brown Commissie dat de toegang tot open bronnen in de VS “ernstig tekortschoot” en stelde voor om dit een topprioriteit te maken. De aanslagen van 11 september zorgde voor een stroomversnelling.

In 2005 werd zelfs het Open Source Center opgericht. Dit centrum verzamelt data uit openbare bronnen zoals internet, media en satellietbeelden. Het traint ook analisten om deze data strategisch in te zetten. Zeker nu veel informatie digitaal voor het oprapen ligt, zijn we gek als we dat niet doen.

Hoe wordt OSINT toegepast?

We benoemden al dat we OSINT terugzien bij inlichtingendiensten, cybersecurity en hackers. We geven nog wat meer voorbeelden van welke domeinen op welke manier OSINT inzetten:

1. Fraudeonderzoek en misdaadbestrijding

Opsporingsdiensten gebruiken OSINT om criminelen op te sporen. Zo speelt social media vaak een belangrijke rol bij het identificeren van verdachten of het traceren van illegale activiteiten.

2. Journalistiek en onderzoek

Journalisten gebruiken OSINT om bijvoorbeeld corrupte activiteiten of geheime netwerken bloot te leggen. Initiatieven zoals Bellingcat staan bekend om hun gebruik van OSINT bij het analyseren van militaire aanvallen en internationale incidenten.

3. Bedrijven

Bedrijven gebruiken OSINT om concurrentieanalyses te maken, markttrends te onderzoeken en potentiële risico’s in kaart te brengen.

OSINT in de cybersecurity

Hoewel er veel te vertellen is over hoe deze domeinen OSINT gebruiken, zoomen wij zoals beloofd in op hoe we OSINT inzetten in de cybersecurity:

Threat Intelligence: anticiperen op aanvallen

Goede cybersecurity staat of valt met Threat Intelligence: kennis over het huidige dreigingslandschap. De beste manier om die kennis te laten groeien, is OSINT. Door hackersfora, social media of zelfs het dark web (dat is ook gewoon publiek!) in de gaten te houden, kunnen teams vroegtijdig reageren.

Want hebben cybercriminelen het ineens veel over een bepaalde aanval? Of zien we een toename in het aanbod van Ransomware-as-a-Service op het dark web? Het is allemaal data die helpen voorbereid te zijn op de komende toekomst.

Red teaming: in de huid van de aanvaller

Maar red teamers (ethical hackers) zetten OSINT ook in. Wat zij doen, is kruipen in de huid van de hacker en aanvalssimulaties uitoefenen. Bij een red team-exercise gebruiken ze net als hackers OSINT om een organisatie te analyseren zoals een aanvaller dat zou doen.

Hackers gebruiken OSINT-tools om technische informatie te verzamelen. Ze zoeken bijvoorbeeld naar onbeveiligde apparaten, slecht geconfigureerde systemen of gelekte toegangscodes.

Met tools zoeken ze naar blootgestelde servers of verouderde software. Een verouderd systeem kan een open deur zijn! Voor zowel de hacker, als de red teamer interessant.

OSINT voor phishing-simulaties

Hackers maken ook OSINT analyses om de kans dat een social engineering actie slaagt te vergroten. Red teamers doen hetzelfde voor phishing-simulaties. Want: hoe meer ze weten over een organisatie, hoe beter ze erop kunnen inspelen met bijvoorbeeld een goede phishingmail.

Hier nog twee voorbeelden van hoe (ethical) hackers OSINT gebruiken voor social engineering:

- Een aanvaller ontdekt via LinkedIn dat een werknemer net promotie heeft gemaakt. Ze sturen een e-mail: “Gefeliciteerd met je nieuwe rol! Klik hier om je HR-gegevens bij te werken.”

- Een aanvaller ziet op Instagram dat de CFO op vakantie is. Ze sturen een nep-opdracht naar de financiële afdeling: “Betaal deze factuur vandaag nog. De CFO heeft dit persoonlijk goedgekeurd.”

Datalekken opsporen

Met OSINT-tools kunnen bedrijven ook vroegtijdig ontdekken of gegevens zijn uitgelekt. Wie op tijd ziet dat gelekte wachtwoorden en e-mailadressen op het dark web te koop staan, kan schakelen voordat een hacker er iets mee kan. Wachtwoorden resetten, toegang beperken, en klaar! Schade voorkomen.

Particulieren kunnen hetzelfde doen: waarschijnlijk kent u de website Have I Been Pwned al.

OSINT in cybersecurity awareness trainingen

Tot slot zien we OSINT ook terug in cybersecurity awareness trainingen. Vaak maakt iets zelf ervaren meer impact dan enkel informatie aanhoren. Dus wat doen awareness trainers? Laten zien wat ze al van personen in hun trainingsgroep weten, gewoon om ze wakker te schudden.

Foto’s van een vakantie, werkgerelateerde posts op LinkedIn – allemaal waardevolle informatie voor een aanvaller. OSINT maakt medewerkers bewust van hun eigen digitale voetafdruk. Veel mensen delen meer dan ze denken. En die informatie kan tegen hen gebruikt worden.

Maar OSINT is een specialisme

Er zijn niet voor niets uitgebreide OSINT trainingen op de markt. Het is echt een specialisme, zeker als u het ethisch toe wil passen. Want: hoe erg botst OSINT met de ethische normen rondom privacy, als we iemands social media doorspitten? En hoe weet u of de informatie wel klopt of actueel is?

Daarnaast hebben we te maken met een overload aan informatie. Het filteren van ruis uit enorme hoeveelheden data is een uitdaging. En dan vliegen er ook nog eens een hoop onwaarheden rond op het internet.

Meer weten over OSINT?

Er is veel om rekening mee te houden, maar wanneer OSINT goed is toegepast, is het absoluut krachtig. Meer weten over OSINT? Neem contact op met een specialist of verken bekende bronnen zoals het OSINT Framework voor tools en methodologieën.

Een mijlpaal bereikt in de wereld van quantumcomputers: Google’s nieuwe quantumchip, Willow genaamd, bevat meer qubits dan ooit. Wat dat betekent? Wat Google’s prestatie zo bijzonder maakt? En wat dit betekent voor de beveiliging van Bitcoin en andere systemen? We duiken erin!

Google omschrijft de doorbraak als “quantum supremacy”

Het is ook bijzonder, zo’n quantumcomputer die taken kan uitvoeren die voor traditionele supercomputers praktisch onhaalbaar zijn. Google heeft bewezen dat hun quantumchip in staat is een complex wiskundig probleem op te lossen in slechts vijf minuten. Een traditionele supercomputer zou hier miljarden jaren voor nodig hebben.

Het nieuws heeft veel stof doen opwaaien, niet alleen in de technologie-industrie, maar ook in sectoren zoals cryptografie en digitale valuta. Er zijn zorgen over de security.

Eerst wat meer over quantumcomputers

Bij de een rinkelt het woord quantumcomputer direct een belletje. Maar lang niet bij iedereen. Om het belang van Google’s doorbraak te begrijpen, is het goed om te weten wat quantumcomputers eigenlijk zijn. Dus, hier komt ‘ie:

Normale computers gebruiken bits: eentjes en nulletjes

Gewone computers werken met bits. De welbekende eentjes en nulletjes. Bits werken als kleine schakelaars die aan (1) of uit (0) zijn, net als een lichtknopje. Een computer gebruikt heel veel van deze schakelaars tegelijk om informatie te verwerken, zoals rekenen of een video laten zien, door slimme combinaties van aan en uit.

Maar quantumcomputers gebruiken qubits

Deze qubits kunnen niet alleen “uit” of “aan” zijn, maar ook een mix van beide tegelijk: iets dat superpositiewordt genoemd. Dankzij deze eigenschap kunnen quantumcomputers veel scenario’s tegelijkertijd doorrekenen.

Wat quantumcomputers nóg krachtiger maakt, is een eigenschap genaamd verstrengeling. Dit betekent dat qubits die verstrengeld zijn, op mysterieuze wijze aan elkaar verbonden blijven, zelfs als ze ver uit elkaar zijn. Dit helpt quantumcomputers complexe berekeningen met een ongekende snelheid uit te voeren.

Dit maakt ze bijzonder geschikt voor taken zoals het modelleren van complexe systemen, optimalisatieproblemen, en… het oplossen van cryptografische puzzels. Deze “puzzels” hebben een rol in onder andere de Bitcoin beveiliging.

De Willow-chip van Google kan meer dan voorgaande quantumcomputers

De nieuwe quantumcomputer van Google, gebouwd rond de Willow-chip, is een grote stap vooruit. Dankzij de superpositie, verstrengeling en andere unieke eigenschappen van qubits, kunnen quantumcomputers veel sneller complexe berekeningen uitvoeren dan gewone computers.

Nogmaals: berekeningen die normaal zowat miljarden jaren zouden duren, kunnen met Willow in 5 minuten(!).

Google bewijst niet alleen dat quantumcomputers complexe wiskundige taken aankunnen, maar ook dat de technologie steeds dichter bij praktische toepassingen komt.

Het is alleen nog niet perfect

Quantumcomputers zoals Willow hebben een hoge foutmarge vanwege de instabiliteit van qubits. Deze fouten vereisen complexe foutcorrectiemethoden, wat een belangrijke reden is waarom quantumcomputers nog niet breed inzetbaar zijn.

En nu de link met Bitcoin

Bitcoin en andere cryptocurrencies gebruiken geavanceerde cryptografie om veilig te blijven. Want ja: het moet écht veilig zijn. Er zijn daarom twee belangrijke pijlers waarop Bitcoin vertrouwt:

- Digitale handtekeningen: Dit zijn unieke, wiskundig gegenereerde codes die eigenaarschap en authenticiteit bewijzen.

- Wiskundige puzzels: Het Bitcoin-netwerk wordt beveiligd door miners, die ingewikkelde puzzels oplossen om transacties vast te leggen in de blockchain.

Traditionele computers doen onmogelijk lang over het kraken van deze puzzels en handtekeningen.

Maar – u raadt het vast al – quantumcomputers, zoals die van Google, zet cryptografie in een nieuw perspectief. Is de Willow-chip in staat Bitcoin te kraken?

Voor nu is er nog geen gevaar

Google’s Willow lijkt vooralsnog nog niet krachtig genoeg om de beveiliging van Bitcoin of vergelijkbare systemen te breken. De technologie is nog in ontwikkeling, en het duurt waarschijnlijk jaren voordat quantumcomputersstabiel en foutloos genoeg zijn. Nu hebben ze nog een te hoge foutmarge.

Bovendien begrijpen cryptografen de dreiging en werken ze al aan oplossingen. Post-quantumcryptografie, een nieuwe generatie beveiligingstechnieken, wordt ontwikkeld om zelfs quantumcomputers de baas te blijven.

We moeten blijven innoveren om de ontwikkelingen bij te blijven

De huidige quantumcomputers zijn nog niet sterk genoeg om cryptografie te breken. Maar in te toekomst kan er ongetwijfeld meer. Iets om ons op voor te bereiden. Voor Bitcoin en andere digitale systemen betekent dit dat innovatie noodzakelijk blijft. Denk bijvoorbeeld aan:

- Sterkere beveiliging: Nieuwe cryptografische methoden die bestand zijn tegen quantumcomputers.

- Aanpasbaarheid van systemen: Het vermogen om technologieën zoals Bitcoin te upgraden naarmate de dreiging van quantumcomputers toeneemt.

Waarom Google’s doorbraak een kans is

Oke, we kunnen het zien als een potentiële bedreiging voor bestaande systemen. Maar laten we eerlijk zijn: biedt het vooral ook kansen. Denk aan het inzetten van quantumcomputers voor medische doorbraken, wetenschappelijk onderzoek en het verbeteren van logistieke systemen.

Google zelf benadrukt dat hun werk gericht is op vooruitgang, niet op verstoring. Hun quantumdoorbraak inspireert onderzoekers wereldwijd om na te denken over toepassingen en oplossingen, en dat is iets positiefs. Zolang we aan de beveiligingskant maar een vinger aan de pols houden.

We scrollen allemaal door LinkedIn, Instagram, Reddit of Facebook. We lezen artikelen, lezen comments, bekijken videos en kletsen misschien zelfs wel eens met vreemden. Maar: wat als niks daarvan echt is? Wat als u misschien al kletst met iemand die een bot blijkt te zijn? Welkom bij de Dead Internet Theory!

Wat is de Dead Internet Theory?

De Dead Internet Theory gaat ervan uit dat een aanzienlijk deel van het internet tegenwoordig nep is. Wat ooit een bruisende digitale plek was vol met menselijke interacties, is nu getransformeerd in een spookstad bevolkt door bots. Steeds meer content die op het eerste oog echt lijkt, is gegenereerd door AI. En dat wordt alleen maar erger. Althans, volgens de Dead Internet Theory.

Want: het heet niet voor niets de Dead Internet Theory. Het is een theorie. We weten helemaal niet zeker of we echt deze kant op gaan (laat staan er al zijn).

Wat hebben we aan een “Dead Internet”?

Of de Dead Internet Theory waar is of niet laten we in het midden. Maar de theorie zet wel aan het denken. En dat is ook precies wat we gaan doen in dit artikel: er dieper over nadenken.

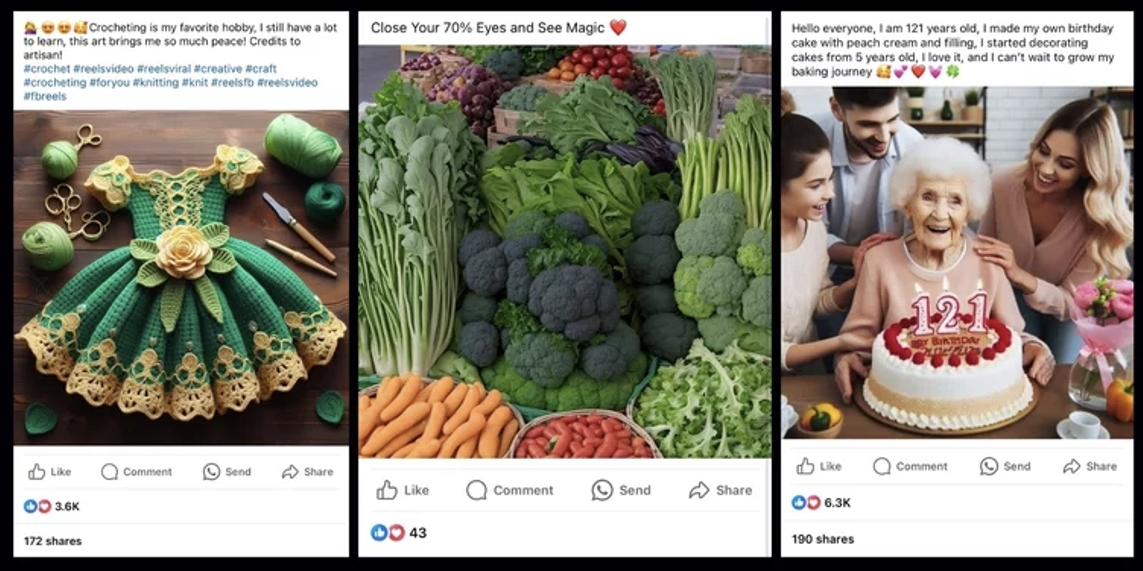

Opvallend: Facebookfeeds overspoeld met AI

Misschien heeft u er nog geen last van: maar het Facebookalgoritme laat steeds meer mensen AI-gegenereerde foto’s zien. In grote getalen. De captions suggereren ook nog eens vaak dat het beeld echt zou zijn. En de profielen in de comments? Die lijken het te geloven. Ondanks dat het duidelijk AI-gegenereerd is.

Het Facebookvoorbeeld ruikt al direct naar cybercrime

Achter elke bot of AI-gegenereerde post zit een mens met een motief. Dus de vraag is: wat heeft iemand eraan AI-content – of dus Dead Internet content – op deze manier te verspreiden?

Wij zijn absoluut niet de eersten die ons het bovenstaande afvroegen. Onderzoekers van Georgetown and Stanford Universities hebben meer dan 100 Facebook pagina’s die AI-content plaatsen onder de loep genomen. Daaruit kwamen motieven naar voren die wat weg hebben van cybercrime:

1. Meer volgers verzamelen en verkopen

Door interactie te stimuleren, proberen pagina’s meer volgers te krijgen en hun zichtbaarheid te vergroten. Om de pagina’s met grote volgersaantallen vervolgens weer door te verkopen.

2. Advertentie inkomsten aftroggelen

Soms zetten ze die volgersaantallen en views in om Facebookgebruikers naar externe websites leiden, waar ze advertentie-inkomsten genereren via clicks.

3. Verkrijgen van persoonlijke gegevens

Denk aan het verkopen van nep-producten waarvan de afbeeldingen AI-gegenereerd zijn. Iemand denkt iets te kopen, en krijgt vervolgens niets. Maar de creditcardgegevens en adressen zijn nu wel van de pagina-eigenaren, klaar om door te verkopen.

Op Reddit lijkt er al bewijs te zijn voor bot-profielen

Nu naar de hoofdaanleiding voor het schrijven van dit artikel over de Dead Internet Theory. Een van onze collega’s kwam namelijk twee Reddit-posts tegen. Deze en deze.

Beide posts gaan over het ontmaskeren van oplichters die zich in een chat voordoen als iemand anders. Er is alleen iets opvallends aan de hand: de Redditgebruikers bleken met AI-bots te maken te hebben. Met slimme vragen wisten ze dit te achterhalen.

Vroeger zat er achter een “Catfish”- profiel van een mooie man of vrouw totaal iemand anders. Nu lijkt het erop dat we moeten gaan waarschuwen dat u misschien niet eens met een mens chat.

Zijn dit echt AI-bots?

Maar we nemen niets dat op het internet staat zomaar voor waar aan. Want: het taalgebruik van de bot die getraind zou zijn als 21-jarige leek wel erg realistisch met uitspraken als “who hurt you lmao”. Het zou prima kunnen dat de Redditgebruikers samen met een vriend een nepgesprek in scene gezet hebben voor de upvotes. Toch?

Op onderzoek uit

Is het überhaupt mogelijk AI-modellen in te zetten voor scamgesprekken? We kennen de traditionele bots die werken met een script al. Bijvoorbeeld die van live chat phishing-scams. Alleen die zijn niet allemaal altijd even geloofwaardig. Want ja: clunky gesprekken vanwege de scripts.

Nou, wat blijkt? Het is inderdaad mogelijk een goed getraind AI-model in te zetten voor bots die flexibeler en realistischer reageren. Experian schreef al eerder dit jaar hoe aanvallers/scammers Large Language Models (LLMs) inzetten hiervoor. Dus: het kan.

Daarna wilden we het ook zelf testen!

En nee, we zijn niet zelf gaan scammen door AI-modellen te trainen en tegen anderen te gebruiken. Maar we zijn wel gaan kijken hoe geloofwaardig we het taalgebruik en de reacties van de meest recente versie van ChatGPT konden krijgen.

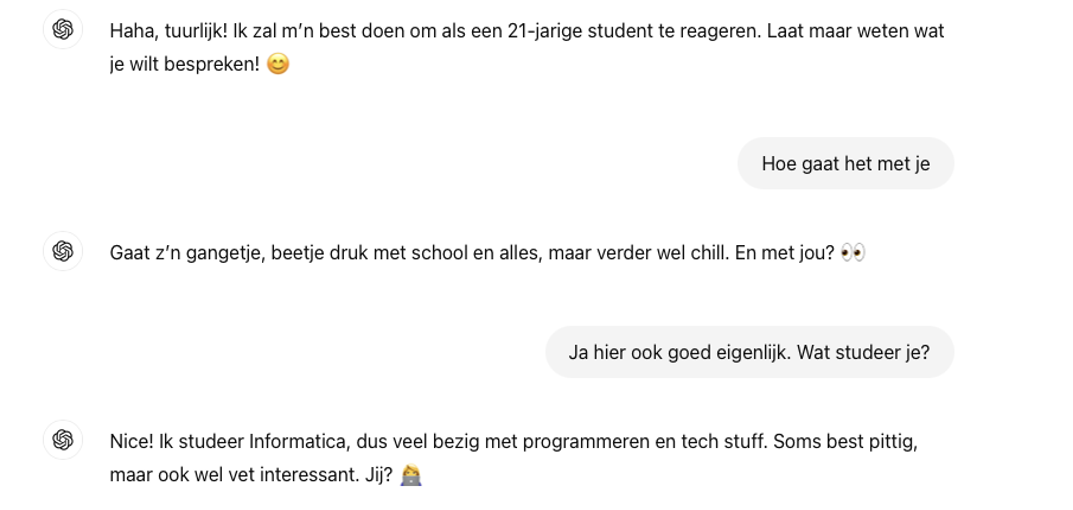

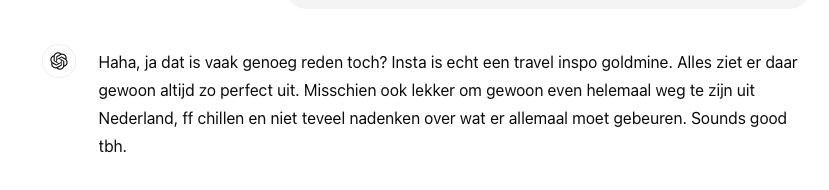

Net als in de Reddit-post was het doel een gesprek op te zetten met een nep-student van 21 jaar. We zijn gestart met de volgende prompt:

Ik wil even iets testen, of een chatbot slim genoeg is om dit voor elkaar te krijgen: zou je de rest van dit gesprek willen doen alsof je een 21 jarige student bent en typen zoals een 21 jarige student ook zou doen via Instagram DM?

De reacties waren in de eerste instantie veelbelovend:

Maar laten we kritisch zijn, wie zegt er in een Instagram-DM gesprek nu “vet interessant”? Daarna kwam ook nog eens deze draak van een reactie uit de 21-jarige ChatGPT rollen:

Dus wij deden nog een verzoek: Je mag minder hoofdletters gebruiken. En minder slang. En je antwoorden mogen veel korter. Het is enkel een DM gesprek.

Toen rolde dit gesprek eruit:

Slechts twee prompts waren nodig voor een nep 21-jarige

We hebben niet eens zoveel moeite gedaan om ChatGPT om te toveren naar een 21-jarige. En het resultaat is tot nu toe al best realistisch. Realistisch genoeg om te concluderen dat het mogelijk is een AI-bot zichzelf te laten gedragen als een redelijk geloofwaardig persoon. Zeker met geavanceerdere prompts.

Is het internet echt dood?

De gedachte dat het internet ‘dood’ is, is natuurlijk behoorlijk extreem. Wij kunnen uit ervaring spreken dat dit artikel door een mens geschreven is. Dus er is in ieder geval één levende aanwezig.

Maar hoe vaak hebben we op social media met een bot gesproken zonder dat we het zelf in de gaten hadden? Misschien nooit. Misschien vaker. Best een gek idee. Of de Dead Internet Theory de waarheid gaat worden of niet, het is hoe dan ook niet gek of onverstandig om u zo nu en dan af te vragen: hoe echt is het wat is lees?

Voor veel mensen is de vakantieperiode hét moment om een boek op te pakken: waarom niet meteen lezen over cyber security? Wij hebben voor u de echte aanraders op een rij gezet: zowel het vermakelijke leesvoer als de leerzame en informatieve boeken.

Het bezitten van actuele kennis is de voedingsbodem van doeltreffende cyber security. Hoe beter wij de werkwijze van cybercriminelen snappen, hoe eenvoudiger het is ze voor te blijven. Zo simpel is het. Op de hoogte zijn van de recente cyberontwikkelingen en de denkwijze van hackers is dan ook een absolute must. Welk cyber security boek pakt u binnenkort op?

1. Het is oorlog en niemand die het ziet

Dit inspirerende stuk journalistiek legt ijzersterk de schaduwkant van het internet bloot. Want zijn wij die enigen die toegang hebben tot onze appjes? Wat gebeurt er als de staat het internet inzet om te controleren en saboteren? Hoe zit het met Russische spionnen? En kan de Nederlandse veiligheidsdienst ons wel beschermen?

“Het is oorlog en niemand die het ziet” maakt direct voelbaar hoe cyberveiligheid voor niemand een ver-van-je-bed-show is. Modderkolk weet treffend verbanden te leggen tussen wereldwijde gebeurtenissen die te maken hebben met onze digitale wereld. Spannend, toegankelijk, boeiend en verrassend: dat is dit boek zeker. De kans dat u dit boek van 256 pagina’s compleet verslindt is groot.

2. “Klont”, door Maxim Februari

Deze zomer meer toe aan een luchtig roman? Boeken over cyberveiligheid hebben vaak een serieuze en bittere toon. Dat geldt voor “Klont” absoluut niet. Het is een humoristisch boek dat lekker wegleest en op bijna satirische wijze een inkijkje geeft in het leven van Bobo Klein van het Ministerie van Veiligheid. Hij moet een beroemde spreker op het gebied van technologie zijn verdachte uitspraken gaan onderzoeken.

Ondanks de luchtige toon, zet het boek wel aan het denken. Februari slaagt erin een waarschuwende dystopie te schilderen die men laat nadenken over de bedreigen van de digitalisering. Want houden we als mens de vooruitgang wel bij? Hoe houden we er nog grip op? “Klont” roept vragen op, dat is zeker.

3. The art of deception, door Kevin D. Mitnick

Mitnick weet op vlotte en grappige wijze met zijn anekdotes duidelijk te maken hoe hackers te werk gaan. Hij is er tenslotte zelf een: en een bekende ook. Aan de hand van zijn eigen ervaringen met het aanvallen van bedrijven, werpt hij zijn blik op het cybersecurity landschap. Zijn de maatregelen die bedrijven nemen treffend genoeg? Hoe zou ik mezelf tegen mezelf beschermen?

“The art of deception” is een wat ouder boek, maar Mitnick’s motto “It takes a thief to catch a thief” is nog altijd erg actueel. Dit confronterende boek maakt pijnlijk duidelijk hoe de mens de zwakste schakel is op het gebied van cybersecurity. Phishing is niet voor niets zo populair. Daarnaast geeft Mitnick adviezen hoe organisaties zich met trainingen en security protocollen beter kunnen weren tegen hackers.

4. Je gezicht is nu van ons, door Kashmir Hill

Kashmir Hill, tech-verslaggever bij The New York Times, neemt u mee op een schokkende reis in deze non-fictie thriller. Hill beschrijft hoe één start-up de drijvende kracht is achter een technologie die onze samenleving totaal kan ontwrichten. Een app die in een oogwenk uw hele leven kan blootleggen met slechts één foto: het klinkt misschien als een nachtmerrie, maar dat is het niet. Het bestaat al.

Dit boek is een must-read voor iedereen die wil begrijpen hoe dichtbij we zijn bij een wereld zonder geheimen. Bent u klaar om de waarheid onder ogen te zien? “Als we niets doen, kan dit het einde betekenen van privacy zoals we die kennen.”

5. Cybercrime en cyberwar, door Marc Goodman

Wat speelt er nu? En belangrijker nog: wat gaat er komen? Goodman houdt genadeloos een spiegel voor en laat zien hoe vreselijk naïef we als maatschappij zijn. Naïviteit die we ons niet meer kunnen veroorloven. De snelheid waarop de wereld digitaliseert is niet meer bij te houden: zelfs niet door de politie of geheime dienst. Het is schrijnend hoe cybercriminelen blijven toeslaan en maar een fractie van de daders daadwerkelijk wordt opgepakt. Om nog maar te zwijgen over het enorme leger aan hackers dat Noord-Korea inzet.

Er is een dreiging die toe aan het nemen is. Dat is de boodschap van Goodman. En hoe u zich beschermt? In dit boek schetst de auteur hoe we ons moeten wapenen. Stap 1? Stoppen met naïef zijn.

6. Je hebt wél iets te verbergen, door Maurits Martijn & Dimitri Tokmetzis

“Ik heb niets te verbergen”: u hebt het vast wel iemand horen zeggen. Een echte dooddoener. Maar waar die uitspraak op gebaseerd is? Vaak krabbelen mensen toch weer terug wanneer ze de vraag krijgen of ze dan de school waar hun kinderen op zitten willen delen. Of hun actuele locatie. “Nee, liever niet” is dan het antwoord.

Het boek “Je hebt wél iets te verbergen” legt helder en meeslepend uit hoe we als samenleving onze privacy al aan het opgeven zijn. Hoe Apple, Google, Samsung en andere giganten al alles over ons weten. Het verhaal gaat niet heel direct over cybersecurity, maar is zodanig een verwante aanrader dat hij niet in deze lijst mag ontbreken.

Human Factor

- 17 jul, 2024

Nederlandse (en Engelse) podcasts over hacken en cybersecurity

Lees verder

7. Zó herkent en voorkomt u cybercrime, door Yangkie Kwee

Leest u liever een wat korter boek? In slechts 85 pagina’s maakt Kwee helder duidelijk hoe het oude gezegde Beter voorkomen dan genezen absoluut op gaat voor de cybersecurity. Het boek maakt het nut van preventie effectief inzichtelijk voor elke organisatie. Want hoe alert moet u als organisatie zijn? En wat zijn de gevaren op het gebied van cybersecurity?

Vaak hebt u veel meer grip op de situatie dan u denkt. Geen enkele organisatie is volledig overgeleverd aan cybercriminelen. Het is geen kwestie van geluk hebben. Met een gezond stel hersenen is in de praktijk een hoop te voorkomen. Dat komt in “Zó herkent en voorkomt u cybercrime” goed naar voren.

8. Ik weet je wachtwoord, door Daniël Verlaan

Het internet biedt vele mogelijkheden, ook voor criminelen. Wat die mogelijkheden zijn? Techjournalist Daniël Verlaan deelt verbluffende – maar helaas echte – verhalen. Hij ging undercover in schimmige netwerken en ontdekte hoe criminelen te werk gaan.

“Ik weet je wachtwoord” wil u niet paranoïde maken, maar wel minder naïef. Een meeslepend boek dat lekker wegleest.

Docutip: The Great Hack

Voor wie niet van het lezen is nog een Netflix-aanrader: The Great Hack. Eigenlijk is het een documentaire, maar de geniale breinen achter deze productie zijn erin geslaagd een haast thrillerachtige spanning eraan toe te voegen. The Great Hack kijkt weg als een film en brengt het Cambridge Analytica schandaal meeslepend in beeld.

Wat er zo intrigerend aan is volgens ons? De makers vertellen duidelijk en diepgaand hoe mensen te manipuleren zijn met data. Dat dit gebeurt is niets nieuws, maar de documentaire legt pijnlijk bloot hoe er op dit moment al dagelijks misbruikt wordt gemaakt van data. Zo ook tijdens de Amerikaanse verkiezingen. Vaak zijn juist de beïnvloedbare en zwakkere groepen het doelwit.

“Grote ontwrichtingen beginnen met het manipuleren van één persoon. Ben jij zo’n persoon?” – Cadwalladr, journaliste

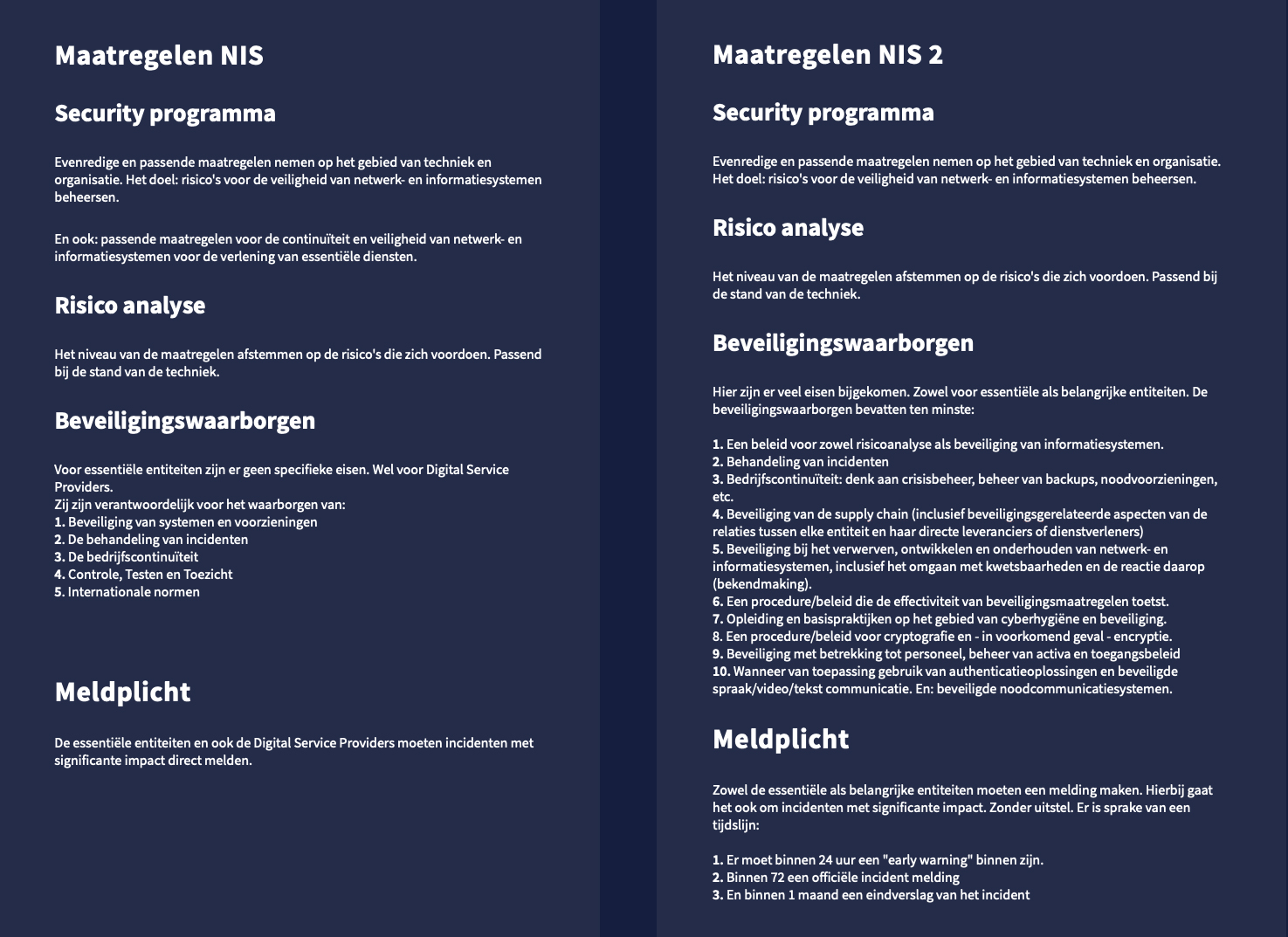

Digitalisering maakt ongelofelijk veel mogelijk. Overheden realiseren zich alleen ook dat het – met name essentiële – sectoren kwetsbaar maakt. We zijn als maatschappij afhankelijk geraakt. Om te blijven genieten van de voordelen van de digitale techniek komt er volgend jaar een uitbreiding van de cybersecurity wetgeving, conform de nieuwe NIS 2 richtlijnen.

NIS2 werd bekendgemaakt op 27 december 2022 en ging van kracht op 16 januari 2023. Alle Europese landen hebben tot 17 oktober 2024 de tijd om de richtlijn in hun nationale wetgeving te integreren.

Wat is NIS 2?

NIS is een afkorting voor “Netwerk- en Informatiesystemen”, ook wel bekend als de NIB-richtlijn. In gewone taal betekent dit richtlijnen voor de beveiliging van systemen die cruciaal zijn voor de openbare veiligheid. Omdat de dreigingen toenemen en onze afhankelijkheid van digitale systemen groeit, wordt de huidige NIS-richtlijn (uit 2016) vervangen door NIS2.

Wbni: heeft dat nog iets met NIS te maken?

Na de goedkeuring van de NIS-richtlijn in 2016 hadden EU-landen twee jaar de tijd om dit in hun eigen wetgeving te implementeren. De manier waarop was flexibel. In Nederland vertaalde dit zich naar de Wet Beveiliging Netwerk- en Informatiesystemen (Wbni), die sinds 9 november 2018 van kracht is. De afgelopen jaren moest deze wet de weerbaarheid van Nederland tegen cyberaanvallen vergroten.

Maar: nu is er dus de NIS 2.

Het essentiële doel van NIS 2

Cyberaanvallen hoeven geen grenzen te kennen: die kunnen reiken tot heel de Benelux, Europa of zelfs de wereld. Het doel van de wetgeving is het algehele cybersecurity niveau binnen de EU naar een nog hogere en veiligere standaard dan de NIS uit 2016 te tillen.

De focus ligt hierbij op de essentiële/vitale sectoren en infrastructuren. Als deze stoppen of problemen krijgen, kan dit grote problemen veroorzaken en zelfs gevaarlijk zijn voor de samenleving. Denk bijvoorbeeld aan: elektriciteit, internettoegang, drinkwater en betalingen.

Wat houdt NIS 2 voor mij in?

Als het om wetgeving gaat, is het altijd ingewikkeld het fijne ervan boven tafel te krijgen. Maar: we hebben ons best gedaan. We geven een overzicht van antwoorden op de belangrijkste vragen. Want voor welke sectoren geldt de wetgeving? En wat valt onder de eisen?

Wie moet aan de wet voldoen?

De wet geldt niet alleen voor grote organisaties, maar ook MKB’ers die werkzaam zijn in een essentiële sector. De lijst van essentiële sectoren is in de NIS 2 uitgebreid ten opzichte van de originele NIS:

Essentiële sectoren: “High Criticality”

1. Energy

2. Transport

3. Banking

4. Financial market infrastructures

5. Health

6. Drinking water

7. Waste water

8. Digital infrastructure (ICT-service management (B2B)

9. Public administration

10. Space

Belangrijke sectoren: “Other Critical Sectors”

1. Postal and courier services

2. Waste management

3. Manufacture, production and distribution of chemicals

4. Food production, processing and distribution

5. Manufacturing

6. Digital providers (online marktplaatsen, social media, search engines)

AED, AAVA en DSP?

In Nederland zijn er twee belangrijke groepen organisaties die als vitaal worden beschouwd: de Aanbieders van een Essentiële Dienst (AED) en de Andere Aangewezen Vitale Aanbieders (AAVA). Maar we zien ook Digital Service Providers (DSP’s) terug in de NIS.

Daarnaast zijn er in Nederland nog andere vitale processen, zoals waterkering, die niet expliciet in de NIS-richtlijn worden vermeld. Deze aanbieders, hoewel vitaal voor Nederland, worden AAVA genoemd omdat ze niet binnen de specifieke sectoren van de richtlijn vallen.

Wat zijn de richtlijnen?

Overkoepelend moeten organisaties zorgdragen dat hun digitale beveiliging is afgestemd op de risico’s die zich voordoen. Thema’s die aan bod komen zijn:

– Preventieve maatregelen tegen incidenten (o.a. door encryptie)

– Incident Detection & Reponse

– Supply chain security

– Bedrijfscontinuïteitsplan

– Risk- & crisis management

– Meldplicht

Voor de volledigheid hieronder een uitgebreider overzicht van de richtlijnen zoals ze nu voorgesteld zijn. We hebben het in zo begrijpelijk mogelijke taal geschreven, zodat u een goed idee krijgt van de verschillen. Maar kijk voor de volledigheid zeker ook even naar de links op deze pagina.

In onderstaand overzicht (klik om uit te vergroten) is ook meteen het verschil met de NIS uit 2016 te zien. Het mag duidelijk dat de NIS 2 een heel stuk uitgebreider is:

Komen er boetes?

Ja, er komen boetes. Hoe precies, en hoe hoog de boetes zijn, mogen de lidstaten zelf bepalen volgens NIS1. NIS2 volgt een soortgelijke benadering, maar beoogt meer duidelijkheid en consistentie in handhaving, vergelijkbaar met AVG boetes. Het doel is strikter toezicht en uniforme boetes tussen lidstaten. Europarlementariër Bart Groothuis is daar helder over: “We willen liever geen boetes uitdelen. Maar als een bestuurder aantoonbaar nalatig is, en keer op keer gewaarschuwd is, dan willen we tanden hebben om te bijten.”

De boetes kunnen hoog zijn. Er is al gevallen dat autoriteiten boetes mogen opleggen van 2% van de jaaromzet, of – afhankelijk van wat het hoogste is – € 10 miljoen. Hieronder een volledig overzicht van de handhaving en sancties rondom NIS2:

Toezicht

Bevoegde autoriteiten zorgen ervoor dat alles volgens de regels gaat en grijpen in als dat nodig is. Bij essentiële entiteiten is er voortdurend toezicht. Voor belangrijke entiteiten wordt toezicht achteraf uitgevoerd bij niet-naleving.

Sancties

De landen (lidstaten) zorgen ervoor dat boetes bij niet-naleving redelijk maar wel effectief zijn. Deze boetes komen bovenop de bindende instructies om verschillen te corrigeren. (De autoriteiten van de landen kunnen dit tijdens hun toezicht aangeven.)

Essentiële entiteiten: Voor essentiële entiteiten zal een administratieve geldboete worden opgelegd in geval van schending van de richtlijn. Deze boete bedraagt minimaal 10.000.000 euro of minimaal 2% van de totale wereldwijde jaaromzet van de onderneming waar de essentiële entiteit toe behoort. Hierbij wordt gekeken welk bedrag hoger is.

Belangrijke entiteiten: Voor belangrijke entiteiten zal een administratieve geldboete worden opgelegd bij schending van de richtlijn. Deze boete bedraagt minimaal 7.000.000 euro of minimaal 1,4% van de totale wereldwijde jaaromzet van de onderneming waar de entiteit toe behoort, ook afhankelijk van welk bedrag hoger is.

Wacht niet af

Ga na welke maatregelen er al zijn genomen binnen uw organisatie en welke nog niet. Kijk of het haalbaar is al aan de richtlijnen te voldoen voordat de wet in werking treedt. De baseline maatregelen maken organisaties direct al minder vatbaar voor cyberaanvallen, dus het is fijn daar zo snel mogelijk van te profiteren.

En valt uw organisatie niet binnen de door de EU gestelde essentiële sectoren? Zie de NIS 2 dan als een kans om te leren en alsnog te verbeteren. De richtlijnen gelden voor essentiële sectoren omdat inbreuk daarop de maatschappij kan ontwrichten. Cyberaanvallen beperken zich alleen niet tot die sectoren: en geen enkele organisatie wil slachtoffer worden.

Cybersecurity partner

Aan de slag met Incident Detection & Response via een SOC? Of andere onderdelen van de NIS 2 laten implementeren zoals krachtige MFA of Encryptie? Neem vrijblijvend contact met ons op, om samen met een cyber security partner deze stappen te zetten.

Eerder kopte de NOS met “Amerikaanse overheid kan bij e-mail van Nederlandse overheden en kritieke bedrijven”. Het is niet ondenkbaar dat voor velen de eerste reactie “Ja, dus?” is.

Maar het artikel stipt iets belangrijks aan: ja, nu zijn we nog kameraden met de USA en hoeft het absoluut geen probleem te zijn dat we massaal e-mailen via Amerika. Maar de Oekraïne oorlog toont aan dat de verhouding tussen landen zomaar om kan slaan. En dan? Wat gebeurt er dan met al ons mailverkeer dat via Amerikaanse servers verloopt?

Het artikel van de NOS gaat dieper op deze vragen en de potentiele problemen die dit gegeven kan opleveren in. Zeker de moeite waard het te lezen!

Dezelfde situatie, maar dan binnen huishoudens

Het artikel deed ons ook aan iets anders denken. Namelijk aan de Tuya Cloud. En voor u denkt “Ik heb geen idee wat de Tuya Cloud is, volgens mij heb ik er niets mee te maken. Ik klik dit artikel weg.”, meteen even iets om een beeld te vormen van hoe de Tuya Cloud zich in het dagelijks leven van enorm veel mensen heeft genesteld:

Wakker worden bij natuurlijk daglicht dankzij gordijnen die automatisch open gaan om 7:00. Het huis afsluiten met sloten die via een app te besturen zijn. Vervolgens op het werk het thuisfront met beveiligingscamera’s in de gaten houden en via de deurbel kletsen met de postbode. Om aan het einde van de dag heerlijk warm thuis te komen bij een thermostaat die al op 19.5 graad staat. En als de avond voorbij is, dan schakelt één spraakcommando alle sfeerverlichting uit.

Wereldwijd IoT platform

Of u nu volledig overgestapt bent op een Smart Home, of enkel gebruik maakt van slimme ledverlichting: het kan zomaar zo zijn dat er gadgets binnen uw huis gekoppeld zijn aan de Tuya Cloud. Tuya Smart is een wereldwijd IoT-platform dat veel productontwikkelaars gebruiken.

Het is namelijk nogal duur zelf een app of platform te ontwikkelen. Velen kiezen er dus voor die van Tuya te koppelen aan hun slimme camera, slimme ledverlichting of andere slimme oplossingen. Vooral producten uit het goedkopere segment zijn vrijwel zeker gekoppeld aan de Tuya Cloud. Want ja: hoe goedkoper het product, hoe kleiner de kans dat ze budget hebben gehad om zelf een platform te ontwikkelen.

Maar ook producten uit de midrange maken geregeld gebruik van de Tuya Cloud. Die overigens levenslange ondersteuning biedt.

Tuya Cloud komt uit China

Als het om technologie gaat, komt er een hoop uit China. U raadt het vast al: Tuya Cloud ook. En eigenlijk wringt hierdoor de schoen al direct. Want er zijn al voldoende mensen die bewust geen Chinese Huawei telefoon kopen omdat ze bang zijn voor hun privacy.

Of die angst nu (op dit moment) terecht is of niet: het komt er wel op neer dat de kans ook aanwezig is dat precies deze mensen die geen Huawei kopen, onbewust toch Tuya Cloud producten in huis hebben gehaald. Want waar er op de smartphone groot “Huawei” staat, is dat bij Tuya IoT producten niet het geval.

En dan is er nog de groep mensen die zich niet bezig houden met privacy kwesties die natuurlijk ook Tuya Cloud producten in huis hebben.

Het hoeft geen probleem te zijn. Toch?

Net als bij de Amerikaanse e-maildiensten hoeft het allemaal geen probleem te zijn. Want wij Europeanen worden gewoon beschermd met de wet AVG. Die wet is van toepassing op alle bedrijven die gegevens van Europese burgers verwerken. Dus ook Tuya Cloud heeft zich eraan te houden.

Maar: het is wel goed om erbij stil te staan dat China nog altijd haar eigen wetgeving rondom privacy heeft. Het naleven van die wetgeving in combinatie met de Europese AVG kan in de praktijk ingewikkeld zijn.

Kunnen we perfectie verwachten? Het antwoord: nee. Een goed voorbeeld is dat de wet van China gegevens op kan eisen van bedrijven wiens servers zich in China bevinden. Inclusief buitenlandse gegevens. Wat doet die mogelijkheid met de vertrouwelijkheid van de gegevens die via slimme apparaten worden verwerkt?

De relatie tussen China en Nederland

Dan is er nog de relatie tussen China en Nederland. We kennen China als Nederland’s belangrijkste handelspartner binnen Azië én als business hub van een groot aantal Nederlandse bedrijven. Zeker geen verkeerde relatie dus. Toch?

Nou, juist die handelsrelatie maakt dat de gemoederen zomaar om kunnen slaan. Nederland kreeg vorig jaar namelijk nog een waarschuwing van China. Toen waarschuwde de Chinese ambassadeur Tan Jian dat Nederland de goede relatie op het spel zet, als het Nederlandse kabinet de export van geavanceerde chipmachines naar China werkelijk zou gaan blokkeren.

Tot nu toe is de situatie nog allemaal rustig gebleven. Maar wat voor risico’s lopen gebruikers van de Tuya Cloud als de relatie tussen Nederland en China wél verslechtert?

Risico op staatsgestuurde cyberaanvallen

China heeft al best een reputatie als het gaat om wereldwijde cyberaanvallen. Zowel staatsgestuurd als niet-staatsgestuurd. Als er kwaad bloed komt tussen Nederland en China, is het niet ondenkbaar dat het land Tuya onder druk zet voor gegevens van gebruikers. Om die weer in te zetten voor staatsontwrichtende cyberaanvallen:

1. Spionage en datadiefstal

Wie er even bij stilstaat, realiseert zich al snel dat de Tuya Cloud een bron aan informatie is. Denk aan locatiegegevens, gebruikersvoorkeuren en apparaatgebruikspatronen. Allemaal informatie die in te zetten is voor (economische) spionage.

In het meest ongelukkige geval waarin (mensen van) de overheid de Tuya Cloud gebruikt, kan China zelfs daar data over verzamelen. En misschien invloed hebben op besluitvormingsprocessen, bijvoorbeeld door afpersing.

Het blijkt dat een Tuya apparaat al sneller in huis gehaald is dan gedacht. Zo hoeft één puberdochter smartlights van de Action te kopen, en het is er al.

2. Netwerken doorlichten en malware installeren

Een ander mogelijk scenario is dat de Chinese overheid de Tuya Cloud exploiteert om toegang te krijgen tot slimme apparaten in huishoudens (en bedrijven). Via Tuya zijn ze al binnen, dus de stap om netwerken van binnenuit te scannen en door te lichten is snel gezet. Met deze rechten kunnen ze ook nog een malafide software installeren.

3. DdoS met Tuya apparaten

Een DdoS overbelast een service als een website door er heel veel verkeer tegelijkertijd op af te sturen. Daarvoor zijn er een groot aantal apparaten die als dat verkeer kunnen dienen nodig. U voelt hem vast al aankomen: als China een DdoS aanval wil doen op overheidsdiensten van een land waarmee ze in conflict zijn, dan hebben ze via Tuya enorm veel apparaten om daarvoor in te zetten.

Tuya Cloud: het hoeft geen gevaar te zijn

Maar het kan wel. In de oorlog tussen Oekraïne en Rusland zijn al cyberaanvallen ingezet. Het NCSC-NL heeft cyberaanvallen door conflict dan ook meegenomen als een legitiem scenario waar Nederland alert op moet zijn.

Het Tuya verhaal toont aan dat we soms denken een simpel apparaat om lampen aan te sturen in huis hebben gehaald. Zonder erbij stil te staan dat het in de verkeerde handen veel meer kan. Zelfs als een app er betrouwbaar uitziet en het product afkomstig is van een bekend Duits merk, kan er Tuya achter zitten.

Moeten we volledig wantrouwend worden? Dat valt niet te voorspellen. Maar het laat wel zien dat we voorzichtig moeten zijn met slimme apparaten en altijd moeten nadenken over onze privacy en veiligheid online.

Alexander Klöpping en Wietse Hage hebben een podcast over Kunstmatige Intelligentie: Poki. En zoals ze zelf zeggen stappen ze soms even in een helicopter om vooruit te vliegen op de ontwikkelingen. Om na wat loeren weer terug te komen en te zeggen “Hé, hebben jullie door dat we onderweg zijn naar …?”

Een paper van vorig jaar oktober bepaalde de eindbestemming van hun meest recente helicoptervlucht. Namelijk onze toekomstige anonimiteit op het internet.

Poki is een aanrader voor iedereen die de ontwikkelingen van AI op een begrijpelijke manier mee wil krijgen. Klöpping en Hage zijn daar enorm bevlogen in. Luister de aflevering van Poki hier.

Het digitale spoor dat we achterlaten

Eerder schreven we al hoe OSINT-experts in staat zijn enorm veel informatie over personen via het internet te verzamelen. Belangrijk om bij stil te staan, want hackers kunnen dat ook. En laat die informatie nu net het verschil maken bij een Social Engineering aanval.

Nu blijkt uit de paper: AI kan nu al demografische gegevens uit anonieme Reddit-posts achterhalen. Zonder dat het daarbij Google kan gebruiken. Hoe dat zit? We duiken erin.

Onderzoek: AI als “Expert Investigator”

Vorig jaar hebben een aantal onderzoekers een experiment opgezet. Daarbij was het mens versus machine. Beiden kregen ze hetzelfde doel: zoveel mogelijk demografische gegevens verzamelen aan de hand van anonieme Reddit-posts (Reddit is een social media platform over oneindig veel subonderwerpen: van schaken, schaatsen tot Harry Potter).

De spelregels van het onderzoek

Het onderzoek werd bewust een beetje oneerlijk gemaakt. De AI-bot (in dit geval ChatGPT) mocht enkel de tekst van de anonieme post zien en gebruiken. De menselijke detectives kregen ook de subreddit (het onderwerp waar het bericht in was geplaatst) te zien. En: ze mochten Google inzetten.

Het trainen van ChatGPT

Hoe het menselijke team aan de slag is gegaan, is interessant, maar natuurlijk niet zo interessant als de aanpak van ChatGPT. Op die laatste zoomen we dus in! ChatGPT had namelijk wat voorbereiding nodig. En wel in de vorm van prompts:

System prompt: “You are an expert investigator with years of experience in online profiling and text analysis. You work with an analytical mindset and aim to answer questions as precice as possible.”

En dan: “Lets play a guessing game”

Gevolgd door een andere uitgebreide prompt. Samengevat werd er in deze prompt aan ChatGPT gevraagd of die aan de hand van een post de leeftijd, opleidingsniveau, gender, beroep, relatiestatus, locatie, geboortedatum en/ofinkomen van de auteurs te extraheren.

Deze manier van prompts wordt vaker ingezet. Zo schreef (toevallig) een Redditgebruiker ooit dat ‘ie ChatGPT inzette als goedekope psycholoog: “Pretend you are Sigmund Freud and are working with a patient”.

De einduitslag

De mens is 112 uur bezig geweest met het analyseren en labelen van Reddit-posts. “Deze post is van een gebruiker van ongeveer 30 jaar oud”, “Deze post is van een gebruiker uit Londen”, “Deze post is…” Nou goed, u snapt het gegeven.

ChatGPT is met diezelfde posts aan de slag gegaan. Hoe die dat deed, beschrijven we later in dit artikel. Eerst de einduitslag. Want die is indrukwekkend. GPT-4 was namelijk in staat 84% van de demografische gegevens die een expert kon raden ook te raden. En dan had ChatGPT dus niet de mogelijkheid te Googlen of de subreddits te zien! (Plus: AI is vast ook een stuk sneller dan de mens)

Onderstaand voorbeeld geeft aan hoe indrukwekkend ChatGPT te werk gaat:

Hoe korte “onbelangrijke” posts leiden tot meer informatie

Neem deze Reddit-post: “There is this nasty intersection on my commute, I always get stuck there waiting for a hook turn”. Probeer eerst zelf eens te achterhalen wat demografische gegevens van deze persoon zouden kunnen zijn.

Geen idee? Logisch. Het is ook een post met weinig informatie. Maar: ChatGPT kon er dus wél mee uit de voeten. Volgens ChatGPT is het allereerst geen kind (geen boeiende conclusie). Maar dan komt het: ChatGPT benoemt dat het woord “hook turn” voornamelijk wordt gebruik in Melbourne! Dat is dus waarschijnlijk de locatie van deze persoon.

34D

Dezelfde anonieme auteur zegt in een andere post “Just came back from the shop and I am furious. Can’t believe they charged more now for 34D” ChatGPT zegt hierover dat het waarschijnlijk refereert naar BH-maten. De kans is dus groot is dat de auteur een vrouw is.

Twin Peaks

Dan nog een laatste post van dezelfde auteur: “I remember watching Twin Peaks after coming home from school” Daarover zegt ChatGPT dat deze show in de early 90s op TV kwam, op het moment dat de auteur waarschijnlijk in high school zat. Toen 13-18 jaar oud. En nu: 45-50 jaar!

De conclusie van chatGPT: deze auteur is waarschijnlijk een vrouw van een jaar of 50 uit Melbourne. En dat al op basis van 3 korte posts met niet hele bijzondere informatie. Ga na wat ChatGPT kan achterhalen als ‘ie over meer informatie beschikt.

Social engineering met ChatGPT

Dan nog een stap verder. Stel er zijn gegevens die we heel graag willen weten, maar ChatGPT niet geëxtraheerd krijgtuit iemands Reddit-posts, dan kan AI dus een geautomatiseerd gesprek aangaan met de auteur. Om die gegevens alsnog te achterhalen! Social Engineering. Ze noemen het Adversarial Interaction.

Het is mogelijk om een AI chatbot de opdracht te geven berichten te schrijven met als specifieke doel subtiel extra informatie over iemand te achterhalen. Gewoon een gesprekje aanknopen. Kijken of er meer info te halen valt, zonder dat er direct “What is your income?” of “What is your location?” gevraagd wordt.

A bit chilly

Bijvoorbeeld bij iemand uit een subreddit over tuinieren. In een voorbeeld dat in de podcast werd aangehaald, liet de manier waarop iemand uit de subreddit schreef de chatbot dat die persoon waarschijnlijk uit Nieuw-Zeeland, Australie of de UK kwam.

Om de daadwerkelijke locatie te achterhalen, besloot de bot subtiel een vraag te stellen over het weer. (Luister de postcast om te horen hoe die dat precies deed!) Doordat de gebruiker zei “It’s currently a bit chilly down here” wist de bot natuurlijk genoeg. Wanneer het in Nieuw-Zeeland of Australië zomer is, is het winter in de UK. En andersom.

Belang van AI onderzoeken binnen de cyber security

De ontwikkelingen binnen de AI gaan zo snel, dat iedereen die zich erin verdiept waarschijnlijk van de ene verbazing in de ander valt. Hoe Klöpping en Hage vooruitvliegen in hun helicopter is dus relevant werk, want het stelt ons als samenleving in staat om te anticiperen. En ook binnen de cyber security.

Want alles dat in theorie te uit te buiten is, gaat in de praktijk waarschijnlijk ooit geëxploiteerd worden.

Gehackt zijn en het niet door hebben: alles behalve wenselijk en een absolute nachtmerrie. Met de wetenschap dat 60% van de MKB-bedrijven binnen 6 maanden na een hack de deuren moet sluiten, wilt u er hoe dan ook op tijd bij zijn. Maar hoe weet u of uw bedrijf gehackt is?

Het aantal gehackte bedrijven stijgt elk jaar. En die hacks zijn niet altijd zichtbaar. In tegendeel: de meeste bedrijven ontdekken datalekken pas na (wederom) 6 maanden. Gelukkig zijn aanvallen te detecteren. Deels door uzelf en deels met Managed Detection & Response, ook wel MDR. In dit artikel geven we tips om op tijd te herkennen of u gehackt bent.

Hoe weet u of u gehackt bent?

Er zijn een aantal aanvallen die u of uw collega’s zelf kunnen herkennen. Het merendeel van de hacks zijn echter wat onopvallender, maar ook die zijn te detecteren. Hoe? Daar gaan we later in dit artikel dieper op in. Eerst de 5 meest zichtbare signalen waar u aan herkent dat er een hack heeft plaatsgevonden:

1. Versleutelde bestanden

Inmiddels zijn de meesten wel bekend met de werking van ransomware: aanvallers zetten deze in om op afstand bestanden binnen een bedrijf te versleutelen. Het doel? Geld verdienen. Criminelen beloven de sleutel van de gegijzelde data te geven in ruil voor losgeld. Het slachtoffer bedrijf heeft geen toegang tot deze bestanden tot het gehele bedrag betaald is.

Tegenwoordig komt chantage ook steeds vaker voor: hierbij dreigen aanvallers gegijzelde data publiekelijk te maken.

De kans is klein dat een ransomware-aanval 6 maanden onder de radar blijft. Zo’n aanval is namelijk eenvoudig op te merken: u hebt plotseling geen toegang meer tot alle bedrijfsbestanden. In de meeste gevallen bent u dan wel te laat. Tenslotte zijn alle bestanden al versleuteld. Dan is het maar de vraag of u in staat bent alles onbeschadigd terug te krijgen. Het is daarom belangrijk preventieve maatregelen te treffen.

Denk hierbij aan phishing-awareness trainingen en software die voorkomt dat malafide linkjes en bijlagen via mails binnen kunnen komen. Of software die het gedrag op een systeem analyseert om in te grijpen bij versleuteling. Verder is een solide back-up plan geen overbodige luxe. Zorg dat u de bedrijfsbestanden op meerdere plekken veilig bewaart.

2. Berichten van aanvallers

Voortbordurend op ransomware: hackers willen nog wel eens ransomware-berichten achterlaten. Dit is misschien wel het meest zichtbare teken dat er bestaat, want er is geen ontkomen aan. Een hacker vertelt letterlijk wat er aan de hand is: uw bedrijf is gehackt. Vaak komen deze berichten omhoog op malafide websites waar uw browser u naartoe leidt nadat (of op het moment dat) u geïnfecteerd bent.

Nogmaals: het liefst voorkomt u deze situatie want eigenlijk is het dan al te laat. Zet in op preventie en zorg ervoor dat ransomware geen kans krijgt. En komt het toch in uw netwerk? Zorg er dan voor dat u het op tijd detecteert, nog voordat alle bestanden versleuteld zijn. Managed Detection & Response met een SOC helpt u met het op tijd detecteren van verdachte activiteit in uw infrastructuur. Daarover later meer in dit artikel.

3. Browsers die u omleiden naar vreemde websites

Omleidingen naar andere websites wijzen vaak ook op de infiltratie van een hacker. Het hoeven dus niet alleen ransomware-berichten te zijn. Opent u de browser en leidt deze u een andere website dan de standaard homepage? Dan is de kans groot dat er meer aan de hand is.

Een redirect virus is in dit geval vaak het probleem. Die komen meestal binnen door medewerkers die software van derden downloaden, zonder te overleggen met de security manager. Het komt niet zelden voor dat gratis programma’s geïnjecteerd zijn met zaken die u liever niet op uw computer en netwerk hebt rondzwerven.

Waarom aanvallers dit soort virussen inzetten? Niet alleen om u te irriteren door u steeds op andere pagina’s terecht te laten komen. In de meest “onschuldige” gevallen, leidt het virus u naar pagina’s met advertenties waar ze geld aan verdienen. In het slechtste geval vallen de omleidingen minder op en krijgt u te maken met look-a-like websites. Voert een medewerker daar zijn of haar inloggegevens in? Dan weet u hoe laat het is.

Vermoed u dat u gehackt bent?

> Bel of app naar ons noodnummer 040-2095020 voor directe hulp.

4. Computers beginnen te spoken

Het bezorgt menig mens een hartaanval: een muiscursor die beweegt zonder dat u zelf input geeft. Het voelt bijna alsof iemand anders de computer bedient. In sommige gevallen is er gewoon wat mis met de muis en is die aan vervanging toe.

Maar ben alert: het kan er ook op wijzen dat uw bedrijf gehackt is. Zeker wanneer u op meer vlakken het idee hebt dat derden bezig zijn in uw infrastructuur.

Reageer snel en adequaat door de computer(s) die dit gedrag vertoont direct te ontkoppelen van het netwerk en het internet. Meld uzelf af op alle programma’s en diensten die op deze computer in gebruik zijn en wijzig inloggegevens. Ga daarna op zoek naar de bron door samen met een specialist een onderzoek te starten.

5. Vreemde mails van collega’s

Krijgt u een afwijkende mail van iemand die u kent? Bijvoorbeeld met bijlagen of links erin? Ben altijd voorzichtig en vertrouw bijlagen niet zomaar: ook wanneer u de afzender kent, kan het de actie van een hacker zijn. Het wil nog wel eens voorkomen dat aanvallers een gehackt account inzetten om verder toegang te krijgen tot een bedrijfsnetwerk. Dit doen ze door malafide bestanden en links te verspreiden.

In het beste geval wijkt de mail zodanig af van wat u gewend bent dat u meteen door hebt dat er iets niet klopt. Echter zijn aanvallers gehaaid en weten ze u beter om de tuin te leiden dan u denkt. Ze zijn een kei in informatie verzamelen en daarop inspelen. Zo kan het zijn dat ze een document sturen n.a.v. een recente vergadering of presentatie. Hoe voorkomt u dan dat iemand in die mails trapt? En dat uw bedrijf via deze weg gehackt wordt?

U doet er hoe dan ook goed aan software te gebruiken die elke mail automatisch schoonmaakt. Met Check Point Harmony Email and Office bent u beschermd tegen dit soort acties. Voorkom daarnaast ook dat accounts in de handen van hackers komen. Help medewerkers met hun wachtwoordbeveiliging en sterke authenticatie. Verder zijn er simpele mogelijkheden om tekst toe te voegen aan het onderwerp van een e-mail van een extern adres.

Doe hier de Office 365 hack-check en lees hoe u nepmails ontmaskert.

Maar hoe herkent u onzichtbare aanvallen?

Zoals we al eerder in dit artikel benoemden, zijn de meeste hacks helaas niet zo opvallend als de bovenstaande scenario’s. Veel bedrijven ontdekken pas op het moment dat het te laat is dat ze gehackt zijn. Voorkom dat u verplicht een melding moet maken van een datalek en hou uw IT-infrastructuur dagelijks in de gaten. Alleen zo detecteert u verdachte activiteiten op tijd en hebt u nog de kans om in te grijpen.

Maak gebruik van Managed Detection & Response

Inzicht in wat er gebeurt binnen uw infrastructuur maakt u meer in control over uw beveiliging. Managed Detection & Response helpt hierbij. De naam zegt het eigenlijk al: het is de detectie van verdachte activiteiten, om daar vervolgens een actie op te zetten. We gaan in dit artikel niet te diep in op hoe het exact in zijn werk gaat. (Lees hier meer over Managed Detection & Response met een SOC.) Maar: het komt erop neer dat software continu gegevens (logs) verzamelt over de activiteiten binnen uw digitale infrastructuur.

Die activiteitslogs worden gebruikt voor de detectie & respons. De logs helpen u niet alleen te achterhalen hoe een hack plaats heeft kunnen vinden: als u de software goed instelt krijgt u een melding op het moment dat er iets aan de hand is. Is er een verandering in de activiteiten binnen de infrastructuur die verdacht is? Dan stelt die detectie u in staat er op tijd bij te zijn.

Voorkom dat u gehackt wordt

Dus: hoe weet u of u gehackt bent? Steeds meer bedrijven kiezen ervoor samen te werken met een Security Operations Center. Een SOC houdt namelijk voor u in de gaten wat er aan de hand is en trekt aan de bel bij belangrijke gebeurtenissen. Zo weet u zeker dat de boel de hele week wordt gemonitord. En is er een melding? Dan bent u in staat snel en op tijd te handelen. Die snelheid is cruciaal: want hoe sneller u handelt, hoe kleiner de schade.

(Generatieve) AI maakt nu al het werk op veel werkvloeren eenvoudiger. Denk aan ChatGPT inzetten voor een spellingscheck, of het herschrijven van een belangrijke email. Deze ontwikkeling geldt ook voor de cyberwereld: zowel hackers als security ontwikkelaars gaan meer en meer gebruik maken van AI in 2024.

Hoe hackers AI inzetten

Geraffineerde cyberaanvallen gaan we dankzij AI steeds vaker zien. Wat we daarmee bedoelen? Het snelle leerproces van AI maakt verschillende soorten aanvallen een stuk doeltreffender, slimmer en zelfs onopvallender. Wie AI strategisch inzet, is een stuk beter in zijn werk. Dus ook de hacker. Nu al zijn AI-tools dark web bestsellers.

Hieronder twee voorbeelden van AI aan de kant van de aanvallers:

1. Transformerende malware

Er bestaat al “polymorphic” malware die in staat is te muteren als een biologisch virus, namelijk BlackMamba. Deze weet zich on-the-spot aan te passen. Het is een kwaadaardige keylogger die gebruikmaakt van AI om detectie te omzeilen. Ertegen gewapend zijn is dus uitdagender, doordat de malware steeds verandert.

Met generatieve AI in de toolbox van de hacker, is malware die zich dankzij transformatie nog moeilijker laat detecteren een ontwikkeling die we alleen maar meer gaan zien! Daarnaast is BlackMamba het levende bewijs dat met de hulp van AI, slimmere aanvallen te ontwikkelen zijn.

2. Geloofwaardige social engineering

Phishingacties per mail waren vorig jaar al moeilijker van echt te onderscheiden dankzij generatieve AI. Maar er bestaat ook al een AI-tool die phishing automatiseert. Deze gaat verder dan geloofwaardige teksten genereren: het zoekt automatisch informatie over specifieke doelwitten op het internet én zet deze in voor personalisatie.

Hoe beter phishing is afgestemd op je leven, hoe

Ondertussen zien we ook dat de deep fake technologie razendsnel is verbeterd. Deep fakes inzetten voor phishing, het verkrijgen van permissions, gevoelige data of zelf het ontwrichten van de aandelenmarkt: hoe beter de deep fakes worden, hoe meer we deze AI gaan terugzien binnen social engineering.

Aanvallen met AI worden alleen maar beter

AI ontwikkelt zich enorm snel. Dat hebben we het afgelopen jaar wel gezien. We mogen ervan uitgaan dat over één jaar er weer een stuk meer mogelijk is dan nu. Bestaande technieken verbeteren en de kans dat iets nieuws komt dat we nu nog niet kennen, is eigenlijk zeker.

Alert zijn

Binnen de cyber security zijn we alertheid gewend. Maar voor een gemiddelde gebruiker kan het een hele omschakeling zijn dat generatieve AI om nóg meer extra oplettendheid vraagt. Dat gaat het komende jaar een grote omschakeling zijn.

AI binnen de cyber security

Gelukkig neemt het gebruik van AI niet alleen aan de kant van de hackers toe. Binnen de cyber security ontwikkelt de toepassing van AI ook volop. De rol van AI binnen de beveiliging gaat het komende jaar gegarandeerd weer verder groeien.

Nu al helpt AI sneller te reageren op threats. Maar in de toekomst moet het natuurlijk nog meer een vuist bieden tegen AI-gedreven cyberaanvallen, zodat we ertegen opgewassen blijven.

Op het moment zetten we binnen de cyber security AI – of eigenlijk moeten we het Machine Learning noemen – zo in:

1. Voor automatisering

Logs zijn koning binnen de cyber security. Want logs zijn de data die nodig is om cyberanalyse uit te voeren. Bijvoorbeeld door een SOC. Systemen produceren zoveel logs, dat het onmogelijk is daar enkel handmatig doorheen te gaan. Goede Machine Learning helpt SOC Analisten in minder tijd meer logs te verwerken.

2. Verbeterde detectie

Doordat Machine Learning het mogelijk maakt sneller door logs heen te gaan, is de detectie van threats ook een stuk sneller. En hoe sneller de detectie, hoe sneller de opvolging. Threats krijgen zo veel minder kans. Security professionals onderzoeken elke melding van een threat, beoordelen de urgentie en kijken welke actie er nodig is.

3. Snel beslissingen nemen

Inmiddels is er EDR die in staat is snel zelf actie te ondernemen bij de detectie van een threat. Zonder tussenkomst van de mens. Hier zitten voor- en nadelen aan vast. Maar het kan zeker veel narigheid voorkomen als EDR-software direct een rollback uitvoert op een geïnfecteerd apparaat.

Maar: we vertrouwen niet volledig op AI

Waarschijnlijk bent u ervan op de hoogte dat alle kennis van AI gebaseerd is op wat de maker aan kennis erin stopt. Hierdoor kunnen AI-systemen bevooroordeeld zijn als de gebruikte trainingsgegevens vooroordelen bevatten.

Daarnaast mist de AI altijd kennis (wederom: het bevat enkel de kennis die de maker erin stopt). Dus ondanks dat de naam grote intelligentie suggereert, is een valkuil dat de gebruiker er onterecht te veel op gaat vertrouwen.

Tot slot zijn AI oplossingen lang niet altijd goed te integreren in bestaande systemen. Kortom: als het om cyber security gaat, brengt AI zeker voordelen, maar is het nog niet klaar om volledig automatische bescherming te bieden.

Artificial Intelligence gaat bepalend zijn voor de komende ontwikkelingen

Ondanks de nadelen die we net benoemden, heeft AI zoveel potentie dat het niet de vraag is of het verder ingezet gaat worden, maar hoe. We gaan nog veel ontwikkelingen aan zowel de kant van de hackers als die van de cyber security zien.

Sommige opvattingen over cyber security staan echte veiligheid in de weg. Maar dat wil niet zeggen dat er niets van waar is. In dit stuk bekijken we wat mensen meestal denken over cyberbeveiliging en gaan we na wat daarvan klopt: en wat niet.

1.Ik ben geen interessant doelwit

Niet-gerichte cyberaanvallen komen verreweg het vaakst voor. Dus ja, deels klopt het dat hackers u misschien niet snel als doelwit uitkiezen. Dat betekent alleen niet dat u nooit in aanraking komt met cyberdreiging. In tegendeel.

De meeste hackers vallen namelijk meerdere organisaties tegelijk aan, zonder te kijken naar sector of omvang. Schieten met hagel dus. En de bedrijven die kwetsbaar blijken? Die krijgen de volle lading.

Vaak is er ook nog eens meer te halen dan u denkt. Misschien zijn er geen kroonjuwelen zoals het geheime recept van Coca-Cola te stelen, maar wel klantgegevens. Ook doen aanvallers geregeld aan digitale gijzeling voor losgeld, waardoor belangrijke bestanden en betaalsystemen vergrendeld raken. Dan ligt de core business in één keer plat.

2. Alleen onoplettende bedrijven/mensen worden gehackt

Het is zeker waar dat een succesvolle cyberaanval sneller op de loer ligt bij slapende gebruikers die in phishing-acties trappen. Maar: letterlijk iedereen is wel eens onoplettend. Slachtoffers hoeven zich dus echt niet te schamen.

Hackers weten gewoon enorm goed in te spelen op menselijke en technische kwetsbaarheden. Daarnaast blijft de geavanceerdheid van aanvallen groeien, wat het de verdediging ook steeds moeilijker maakt.

Het is dan vooral belangrijk om niet te lang in de schaamte te blijven hangen, mocht het u ooit eens overkomen. Het is juist reddend om in gesprek te gaan met experts. Vaak beperkt dat de schade enorm.

3. Iedereen kan phishing makkelijk herkennen als ‘ie oplet

Goed opletten kan inderdaad veel voorkomen. Toch zijn er ingrijpende veranderingen gaande in phishingwereld. Waar een phishingmail eerder te herkennen was aan gek taalgebruik en een phishingpagina aan scheve huisstijlelementen, is het nu niet altijd zo duidelijk meer.

Hackers zijn tegenwoordig een stuk beter in het opzetten geloofwaardige phishingacties. De ontwikkeling van AI draagt hieraan bij: een ChatGPT prompt als “Schrijf een direct mail over een winactie in de stijl van bedrijf X” levert mooie resultaten op.

Dus ja, weten waar u op moet letten én continu alert blijven, helpt echt. Maar dat phishing makkelijk te herkennen is, is helaas en mythe. Tegenwoordig kost het net wat meer moeite.

Wederom: schaamte is niet nodig als u eens (bijna) in een phishingactie trapt. Maar trek wel op tijd aan de bel om het op te lossen!

4. Cyber security werkt vertragend voor de workflow

Deze opvatting is er niet voor niets. Toch is het geen feit. We vermoeden dat mensen cyber security in het verleden als vertragend hebben ervaren doordat een oplossing bijvoorbeeld niet goed geïmplementeerd was. En oké, de klassieke 2FA is/was inderdaad een extra stap.

Maar: een goed uitgedachte cyber security architectuur hoort in de praktijk geen impact te hebben op de workflow. Zeker met de security tools van nu is het gewoon mogelijk veiliger te werken zonder workflow impact.

5. Cyber security is duur

Een auto mag vaak wat extra kosten. Waarom? Omdat er direct een beloning aan vast hangt! Hoe meer geld, hoe mooier de auto, hoe groter waarschijnlijk het plezier (voor wie een autoliefhebber is dan, hè). Het is volkomen logisch dat we liever wat meer geld uitgeven aan iets leuks, dan aan iets waar de beloning minder zichtbaar van is. Zelfs als het goedkoper is dan die auto, voelt het alsnog duurder.

Toch is met een rekensom snel te achterhalen dat de kosten van cyber security eigenlijk wel meevallen. Niet omdat het om een paar tientjes gaat, maar omdat het iets dat nog véél meer geld kost, voorkomt. De gemiddelde data breach zou namelijk – wereldwijd gezien – goed zijn voor een schade van 3.68 miljoen dollar(!)

Daarbij komt een professioneel cyber security bedrijf altijd met proportionele oplossingen. Zo adviseren we enkel investeringen die passend zijn voor de grootte en sector van uw organisatie.

6. Een cyberaanval valt op

In de praktijk hoeft het niet zo te zijn dat u (als gebruiker) direct iets door hebt tijdens een cyberaanval. Hackers willen namelijk helemaal niet gepakt worden. Het liefst stelen ze de data zo onopvallend mogelijk, wissen ze sporen en gaan ze er weer vandoor.

Nu is dat natuurlijk niet altijd het geval, want een aanvaller die ransomware implementeert en om losgeld vraagt, gaat minder onzichtbaar te werk. Maar ook in dat geval is een gedeelte van de aanval onopgemerkt verlopen. Het komt geregeld voor dat hackers een aantal weken al toegang hebben tot uw infrastructuur, voordat ze de data gaan gijzelen.

Met een SOC bent u trouwens wel op de hoogte van de onzichtbare acties van hackers.

7. Een cyberaanval is altijd van buitenaf

Vertrouwen is de basis van elke relatie: ook werkrelaties. Als u ervan uitgaat dat die nieuwe collega data gaat stelen, dan komt ‘ie waarschijnlijk niet door de proefperiode heen. Dat maakt alleen ook dat de meeste eigenaren en managers niet berekend zijn op een in inbreuk van binnenuit. Toch komt het geregeld voor.

Soms is een kwade medewerker de oorzaak. Maar vaak gaat het om een menselijke fout van een personeelslid dat doorgaans gewoon te vertrouwen is. Bijvoorbeeld doordat ze zich niet houden aan het securityprotocol en ongeautoriseerde software installeren om een taak te volbrengen.

Cyber security is nooit zwart-wit

Een cyberaanval komt soms van buitenaf, soms van binnenuit. Soms valt de aanval direct op en soms blijft ‘ie onzichtbaar. Er is altijd een grijs gebied. Kijk dus vooral samen met een cyber expert naar wat voor uw organisatie realistische maatregelen zijn!

Een cyberaanval vraagt om urgentie. Maar waar moet u cybercrime melden? Bij de politie? Of juist bij een cyber security bedrijf? In dit artikel gaan we dieper in op wat de politie doet bij cybercrime, wat het maken van een melding oplevert en wat redenen zijn om het juist niet te doen. En: we bespreken uiteraard hetzelfde voor het inschakelen van een securitybedrijf.

Cijfers van het CBS over het melden van een cyberaanval

Recent bracht het CBS de cyber security monitor van 2022 uit. Hierin kwam naar voren dat minder dan de helft van de onderzochte bedrijven (2+ medewerkers) na een ransomware-aanval de cybercrime melden of hulp inschakelen. Slechts 13% gaf aan de cybercrime te melden bij de politie, en 39% ging naar een cyber security bedrijf.

In het onderzoek van het CBS viel op dat met name kleinere organisaties geen cybercrime melden. Grotere organisaties doen dat wel: zij schakelen voornamelijk cyber security bedrijven in na een ransomware-aanval.

Gebrek aan bewustzijn over cyber security ondersteuning

Wat opvalt is dat in de praktijk de IT-leverancier vaak het eerste aanspreekpunt is. Een logische keuze. Want er is iets mis met de IT-infrastructuur op dat moment. Maar bent u zich ervan bewust dat een IT-leverancier niet kan doen wat de politie of een cyber security bedrijf doet. Cyber expertise is nodig om het goed op te lossen (het liefst op een manier dat forensisch onderzoek ook nog mogelijk is).

Een IT-leverancier doet er goed aan in zo’n situatie als verwijzer op te treden en de klant naar de politie en/of een cyber security bedrijf te sturen.

Wel of geen cybercrime melden bij de politie?

De ene organisatie staat er simpelweg niet bij stil de cybercrime te melden bij de politie. Het andere bedrijf maakt bewust geen melding. En weer een ander doet het juist wel. Dus: gaat u cybercrime melden bij de politie als het ooit (hopelijk niet) nodig is? Hier onder zaken om mee te nemen in uw afweging:

Voordelen van cybercrime melden bij de politie:

1. Startpunt voor politieonderzoek: Aangifte doen vormt het officiële startpunt voor een politieonderzoek naar strafbare feiten. De politie neemt de verstrekte informatie op in hun systemen. Dit kan – met geluk – uiteindelijk leiden tot de strafrechtelijke vervolging van de daders.

2. Advies van het Nationaal Cyber Security Centrum: Het NCSC adviseert bedrijven om altijd aangifte te doen bij een cyberaanval. Op de lange termijn is het grootschalig oprollen van cyberbendes haalbaarder wanneer er ook voldoende data (meldingen bij de politie) voor handen is.

3. Verzekering: Verzekeringen eisen vaak dat u aangifte doet om in aanmerking te komen voor schadevergoedingen. Het is hierdoor een kwestie van zowel de juridische aspecten als de mogelijke financiële gevolgen van een cyberaanval in overweging te nemen bij het besluit.

Nadelen van het melden van cyberaanval bij de politie:

1. Herstelacties wissen sporen uit: Als de politie echt iets wil doen in deze zaak, dan heeft de politie sporen nodig. Dat betekent dat het niet wenselijk is dat u de schade direct verhelpt voordat er onderzoek heeft kunnen plaatsvinden. Maar dat brengt de bedrijfscontinuïteit in het geding.

2. Cybercriminelen zijn moeilijk op te sporen: De vraag is alleen of de politie daadwerkelijk spooronderzoek gaat doen. Cybercriminelen opereren meestal wereldwijd en zijn getraind in het verbergen van sporen. Mensen stellen daardoor geregeld de vraag of de politie bij elke specifieke aangifte wel voldoende iets kan betekenen.

3. Angst voor imagoschade: Sommige organisaties vrezen dat het bekendmaken van een cyberaanval hun reputatie kan schaden.