Veel bedrijven gebruiken Office 365 voor hun e-mailcommunicatie. De cloud brengt vele voordelen met zich mee: maar ook een aantal uitdagingen op security-gebied. In dit artikel geef ik een paar eenvoudig toe te passen tips om bedrijven te helpen hun Office 365 omgeving beter te beveiligen. En: zo e-mail hacks te voorkomen.

Hoe simpel is een e-mail hack?

Er wordt vaak gedacht dat hacken ingewikkeld is. Dat Microsoft zijn zaken wel zo goed op orde heeft dat een hack eigenlijk niet eens plaats kan vinden. Dat is slechts ten dele waar: een hack hoeft helaas helemaal niet zo ingewikkeld te zijn, ook niet in het geval van Office 365. Soms is er zelfs amper technische kennis voor nodig.

Datalekken via Office 365

Zo ontdekten we een tijd geleden bij een bedrijf dat alle mails die de CFO ontving direct werden doorgestuurd naar een extern en onbekend e-mailadres. Dit gebeurde niet via de forwarding rules, maar op het niveau van de mailbox op Office 365. Hoe lang dit al gaande was? Dat was niet duidelijk. Maar waarschijnlijk was er al veel informatie naar buiten gelekt.

Wat veel beheerders niet weten, is dat Office 365 diverse mogelijkheden heeft om hen te helpen dit soort aanpassingen te detecteren. Dit is echter niet standaard ingeschakeld!

Hoe u Office 365 zo instelt dat u wel op de hoogte blijft van al deze aanpassingen? Ik leg hieronder stap voor stap uit hoe u dit doet, samen met nog een aantal andere tips tegen e-mail hacks.

1. Audit logs & alarmen inschakelen

Om op de hoogte te blijven van verdachte activiteiten binnen de Office 365-omgeving, is het mogelijk Audit logs en Alarmen in te schakelen. Dit zijn standaard functionaliteiten binnen Office 365 en dus voor iedereen toegankelijk.

Het instellen gaat als volgt: Ga in Office 365 naar “Security & Compliance”. Open het search menu en klik op “Audit log search”. Als het goed is komt u uit op de zoekpagina waar normaal gezien de audit logs staan. Is het opslaan van deze logs nog niet ingeschakeld? Dan zal Office 365 dit hier melden en de optie geven dit alsnog direct in te schakelen. (let op: de audit logs worden 24 uur na inschakeling pas zichtbaar)

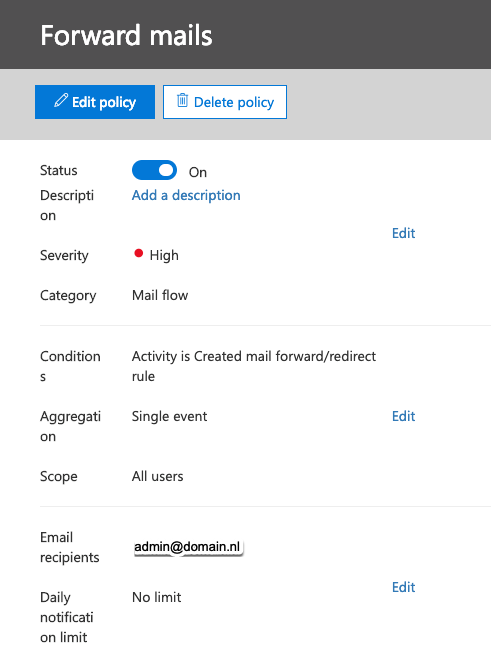

Wanneer auditing is ingeschakeld, hebt u ook de mogelijkheid “Alert policies” te maken. Die alerts triggeren bij bepaalde gebeurtenissen: zowel op gebruikers- als organisatieniveau. Om een alarm te maken voor het instellen van een forward op een mailbox gaat u naar Alerts/Alert policies.

Hieronder een voorbeeld van hoe u deze zou kunnen instellen:

2. Phishing-mails namens directie ontmaskeren

Tegenwoordig zien we erg veel phishingaanvallen waarbij aanvallers zich voordoen als iemand binnen de organisatie. Zo verzenden ze bijvoorbeeld mails met verzoeken om geld over te maken vanaf een mailadres dat sterk lijkt op die van de directeur. Uiteraard met de naam van de directeur als afzender.

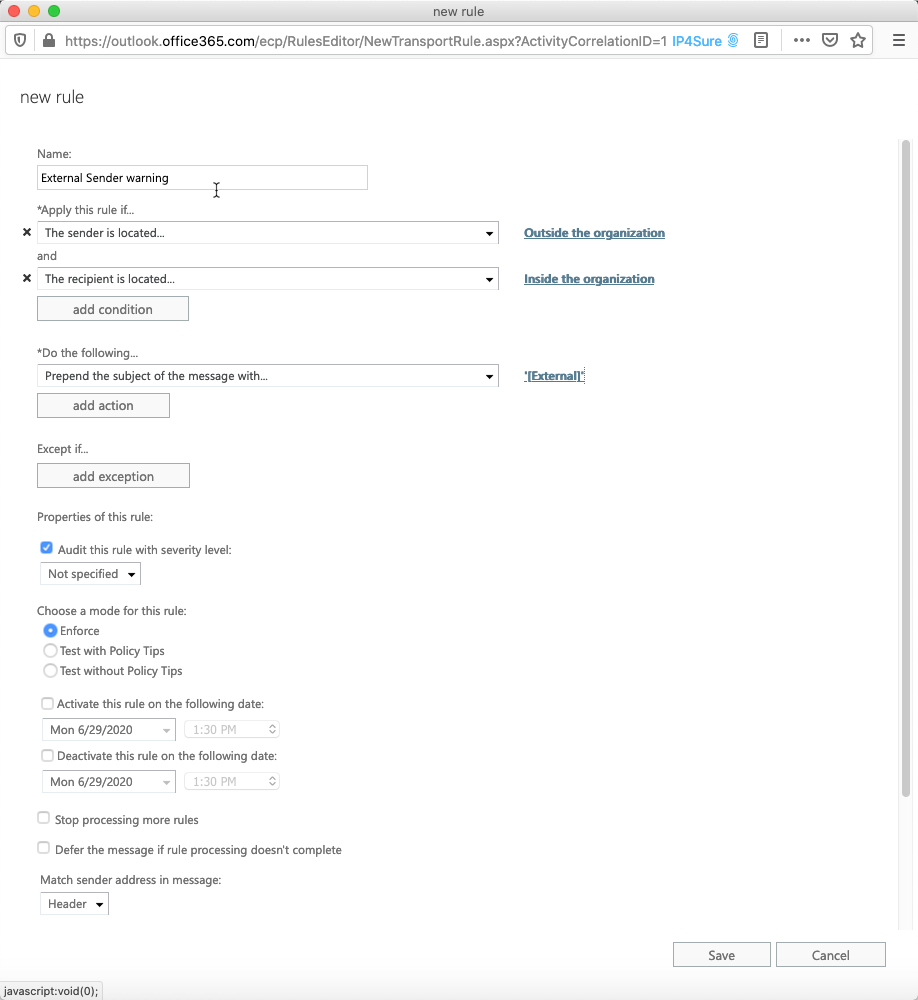

Om te voorkomen dat valse externe e-mails voor echt worden aangezien, is het mogelijk een titel-extensie toe te voegen. Denk bijvoorbeeld aan de tekst [External]. Op deze manier kan altijd direct herkent worden of een email van buiten de organisatie komt. Hieronder een voorbeeld:

Dit is heel eenvoudig in te stellen door in Office 365 een transport rule te maken. Deze ziet er als volgt uit:

3. Basic Authentication uitschakelen

De oude authenticatie methode van Microsoft is niet de meest veilige. De zogenoemde “Basic Authentication” maakt uw e-mail client kwetsbaar voor brute force of password spray aanvallen. Gelukkig heeft Microsoft inmiddels Modern Authentication toegevoegd en plant in Oktober 2020 Basic Authentication volledig uit te schakelen.

Ons advies is om nu al gebruik te maken van Modern Authentication. Dat is een stuk veiliger. Daarnaast voorkomt u dat uw organisatie in Oktober tegen problemen aanloopt als Basic Authentication “ineens” niet meer werkt.

In de praktijk heeft het wegvallen van Basic Authentication waarschijnlijk niet veel impact op organisaties die gebruik maken van modernere applicaties en telefoons. Vanaf Office 2013 wordt het nieuwe Modern Authentication ondersteund. Opmerking hierbij is wel dat er voor Office 2013 eerst een register sleutel moet worden toegevoegd.

Zijn er nog oudere toestellen in gebruik? Ook voor legacy gebruikers is er een oplossing door simpelweg de Outlook app te gaan gebruiken.

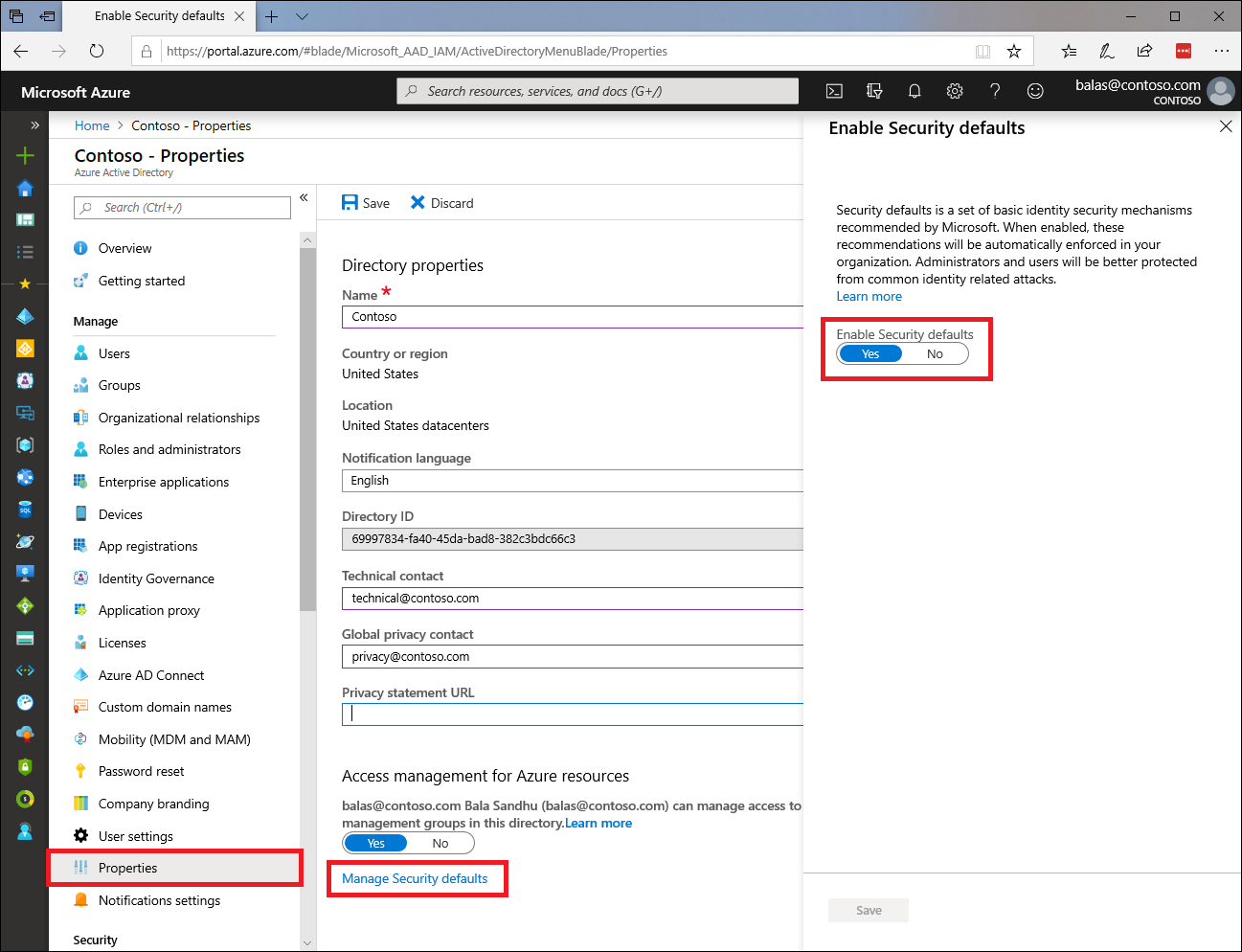

Om Basic Authentication uit te schakelen is het mogelijk om binnen Azure de “Security defaults” in te schakelen. Dit schakelt ook de Basic authenticaiton uit.

Lees hier meer over security defaults.

Uiteraard adviseren we ook om eerst alle eisen voor het uitschakelen van Basic Authentication goed door te lezen. In dit artikel is alles terug te vinden over Basic Authentication.

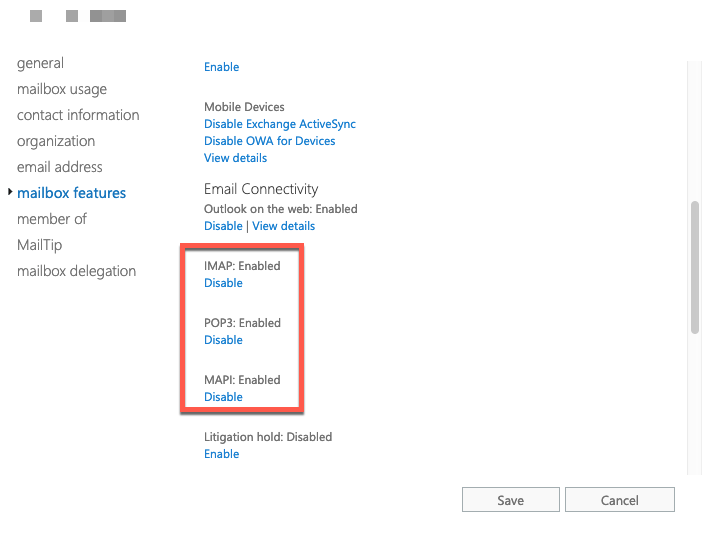

4. Uitschakelen ongebruikte protocollen

Standaard bevat Office 365 nog een aantal (oude) protocollen welke bij veel organisatie niet, of zeer beperkt worden gebruikt. Het is aan te raden deze protocollen in zijn geheel uit te schakelen of slechts voor de noodzakelijke accounts actief te laten.

Het gaat hierbij om de volgende protocollen:

- IMAP

- POP

- MAPI

- SMTP authentication

Het uitschakelen van deze protocollen kan per user via de Exchange Management console (behalve SMTP authentication).

Het is ook mogelijk dit via powershell uit te voeren op grote schaal:

Per user

Set-CASMailbox -Identity printer@domain.onmicrosoft.com -ImapEnabled $false – MapiEnabled $false -PopEnabled $false -SmtpClientAuthenticationDisabled $true

Alle bestaande users

Get-CasMailbox | set-CasMailbox -ImapEnabled $false -PopEnabled $false -MapiEnabled $false -SmtpClientAuthenticationDisabled $true

Voor alle toekomstige users

Get-CASMailboxPlan | set-CASMailboxPlan -ImapEnabled $false -PopEnabled $false -MapiEnabled $false -SmtpClientAuthenticationDisabled $true

5. Admin-account beheer optimaliseren

Elke Office 365-omgeving krijgt een standaard admin-account met het “onmicrosoft”-domein. Meestal gaan IT-beheerders vanuit dit account de Office 365-omgeving optuigen en koppelen ze vervolgens het bedrijfsdomein.

Vaak koppelen ze het domein middels SAML aan ADFS en hebben ze hun ADFS additioneel beveiligd met 2FA. Dit zijn goede beveiligingen. Echter, SAML-connecties worden per domein gemaakt: het “onmicrosoft”-domein – dat vaak actief wordt gehouden – is daardoor dan niet beveiligd.

Denk ook aan het admin-account van testdomeinen: als deze ook niet goed beveiligd zijn, kunnen aanvallers deze misbruiken om bij data te komen.

Controleer daarom altijd of er geen admin-account actief is op het “onmicrosoft”-domein of een testdomein. Configureer vervolgens een alert zoals eerder beschreven, om een melding te sturen wanneer er een nieuw account met admin-rechten wordt toegevoegd. Op deze manier hou je de controle over de admin-accounts in Office 365.

6. Admin rol splitsen

Net zo belangrijk is het splitsen van de admin rol. Actieve mailbox accounts mogen nooit admin zijn in Office 365. Maak dan ook altijd een los account aan voor admin activiteiten. Dit account hoeft niet voorzien te zijn van een licentie en is daarom dus gratis.

Bijvoorbeeld: de beheerder gebruikt voor mails voorbeeld@ip4sure.nl. Als de gebruiker als admin in Office 365 moet zijn logt deze in met admin-voorbeeld@ip4sure.nl. Uiteraard is ook het admin account voorzien van een sterk wachtwoord en 2FA.

Meer informatie over een veilige Office 365 omgeving?

Met deze simpele tips hopen wij beheerders te helpen hun omgeving veiliger te maken. Deze tips zijn (uiteraard) niet voldoende om alle informatie in Office 365 te beveiligen, maar het zijn snelle en gemakkelijke stappen om de beveiliging te verbeteren.

Mocht u hulp nodig hebben of uitgebreidere beveiligingsopties willen gebruiken dan, neem dan contact met ons op via 040-2444666 of info@ip4sure.nl.

In 2019 publiceerden we al eerder een blog over Office 365 hacks. Dit artikel is een up-to-date versie ervan.