Wat gelaagde beveiliging is? En waarom het een stuk effectiever is tegen (meerdere soorten) ransomware-aanvallen? We geven antwoord aan de hand van een praktijkvoorbeeld.

Want in dat praktijkvoorbeeld ging het helaas fout: er waren onvoldoende barrières op verschillende lagen. Daardoor hadden aanvallers een goede kans toch een weg naar binnen te vinden. Gelukkig is de schade beperkt gebleven in dit voorbeeld. Maar vervelend blijft het altijd. Een ransomware-aanval kan een knap kwetsbaar gevoel geven.

Niet-toegankelijke data

Op 2 Augustus kreeg onze cyberlabdienst een melding van een IT-dienstverlener over een verontrustende situatie. Sinds de vroege ochtend werden ze gebeld door klanten die aangaven niet bij hun data te kunnen. Hoe dat kon? Ze hadden een vermoeden: ransomware. Na een analyse bleek het volgende aan de hand te zijn:

Niet-gedetecteerde ransomware

Er was inderdaad ransomware op het netwerk gekomen. Het vreemde hieraan? Deze was niet opgemerkt, terwijl de organisatie wel gebruik maakte van Endpoint Security. In principe was er niets mis met de software die ze gebruikten. Dus waarom reageerde het niet op de ransomware? Nou, niet omdat de software niet deed wat het moest doen, maar omdat de aanvallers anders te werk waren gegaan.

Er was niets versleuteld

Ransomware staat erom bekend bestanden te versleutelen en zo ontoegankelijk te maken. Veel security oplossingen die werken met Machine Learning zijn dan ook op dat principe gebaseerd: die geven een melding wanneer er bestanden worden versleuteld. Dat wijst tenslotte op een ransomware aanval. Het gekke bij deze aanval was alleen dat er helemaal geen bestanden versleuteld waren!

Dat verklaart waarom de Endpoint software geen reactie gaf. Is deze Endpoint software daarmee meteen nutteloos? Zeker niet. Want het doet in de meeste gevallen – waarin bestanden bijvoorbeeld wel direct encrypt worden – gewoon zijn werk. Maar bij dit zeldzame geval was er helaas net wat meer nodig om de aanval te voorkomen. Daarover later meer.

Zo gingen de aanvallers te werk

Het was geen doorsnee ransomware aanval dus. Hoe de aanvallers de Endpoint Security hebben kunnen omzeilen? Even snel een (technische) uitleg voor de nieuwsgierigen:

Na wat onderzoek kwamen we erachter dat ze een valide tool genaamd “BestCrypt Volume” gebruikten. Hiermee konden ze alle (non-bootable) volumes versleutelen met een password. De disk hebben ze dismounted, waarna alle data niet meer te benaderen was.

Wat is een “valide” tool? Valide betekent dat het erkend is als veilige of zelfs standaard ingebouwde software. Om deze reden worden valide tools dus niet gedetecteerd als ongewoon. Ook niet wanneer een aanvaller ze kwaadaardig inzet.

Om die boot schijf (C:\) te versleutelen, gebruikten ze Bitlocker: ook een valide tool van Microsoft zelf. Door deze handeling, is na een reboot de server niet meer te gebruiken. Gelukkig is dat niet gebeurd.

Wat ze wel hebben gedaan, is als laatste stap nog een .bat file plaatsen en draaien vanaf C:\Windows. De hele desktop kwam vol te staan met een ransomnote: het “losgeldbriefje” van de aanvallers. (Op dit punt gaf de Endpoint Security overigens wel een melding, maar toen was het al te laat)

Hoe is dit te voorkomen?

Het is om te beginnen goed om kritisch te zijn op de Endpoint Protectie die u kiest. Eerder schreven we al hoe Endpoint Protectie met AI (Machine Learning) effectiever is dan traditionelere varianten. Inmiddels is er best wat AI Endpoint Security op de markt.

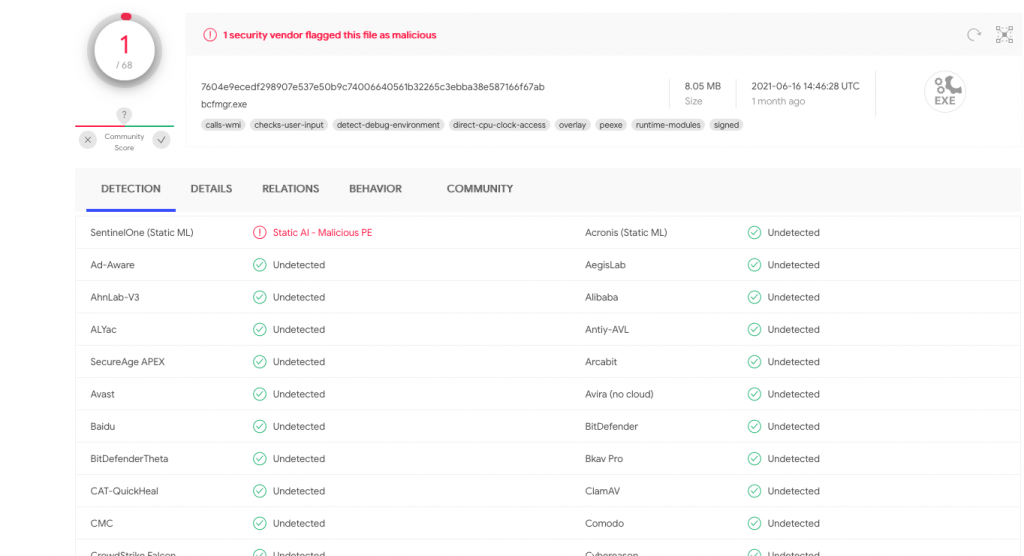

In het geval van deze aanval hebben we wat tests gedraaid. De Endpoint Protectie van SentinelOne ging af op onze lab-machine toen de BestCrypt Volume tool werd uitgepakt van de zip. Volgens Virustotal is SentinelOne daarnaast de enige die de BestCrypt-tool als “malicious” heeft bestempeld. Hierdoor zou SentinelOne de aanval eerder – en dus wél op tijd – gedetecteerd hebben:

Gelaagde beveiliging

Maar Endpoint Security is helaas niet alles. We benoemden het al: gelaagd werken is nog slimmer. Door niet alleen te vertrouwen op Endpoint Security, maar op verschillende lagen barrières aan te leggen, is de kans groter dat een gehaaide aanval als deze niet onopgemerkt blijft.

Zie het als camera’s die vanuit verschillende hoeken de boel in de gaten houden. Misschien is de ransomware-aanval op camera 1 niet te zien, maar spot camera 2 de aanval wel.

Daarnaast stelt een gelaagde aanpak u in staat aanvallers ook al in eerdere stadia te detecteren. Bijvoorbeeld op het moment dat ze het netwerk betraden. In het geval van de IT-dienstverlener in het praktijkvoorbeeld had goede digitale hygiëne en best practices het verschil kunnen maken.

Tot slot: hoe was de schade?

U vraagt zich vast af hoe het voor de organisatie afgelopen is. Gelukkig viel de schade heel erg mee. Dat had er alles mee te maken dat deze IT-leveranciers erg goede back-ups had. Deze zijn niet getroffen door de aanval en waren gewoon bruikbaar. Hoe dat kwam? Toevallig was er op de back-ups dus zo’n eerder genoemde beveiligingslaag toegepast: ze waren volledig buiten het productie netwerk bewaard.

Meer weten over ransomware en gelaagde beveiliging?

We kunnen ons voorstellen dat u misschien wat vragen heeft na aanleiding van dit voorbeeld. Neem voor meer informatie over ransomware-aanvalen, Endpoint Security en gelaagde beveiliging vrijblijvend contact met ons op.