Cybersecurity staat tegenwoordig (bijna) overal op de agenda. De risico’s zijn bekend, aanvallen nemen toe en aanvallers worden steeds slimmer. Securityplannen zijn daarbij broodnodig. Ze bieden structuur, consistentie en een doordachte aanpak.

Maar plannen alleen stoppen geen cyberaanval. Effectieve cybersecurity vraagt om een combinatie van kennis, strategie én actie. Wat gebeurt er als die balans zoek is?

In onze ogen maakt het op orde hebben van die balans het verschil. Klanten mogen daar dagelijks op rekenen.

Hoe zorgt u voor doeltreffend evenwicht?

Actie, strategie & balans

Jasper stormt het schaaktoernooi binnen en schuift zijn stukken zonder nadenken. Drie zetten later ligt hij eruit. Hij had een actie van zijn tegenspeler over het hoofd gezien.

En Eva? Die staart te lang. Ze weegt elke zet, maar verplaatst geen enkel schaakstuk. Tijd voorbij, spel verloren.

En dan is er Thomas: die beweegt snel, maar met een plan. Hij overziet wat er gebeurt, en op het juiste moment slaat hij toe. Precies op de juiste plekken.

Niet alleen bij een schaakpartij, maar ook In de cybersecurity zijn we het meest succesvol met dat laatste. Maar wat gebeurt er in de cybersecurity als we ons te erg focussen op de aanpak van Jasper of Eva?

Laten we eens kijken naar deze twee uitersten:

De val van te veel strategie en te weinig actie

Cybersecurityplannen kunnen er in overvloed zijn. Audits, richtlijnen, dreigingsmodellen, risicoanalyses, en nog veel meer. Strategie is belangrijk. Maar teveel strategie? Dat is een valkuil. Plannen stapelen zich op. Maar wie neemt écht eigenaarschap?

De reden waarom de implementatie niet altijd succesvol is, ligt niet per se in de kwaliteit van de plannen zelf. De psychologie van de mens is van invloed. En wel om deze twee redenen:

1. Een (onterecht) gevoel van voldoening

Een perfect document vol risicoanalyses en protocollen, toegespitst op uw bedrijf. Een plan waar geen gat in te slaan is. Het klopt. Alles staat er. De strategie is uitgedacht.

Het kan zo’n gevoel van voldoening geven dat we als mens geneigd zijn niet meer door te pakken.

Dit fenomeen heet de Intention-Action Gap. Het brein verwart intentie met prestatie. Door een doel uit te spreken, ervaren we onbewust een gevoel van trots. Dit activeert het beloningssysteem, alsof het werk al gedaan is. Gevolg? We verliezen de urgentie om daadwerkelijk actie te ondernemen.

2. Strategie en structuur kunnen verlammend werken

Geen enkele digitale infrastructuur is perfect. Wat als uit een cybersecurityonderzoek of plan komt dat er héél veel verbeterpunten zijn? Een nachtmerrie van elke perfectionist.

Het brein haat onzekerheid. En strategie brengt dat pijnlijk aan het licht. Analysis Paralysis treedt in: te veel opties, te veel risico’s, te veel mogelijke fouten. Het gevolg? Besluiteloosheid. Hoe groter het probleem lijkt, hoe kleiner de kans dat iemand de eerste stap zet.

Maar er speelt nog iets diepers: Loss Aversion. De angst om iets verkeerd te doen is psychologisch krachtiger dan de motivatie om iets goed te doen. Hoe strakker de structuur, hoe strenger het gevoel dat alles in één keer perfect moet. En perfectie? Dat is de vijand van vooruitgang.

Gevolgen van te weinig actie

Te lange planningsfases: In plaats van snel actie te ondernemen, worden plannen eindeloos geoptimaliseerd, wat kan leiden tot besluiteloosheid en vertraging.

Verlies van urgentie: Cyberdreigingen ontwikkelen zich snel, maar als er te lang wordt nagedacht, blijft de organisatie kwetsbaar en kan een aanval plaatsvinden voordat maatregelen worden geïmplementeerd.

Overweldigende complexiteit: Er wordt gestreefd naar een ‘perfecte’ aanpak, waardoor kleine, haalbare stappen niet worden gezet en de implementatie in de praktijk vastloopt.

Hoge kosten: Door de vertraging en inefficiëntie stijgen de kosten, omdat securityteams tijd besteden aan eindeloze analyses zonder tastbare vooruitgang.

De val van te veel actie en te weinig strategie

Soms slaat de balans door naar de andere kant: veel doen en amper nadenken. Er móét iets gebeuren, dus er wordt gehandeld. Snel. Instinctief.

Het voelt daadkrachtig, maar in werkelijkheid zaait het chaos. En schiet deze ongecoördineerde aanpak vaak zijn doel voorbij. In het ergste geval plakken er dure pleisters op plekken waar ze niet eens nodig waren. De echte wonden? Die zijn vergeten. Geen veiligheid.

Waarom dit gebeurt? Ook hier weer een aantal punten op een rijtje:

1. Blind vertrouwen in tools

Nieuwe software wordt halsoverkop geïnstalleerd. Meer technologie lijkt gelijk te staan aan meer beveiliging. Dit is “technological solutionism”: de illusie dat een probleem verdwijnt als je er een tool op loslaat. Maar zonder strategie wordt het systeem juist een onoverzichtelijke wirwar.

2. Cybersecurity voelt als een last

Het wordt gezien als ingewikkeld en tijdrovend. Dit leidt tot “cognitive miserliness”: de neiging om lastige kwesties zo snel mogelijk af te handelen met minimale mentale inspanning. Dus wordt er iets geregeld, liefst zo snel en simpel mogelijk, om ervan af te zijn. Maar haastige keuzes lossen het probleem niet op. Ze verplaatsen het.

3. Paniekreacties op incidenten

Na een aanval schieten teams direct in de actiemodus. Dit is de “fight-or-flight”-reactie: onder stress grijpt het brein naar directe actie, zonder ruimte voor strategie. Maatregelen worden overhaast genomen, vaak zonder inzicht in de gevolgen. De drang om iets te doen overschaduwt de vraag of het ook werkt.

De gevolgen: een vals gevoel van controle

Actie zonder richting voelt productief, maar creëert complexiteit. Systemen worden onoverzichtelijk, medewerkers raken gefrustreerd en echte kwetsbaarheden blijven onopgelost.

Geen Jasper, geen Eva, maar Thomas

Hoe wordt u een Thomas? De oplossing ligt in een pragmatische aanpak: korte lijnen, duidelijke verantwoordelijkheden, flexibele aanpassingen en voortdurende integratie. Geen ellenlange plannen die in een la belanden. Geen overhaaste acties zonder samenhang. Wat nodig is, is directe vertaling van inzicht naar actie.

Samenwerken met een partner die meedenkt én meedoet

Een betrouwbare securitypartner doet meer dan adviseren. Die ziet risico’s én pakt ze meteen aan. Geen losse adviezen, maar concrete stappen. Geen theoretische modellen, maar realistische oplossingen.

Wat maakt zo’n samenwerking onmisbaar?

Inzicht wordt direct actie: Nieuwe dreigingen? Die vertalen we meteen naar concrete maatregelen. Geen lange planningsfases, maar directe beveiliging.

Balans tussen strategie en uitvoering: Plannen stapelen zich niet op. We zorgen voor focus. Strategie én implementatie, tegelijk.

Snelle toegang tot specialistische kennis: Dreigingen veranderen dagelijks. Wij brengen de laatste inzichten direct in de praktijk. Geen vertraging, geen achterstand.

Versnelling van implementatie: Cybercriminelen wachten niet. Wij ook niet. We zorgen dat maatregelen snel en effectief worden doorgevoerd.

Continuïteit en verbetering: Security is geen eenmalig project. We blijven betrokken. Evalueren. Aanscherpen. Altijd een stap voor op dreigingen.

Niet afwachten. Niet overhaasten.

De juiste actie, op het juiste moment. Dat is de sleutel tot échte cybersecurity. Benieuwd hoe een proactieve securitypartner uw organisatie veiliger kan maken? Of heeft u andere vragen over cybersecurity? Neem vrijblijvend contact met ons op.

Een Security Operations Center (SOC) is al lang niet meer alleen voor de hele grote jongens. Steeds meer uiteenlopende organisaties kiezen ervoor samen te werken met een Security Operations Center. Maar wat is een SOC precies? En wat levert het op?

Wat is een SOC – Security Operations Center?

Wat is een SOC? Een Security Operations Center (SOC) is de cyberversie van een alarmcentrale (PAC). Waar een alarmcentrale in actie komt bij de detectie van een inbreker, komt een SOC dat bij digitale dreiging. Een Security Operations Center is bemand: binnen een SOC monitoren experts de digitale infrastructuur van een organisatie en komen in actie bij een veiligheidsincident.

In dit continu veranderende threatlandschap is de kans dat een organisatie nooit te maken krijgt met een aanval tegenwoordig – helaas – nihil. Maar: dat betekent dus niet dat u gegarandeerd schade ondervindt aan zo’n aanval. Een aanval die op tijd is ontdekt door een SOC, is ook op tijd tegen te gaan.

Hoe werkt een SOC – Security Operations Center?

Een Security Operations Center maakt altijd gebruik van software. In de praktijk komt SIEM-software het vaakst en al het langst voor. Dat is software die gegevens verzamelt vanuit de IT-infrastructuur van een organisatie. De instellingen van deze software bepalen hoeveel informatie u krijgt. Sommige organisaties kiezen ervoor enkel netwerken te monitoren, anderen kiezen voor SIEM-instellingen die de gehele infrastructuur dekt.

SOC-experts verwerken de informatie die uit de SIEM-software komt. Zij interpreteren de gebeurtenissen en bepalen of er sprake is van een incident. Afhankelijk van de afspraken die u met een SOC maakt, krijgt u rapporten over deze meldingen en komt de SOC in actie bij een calamiteit.

Tegenwoordig zien we ook steeds vaker een SOC met EDR. Dit is software die niet de gehele infrastructuur in de gaten houdt, maar gefocust is op de endpoints. Ook is een SOC met zowel een SIEM als EDR een combinatie die we steeds vaker tegenkomen in de praktijk.

Wat doet een SOC – Security Operations Center?

We hebben globaal een beeld gegeven van wat u mag verwachten van een Security Operations Center. We gaan nu dieper in op hoe een Security Operations Center concreet in de praktijk werkt. Wat mag u allemaal verwachten van een SOC?

1. Actieve Monitoring

Security Operations Centers houden netwerken en infrastructuren actief in de gaten. Threats komen zo op tijd aan het licht, waardoor de oplossing vaak sneller is toegepast is dan de schade. Die actieve monitoring bestaat uit een combinatie van tooling en mankracht. SOC-experts zetten SIEM (of EDR) software in om data te verzamelen. Vervolgens analyseren ze zelf de meldingen die de software genereert.

2. Kwalificatie van meldingen

Een goede SOC mist niets. Om dat voor elkaar te krijgen, is het belangrijk dat de software breed data verzamelt. Het gevolg daarvan is dat er soms ook een melding binnen komt die geen dreiging, maar goed te verklaren gedrag van een gebruiker is. SOC-experts nemen al deze meldingen onder de loep.

False positives verdwijnen in de prullenbak en de geldige meldingen krijgen een kwalificatie. Hoe groot is de dreiging? Hoe is het ontstaan? Wat moet er gebeuren voor een oplossing? En hoe snel moet die oplossing komen? Bij elke melding krijgt een klant advies wat hij kan doen om in het vervolg dit soort meldingen te voorkomen.

3. Threat Response

Na de kwalificatie van meldingen, vindt de threat response plaats. De SOC-experts komen in actie om de gekwalificeerde (potentiële) threats te beperken. Bijvoorbeeld door endpoints uit te zetten (of isoleren), bestanden te verwijderen, processen beëindigen, etc. De meest urgente meldingen krijgen uiteraard als eerste aandacht. Daarnaast is het doel om ingrepen altijd zo klein mogelijk te houden, zodat het geen tot weinig impact heeft op de processen binnen uw organisatie.

Detection & Response

- 22 jun, 2022

MDR tot XDR: Detection & Response afkortingen uitgelegd

Lees verder

4. Eventueel herstelwerk

Het doel van een SOC is altijd ingrijpen voordat er schade is. Natuurlijk is dat niet in alle gevallen mogelijk: dan is het beperken van schade vooral prioriteit. Naderhand is er altijd wat herstelwerk nodig om het netwerk weer terug in zijn originele staat te krijgen. Denk bij dit herstelwerk aan het terughalen van verloren data, herconfiguraties, reboots of het installeren van back-ups.

5. Logs beheren & onderzoeken

De data waar we het eerder over hadden, hebben in de praktijk de naam “logs”. Deze logs omvatten alle activiteiten op het netwerk: niet alleen de verdachte activiteiten. Het is belangrijk om alle activiteiten te loggen, want dat vormt de “baseline” van al het verkeer. De software én de SOC-expert leert zo wat normaal gedrag is binnen een organisatie en wat niet. Dat maakt het detecteren – en afhandelen – van threats eenvoudiger.

Daarnaast geven logs ook de mogelijkheid na een incident te achterhalen hoe het incident heeft kunnen gebeuren. Dit helpt bij preventie in de toekomst.

6. Inzicht in doeltreffende securitymaatregelen

We blijven erbij: goede cyber security heeft niets te maken met zoveel mogelijk maatregelen. Waarom met kanonnen op muggen schieten? Een SOC geeft goed inzicht in hoe het eraan toe gaat binnen de infrastructuur van een organisatie. Met die gegevens zijn SOC-experts in staat nog beter advies te geven over de securitymaatregelen die organisaties écht verder helpen.

Verschillen tussen Security Operations Centers

Ondanks dat elk Security Operations Center hetzelfde doel heeft – namelijk threats op tijd detecteren – is niet elke SOC hetzelfde. Bijvoorbeeld: bij de ene SOC betaalt u per log en bij de ander (bijvoorbeeld die van IP4Sure) betaalt u per log producing asset. Zo zijn er nog meer verschillen. Hoe dat precies zit? In dit artikel helpen we u bij het kiezen van een Security Operations Center die het beste bij uw organisatie past.

In gesprek over de IP4Sure SOC-dienst?

Meer lezen over de Security Operations Center van IP4Sure? Of heeft u vragen en zou u meer informatie willen over Security Operation Centers? Bekijk hier de pagina over de IP4Sure SOC, of neem vrijblijvend contact met ons op.

Ze gaan niet goed samen, maar zijn toch onlosmakelijk aan elkaar verbonden: stress en ransomware. Waar gezond verstand onmisbaar is tijdens een cyberaanval zoals een ransomware-aanval, weet de schrik de besten te verleiden tot onhandige acties. Terwijl die eerste acties na een aanval bepalend zijn voor de grootte van de totale schade.

Wat te doen bij een ransomware-aanval? In dit artikel geven we tips om ondanks de blinde paniek, toch met gezond verstand te handelen tijdens een cybernoodsituatie. Zorg dat u ondanks de stress ook de meest elementaire stappen niet overslaat. Zoals eerst rustig in en uit ademen.

Noodnummer

> Bel of app naar 040-2095020 voor directe hulp bij een ransomware-aanval of andere cybercrime.

Het gevaar van ransomware–aanvallen

Allereerst: wat voor gevaar loopt u bij een ransomware-aanval? Ransomware is een vorm van Malware die gegevens op een computer blokkeert door het te encrypten. Ransomware staat ook wel bekend als “gijzelsoftware”, dit omdat de data gegijzeld wordt en de aanvaller deze pas bij betaling van losgeld terug belooft te geven.

Het grote gevaar van ransomware is dat het zich razendsnel kan verspreiden. Het is van essentieel belang te voorkomen dat ook andere delen van uw data gegijzeld raken. Dus: wat te doen bij een ransomware-aanval? Hier onze tips:

1. Blijf kalm

Het hoofd koel houden is vanzelfsprekend de eerste stap: het maakt adequaat handelen bij een ransomware-aanval een stuk haalbaarder. Haal diep adem. Tel desnoods tot 10. Zorg ervoor dat u pragmatisch te werk gaat en niet emotioneel. Ondersteuning hierbij nodig? Bel dan een noodnummer: zij loodsen u door de ransomware-aanval heen.

2. Stel de back-up veilig

Tijdens een ransomware-aanval is het voor de continuïteit van uw bedrijf het belangrijkst om direct de back-ups veilig te stellen. Zo voorkomt u dat deze versleuteld worden. Haal de back-up server offline zodat er geen netwerk connectie meer mogelijk is naar deze server of opslag locatie. Maakt u eveneens gebruik van offline back-ups? Bevestig dan dat deze momenteel niet gekoppeld is aan een server.

Over back-ups gesproken: zorg dat logbestanden altijd extern worden opgeslagen.

3. Stop (wanneer mogelijk) de internetverbinding

Een ransomware-aanval beperkt zich niet tot één apparaat. Wanneer er een besmetting plaats heeft gevonden, is het dan ook zaak de apparaten die nog niet zijn geïnfecteerd te beschermen. Door de internetverbinding te stoppen, verkleint u de kans dat andere systemen versleuteld raken. De encryptie sleutel kan dan niet meer uitgewisseld worden. Dat zit zo:

In de meeste gevallen neemt de ransomware bij activatie eerst contact op met de server van de aanvaller. Dit gaat via het internet. Op deze server staat in sommige gevallen de encryptie sleutel. Dit proces kan ook andersom werken: het systeem met de ransomware genereert dan een encryptie sleutel en start de encryptie nadat de sleutel is geüpload naar de server van de aanvaller. Zonder internetverbinding is dit niet mogelijk.

Let op: schakel het geïnfecteerde apparaat niet uit tijdens een ransomware-aanval. Dit kan sporen wissen die juist belangrijk zijn om te onderzoeken hoe alles heeft kunnen gebeuren.

4. Isoleer het besmette apparaat

Om verdere besmetting te voorkomen, is het stoppen van al het netwerkverkeer van de geïnfecteerde systemen ook verstandig. Zeker wanneer u er op tijd bij bent en weet waar de besmetting zit, kan u gericht actie ondernemen. Ontkoppel ook direct alle apparaten en externe harde schijven als deze aangesloten zijn.

5. Zet nog meer processen stil

Het doel is de ransomware zo snel mogelijk zo min mogelijk bewegingsvrijheid te geven. Het stoppen van de internetverbindingen en netwerkverbindingen draagt hier al groots aan bij. Maar om nog een stap verder te gaan, is het verstandig ook belangrijke systemen zoals servers uit te schakelen of – in het geval van virtual machines – te pauzeren.

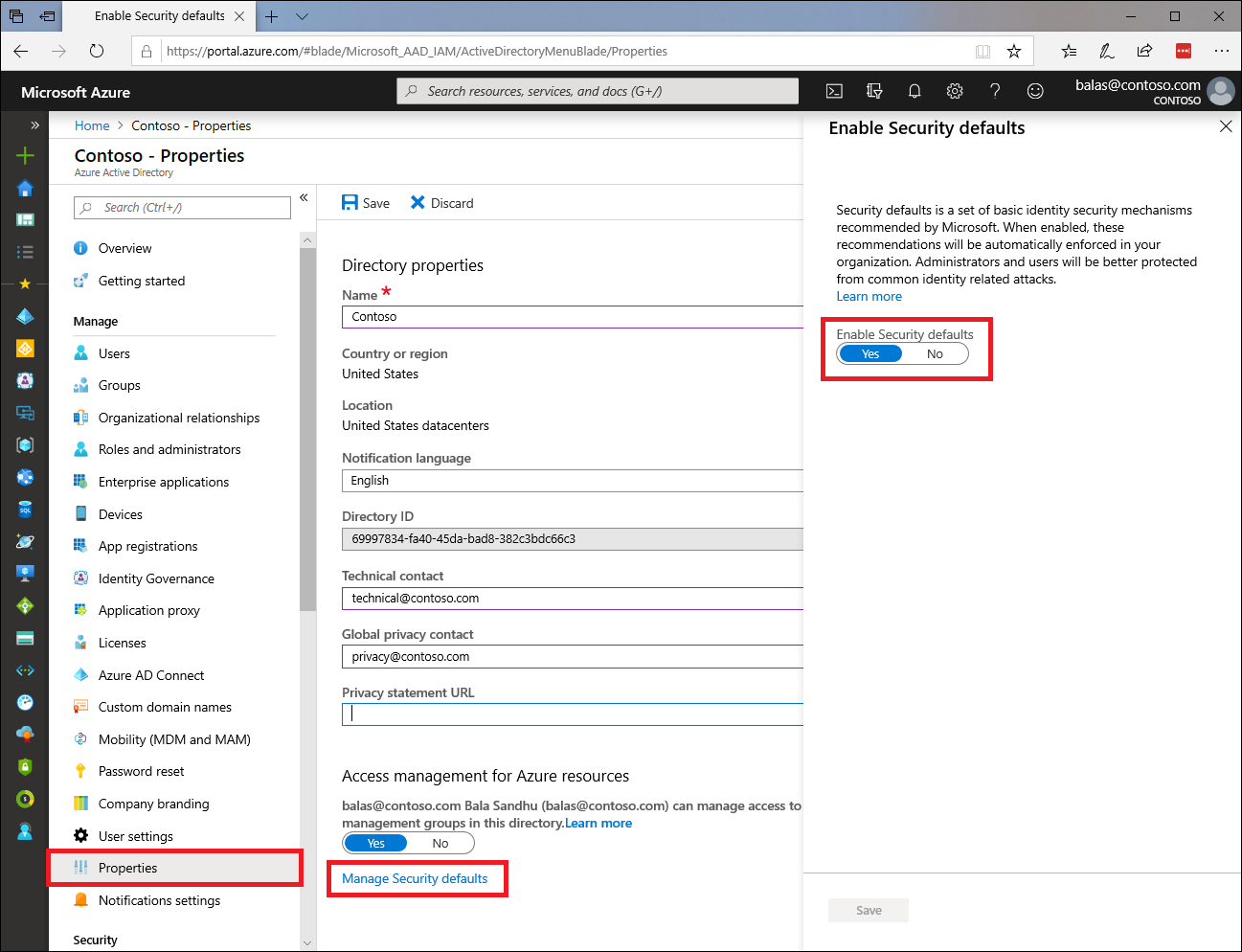

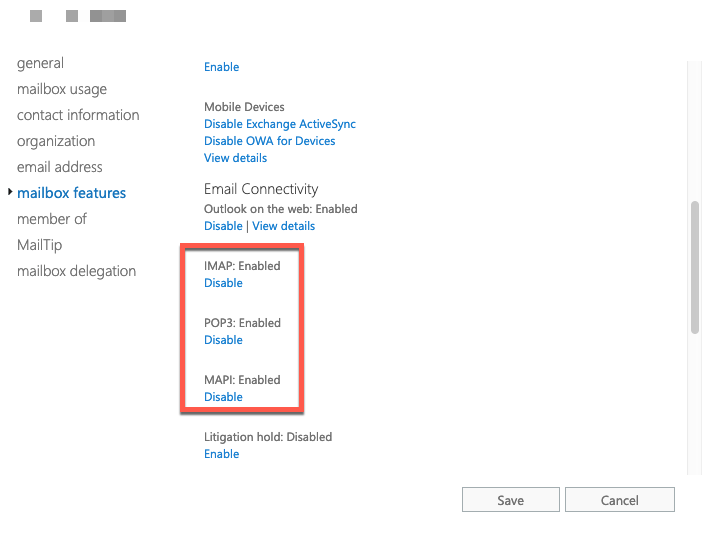

Disable daarnaast alle vormen van communicatie die geen two-factor authentication vereisen. Loop verdachte IP-adressen na en blokkeer deze allemaal.

6. Verander voor de zekerheid alle (belangrijke) wachtwoorden

Dit is een stap die bij geen enkele cyberaanval overgeslagen mag worden, dus ook niet bij een ransomware-aanval: verander alle wachtwoorden. Zo maakt u de kans kleiner dat een aanvaller toegang blijft houden tot uw infrastructuur

Zorg dat u de juiste kennis in huis hebt

Bovenstaande stappen zijn technisch van aard. Controleer daarom altijd wat het technisch kennisniveau binnen uw organisatie is. Twijfelt u of uw medewerkers deze stappen adequaat kunnen doorlopen? Schakel dan altijd een expert in. Dit om onnodige schade door verkeerd uitgevoerde acties te voorkomen.

Ook kan het opsporen van het initieel besmette apparaat een grote uitdaging zijn voor iemand met (te) weinig kennis van cyber security. Zeker wanneer uw organisatie geen gebruik maakt van een SIEM of SOC.

Nog beter is natuurlijk een ransomware-aanval volledig voorkomen: een expert kan u hier ook bij helpen.

De schade is beperkt, wat nu?

Laten we allereerst voorop stellen: bovenstaande maatregelen lossen het ransomware-probleem niet volledig op. Ze beperken de schade zoveel mogelijk. Toch mag u er – helaas – van uit gaan dat er altijd schade is na een ransomware-aanval: schade die u zo snel mogelijk wil verhelpen om negatieve invloed op de bedrijfscontinuïteit zoveel mogelijk te voorkomen.

1. Documenteer de stappen die u genomen hebt

Welke acties hebt u genomen nadat u de ransomware-aanval had gedetecteerd? Documenteer deze stappen grondig, het liefst aangevuld met een timestamp. Documentatie draagt bij aan een overzichtelijk onderzoek achteraf. Ook helpt het met het inschatten van de schade.

2. Draag de casus over aan een gespecialiseerd onderzoeksteam

Bij het herstellen van de schade en het onderzoeken van de aanval moet u secuur te werk gaan. Zo is het bijvoorbeeld niet aan te raden een gecompromitteerd account te gebruiken voor verder onderzoek. Cyber security experts weten de risico’s goed in te schatten en adequaat te handelen. Zo gaat een ransomware-aanval vaak gepaard met meerdere aanvallen: misschien lijken bepaalde systemen nog goed te werken, maar blijken ze in de praktijk ook aangevallen.

Experts geven u een helder beeld van de situatie. Daarnaast weten ze welke stappen ze moeten zetten om de schade te verkleinen en een tweede aanval te voorkomen.

3. Herzie samen met een cyber security expert uw securitybeleid

De cybersecurity expert zal waarschijnlijk aanvullende securitymaatregelen adviseren. Misschien moet er iets veranderen in uw beleid? Wellicht is het verstandig meer inzicht te krijgen in kwetsbaarheden en deze voortaan op tijd te verhelpen? Kijk samen met de expert naar welke maatregelen bij uw organisatie passen en welke ook haalbaar zijn.

Voorkom een ransomware-aanval

Vaak wanneer u zelf merkt dat er een ransomware-aanval gaande is, is er al schade gemaakt. Het is daarom beter om een aanval A. Te voorkomen en B. Op tijd te herkennen als het toch gebeurt. Met een SIEM of SOC bent u op de hoogte van wat er gebeurt in uw digitale infrastructuur. Zo bent u in staat veel sneller in actie te komen wanneer er nood aan de man is.

Daarnaast helpen de logs die een SIEM genereert ook bij het onderzoek achteraf. Het is veel eenvoudiger te herkennen waar het mis is gegaan en hoe u een ransomeware-aanval in de toekomst voorkomt. Met een cybersecurity expert in gesprek over het voorkomen van ransomware-aanvallen? Neem vrijblijvend contact met ons op.

Het is bijna niet voor te stellen, maar een airco op het dak kan cybercriminelen al toegang geven tot uw netwerk. Is de airco verbonden met het internet? En is de firmware verouderd? Dan kan een hacker er wel wat mee, als die dat wilt.

Cybercriminelen richten zich niet alleen op bedrijven, ook individuen zijn een interessant doelwit. Zeker de afgelopen tijd zijn er ontzettend veel phishing-acties gericht op de particulier en zijn burgers vaker slachtoffer. In dit artikel geven we cybersecurity tips die u direct zelf thuis toe kan passen voor een betere beveiliging.

Als particulier slachtoffer geworden van een cybercrimineel? Ons Cyberlab-team helpt u graag.

Tip 1: Blijf ver van basisinstellingen en fabriekswachtwoorden vandaan

Past u bij de aanschaf van een nieuw apparaat altijd de basisinstellingen en wachtwoorden aan? Voor hackers zijn deze standaard instellingen gelijk aan open deuren. Het is geen onbekend fenomeen dat het veranderen van standaardwachtwoorden als “0000” nog wel eens wordt vergeten. Aanvallers vinden het dan ook zeker het proberen waard te kijken of ze via een airco of wifi-router met basisinstellingen binnen kunnen komen. Pas ze daarom altijd meteen aan.

Tip 2: Ga voor sterke, wisselende inloggegevens

Bent u bezig met het veranderen van de standaardwachtwoorden van alle apparaten? Loop dan direct alle andere inloggegevens na. Met name de credentials die eventueel toegang geven tot bankzaken of andere gevoelige data moeten sterk zijn.

Het is geen geheim dat sterke wachtwoorden bestaan uit kleine letters, hoofdletters, cijfers en leestekens. Toch zien we in de praktijk dat vaak voor gemak wordt gekozen. Denk aan wachtwoorden als “wachtwoord123”. Ga nooit voor gemak en kies voor lange (minimaal 20 tekens) en onvoorspelbare wachtwoorden die regelmatig veranderen.

Hoe snel weten hackers uw wachtwoorden te achterhalen? Doe hier de wachtwoord kraaktest.

Tip 3: Regel een gastnetwerk (gast-wifi)

Kunnen uw gasten toegang krijgen tot uw printers, vertrouwelijke documenten en andere onderdelen van uw digitale omgeving? Als ze gebruik mogen maken van uw reguliere wifi-netwerk, is het antwoord daarop ja. Een gastnetwerk is zeker geen overbodige luxe. Met een aparte wifi voor gasten weet u namelijk zeker dat externen toegang krijgen tot enkel een internetverbinding en meer niet.

Tip 4: Voer regelmatig updates uit

Verouderde versies van applicaties en firmware zijn kwetsbaar. Ontwikkelaars van software en apparaten stellen niet voor niets regelmatig (beveiligings)updates ter beschikking. Controleer daarom regelmatig op updates en voer ze direct uit.

Helaas komt het nog te vaak voor dat er cyberongevallen ontstaan doordat veel te oude versies van software worden gebruikt. Voorkom dat u op deze manier slachtoffer valt, want het is absoluut niet nodig.

Tip 5: Maak nooit gebruik van openbare wifi-spots

Openbare netwerken zijn vaak slecht beveiligd. Sterker nog: sommige hackers hebben zelfs de tactiek met hun eigen router op pad te gaan. Zij zetten dan een nep-netwerk met een betrouwbare naam als “WiFi McDonalds” op in de hoop dat mensen verbinding maken. Daarmee krijgen ze toegang tot meer dan u lief is.

De oplossing is gelukkig eenvoudig: gebruik voortaan een eigen mobiele hotspot.

Tip 6: Installeer software niet zomaar

Er is allerlei (gratis) software op de markt die zomaar een bedreiging zouden kunnen vormen. Dit geldt overigens al helemaal voor apps. Lang niet alle apps in de Play- of Applestore zijn veilig. Nog te vaak blijken spelletjes voorzien te zijn van kwaadaardige scripts die toegang geven tot allerhande gegevens. Ben kritisch op wat u installeert. En al helemaal op de telefoonfuncties waar een app toegang tot vraagt.

Ben hier vooral voorzichtig mee wanneer u gebruik maakt van een telefoon of laptop van uw werkgever of organisatie. Een goede regeling is dat het installeren van software van derden altijd eerst overlegd moet worden met een IT- of securitymanager, bijvoorbeeld.

Ruim onnodige kwetsbaarheden op

Het opruimen van onnodige kwetsbaarheden verhoogt uw cyberveiligheid thuis tot op zekere hoogte. Maar zolang aanvallers nog steeds in staat zijn geloofwaardige phishing-acties op te zetten, is dat helaas niet voldoende. Meer dan 50% van de cyberaanvallen thuis hebben een poging tot phishing als bron.

Houd daarom uw hoofd er altijd bij en leer phishing-acties of andere cyberaanvallen te herkennen.

Wat is SIEM?

SIEM is een afkorting die staat voor “Security Information and Event Management”. Het is software die gebeurtenissen op de digitale infrastructuur bundelt in één omgeving. De SIEM analyseert deze gebeurtenissen op afwijkingen. Is er een activiteit die niet normaal of gebruikelijk is? Dan ontstaat er een melding.

SIEM software wordt vaak gecombineerd met een SOC (Security Operations Center). SOC-analisten – cyber security experts die de SIEM monitoren – zien zo in een oogopslag dat er een incident is. Maar: afwijkend gedrag hoeft nog geen potentiële cyberaanval te betekenen. Daarom analyseren de security experts elk incident nauwkeurig op false positives.

Wat kan een SIEM allemaal?

Nogmaals: een SIEM geeft zicht op de gebeurtenissen binnen een digitale infrastructuur, binnen een cyber security context. Het grootste doel is een beginnende cyberaanval of datadiefstal op tijd ontdekken. De software draagt hieraan bij door:

- Logs (gebeurtenissen) te verzamelen vanuit de digitale infrastructuur.

- Een voorselectie maken voor de SOC-analisten: welke gebeurtenissen zijn verdacht?

- Een reactie geven op incidenten door een melding te geven.

- Tegenwoordig soms zelfs automatisch.

Daarnaast creëert de software vooral overzicht. Digitale infrastructuren zijn tegenwoordig doorgaans zó uitgebreid, dat het haast niet mogelijk is om alles te overzien. SIEM software bundelt de gegevens van alle onderdelen en maakt de zwakkere onderdelen zichtbaar.

Wat is een SIEM nog meer?

Een SIEM is niet alleen software die potentiële aanvallen detecteert en u helpt op tijd in te grijpen. De software is voor meer handig. Zo zetten security experts een SIEM ook in om misconfiguraties op te sporen en deze te verhelpen. Het is tenslotte een bron aan informatie.

Cyber security experts zetten die informatie ook in om – wanneer er een dreiging is – soortgelijke meldingen in de toekomst te voorkomen. Dan onderzoeken ze de logs in de software om verbanden te leggen. En om zo maatregelen te treffen. Op die manier is het mogelijk te bouwen aan een infrastructuur die zodanig veilig is, dat er zelden nog meldingen van security incidenten nodig gaan zijn.

Een SIEM gebruiken

Samengevat helpt SIEM software bij het voorkomen van cyberaanvallen én bij het verbeteren van de algehele cyberweerbaarheid. Steeds meer organisaties stellen niet meer de vraag of ze er een willen, maar hoe.

Het is vooral belangrijk dat een SOC- of security expert de software beheert. Het liefst meerdere. Met name grote organisaties kiezen er wel eens voor hun SIEM te laten beheren door een interne SOC. Een Security Operations Center dat ze zelf hebben opgericht. Dit kost vaak wat moeite, maar dan is alles wel intern geregeld.

Het is tegenwoordig alleen steeds moeilijker om de juiste mensen te vinden. Dat maakt dat organisaties nu ook kijken naar externe SOCs. Deze hebben security experts in dienst die SOC-incidenten zo specialistisch mogelijk afhandelen. Vaak doet het niet af aan het hebben van een interne SOC. De constructie is alleen net wat anders. Daarnaast is een externe SOC ook toegankelijker voor kleinere organisaties die geen groot security team hebben.

Ook slim: kijk even welke SIEM software bij uw organisatie past. Er zijn verschillende aanbieders op de markt en niet elke SOC gebruikt dezelfde SIEM. Het SOC van IP4Sure gebruikt InsightIDR van Rapid7.

Een SIEM kiezen en implementeren: de conclusie

Het belangrijkste is vooral dat u de SIEM laat beheren door experts die daar ervaring mee hebben. Dan haalt u écht de voordelen uit de software. Het is tenslotte specialistisch werk. Wanneer uw organisatie al een security team in dienst heeft, is een eigen SOC een optie om te exploreren.

Is het cyber security team klein? Of helemaal niet aanwezig? Dan is een externe SOC sowieso de beste oplossing.

Meer weten over dit onderwerp?

We schrijven zoveel mogelijk over cyber security om zo te bouwen aan een uitgebreide bron aan informatie. Lees dus zeker onze andere artikelen. En stelt u liever gerichte vragen aan een van onze security specialisten? Neem dan vrijblijvend contact met ons op.

“Geen tot weinig false positives”: het is een uitspraak die regelmatig te horen is in de cyber security. Maar we kennen false positives buiten de cyber security ook van medische tests.

Maar: wat zijn die false positives precies? En waarom is het goed als er “geen tot weinig” false positives voorkomen bij bijvoorbeeld een SIEM of SOC? In dit artikel: alles over false positives, false negatives, hun gevaren en: hoe cyber security professionals met die gevaren omgaan.

Allereerst: wat is de definitie van “false positive”?

In de cyber security is de false positive in basis een onterechte melding van een potentiële threat. Met andere woorden: u ontvangt een alert (SIEM event), terwijl er geen potentieel gevaar is. In de praktijk betekent dat onnodig tijdverlies. Want vaak komt pas na een onderzoek naar de melding naar voren dat het om een false positive ging. Niet zo handig dus.

Voorbeeld van een cyber security false positive

Eerst een voorbeeld van een false positive buiten de cyber security: de eerder genoemde Covid-19 zelftest. De grote zorg bij deze test was dat mensen die wél corona hebben, toch de uitslag “negatief” kregen na zo’n test. Iemand die wel ziek is maar geen positieve testuitslag krijgt, heeft te maken met een false positive.

Een false positive in de cyber security kan een alert na een grote reeks mislukte inlogpogingen zijn. Mislukte inlogpogingen zijn verdacht en kunnen wijzen op o.a. een brute force attack. Maar hebben we hier te maken met een collega die zijn wachtwoord gewoon vergeten is en daarom vaak zonder succes inlogt? Dan is er onterecht een melding geweest: een false positive.

Het gevaar van false positives

We benoemden al dat false positives onnodig veel tijd kosten. Het is enorm frustrerend om keer op keer onderzoek te doen naar een melding die achteraf onterecht blijkt te zijn. Daar zit meteen ook het gevaar: het kan zijn dat mensen hun gedrag aan gaan passen aan deze false positives. Hoe dat zit? Een voorbeeld die velen vast herkennen:

De meeste bedrijfspanden zijn voorzien van een anti-inbraakalarm. Goede alarmen zijn vaak zo afgesteld dat ze alleen reageren op bewegingen van mensen (potentiële inbrekers). Maar er zijn ook alarmen die al af gaan bij kleinere bewegende objecten zoals een kat, een poster die van de muur valt of zelfs een vogel die voorbij vliegt.

Gaat zo’n anti-inbraakalarm te vaak onterecht af? Dan vertelt ons brein ons dat het vast weer een vogel is en we niet hoeven te gaan kijken. Maar daar zit wel het gevaar: want wat nou als het één keer wél een inbreker is? En er ook dan niemand op af gaat om te kijken? Tsja, dan zijn alle spullen weg. En zo zit het ook met false positives in de cyber security. Dan is ineens alle data versleuteld.

Wat is een false negative dan?

Voor we verder in gaan op hoe false positives ontstaan én hoe ze te voorkomen zijn, eerst even meer over de false negative. Die krijgt vaak wat minder aandacht. Dat komt doordat ze in de cyber security praktijk – gelukkig – wat minder vaak voorkomen dan false positives. Maar áls er spraken is van een false negative zijn de gevolgen vaak groot.

Een false negative betekent namelijk dat er geen alert is geweest terwijl die er wel had moeten zijn. Er is dus gevaar, maar het is niet gedetecteerd. De uitkomst? Een hacker die vrij spel heeft, want niemand heeft op tijd in kunnen grijpen.

Liever false positives dan false negatives

Niets is naarder dan een SIEM of SOC hebben, maar vervolgens toch slachtoffer zijn van een aanval omdat er geen alert is geweest. Daarom zijn cyber security oplossingen zo afgesteld, dat de kans op een false negative (binnen de scope van de oplossing) zo klein mogelijk is. Liever een melding teveel dan een melding te weinig, tenslotte.

Maar zoals we eerder al benoemden: een overschot aan false positives is óók gevaarlijk en dus onwenselijk. En helaas zijn er nog genoeg security oplossingen op de markt die stikken van de false positives. IP4Sure doet er alles aan false negatives te voorkomen én de false positives zo laag mogelijk te houden. Hoe? Dat leggen we uit.

Hoe gaan onze cyber security professionals hiermee om?

Betrouwbare SIEM-software ontwikkelen en instellen is volgens experts te vergelijken met een spelletje “Wie is het?”. Oké, het is niet zo simpel als het spelen van een spel, maar de principes komen overeen. Tijdens het spel stellen spelers elkaar vragen om zo stap voor stap plaatjes van gezichten die niet overeen komen met de Mystery Person van de tegenspeler te elimineren. Te algemene vragen leveren niets op, maar te specifieke vragen ook niet.

Zo werkt het bij het instellen van een SIEM ook. Stellen we te algemene regels op? Dan krijgt u een berg aan false positives voorgeschoteld. Stellen we te specifieke regels op? Dan is er een kans dat echte incidenten die nét niet helemaal overeen komen met de omschrijving alsnog gemist worden. False negatives dus. De kunst zit hem in het opstellen van regels die beide scenario’s voorkomen.

Het schrijven van SIEM regels

Stel, Richard van “Wie is het?” is een threat. Dan is die threat te omschrijven als “Een man met donkere gezichtsbeharing”. Maar zoals u ziet, is Richard niet de enige die overeen komt met die omschrijving: Alex, Philip en Max ook. Met deze omschrijving zorgen deze drie mannen ook voor een alert, ook al is enkel Richard de threat. In totaal kent het spel 24 personen, dus 4 is een hoog percentage false positives.

Een betere regel is “Een kale man met een donkere baard”. Deze omschrijving is iets specifieker en komt enkel overeen met Richard. Deze regel levert daardoor geen false positives op. Een voorbeeld van een omschrijving die false negatives op kan leveren? Die hebben we ook:

“Een kale man met een donkere baard en een oorbel”. Deze omschrijving komt vast overeen met een hele specifieke threat die een variatie is op Richard. Maar komt Richard zelf binnen? Dan levert deze regel geen alert op, terwijl hij wel een threat is. Een false negative dus.

SIEM regels in de cyber security praktijk

Natuurlijk is de praktijk niet zo simpel als een spelletje “Wie is het?”. Er komt veel kijken bij het ontwikkelen van SIEM-regels die effectief zijn én geen tot weinig false positives opleveren. Vaak analyseren professionals bestaande data om aan de hand daarvan passende SIEM-regels te schrijven.

De IP4Sure SOC

Teveel false positives is niet veilig, en teveel false negatives al helemaal niet. De IP4Sure SOC is zo opgebouwd, dat beide scenario’s niet zomaar voor komen. Ook concessies in de reikwijdte van de monitoring vanwege te lage budgetten (waardoor u dus ook belangrijke meldingen mist) zijn niet nodig.

We hebben er alles aan gedaan een SOC te bieden die toegankelijk én veilig is. Lees hier meer over de IP4Sure SOC. Vragen over onze SOC of over dit onderwerp? Neem vrijblijvend contact met ons op.

Mogelijk zijn miljoenen mensen betrokken bij het datalek rond marktonderzoekers die software van leverancier Nebu gebruiken. Het lek is inmiddels zo grootschalig, dat de kans groot is dat u er al lang van heeft gehoord.

In dit artikel gaan we niet te diep in op het lek zelf – dat doen andere media al – maar duiken we wel in de risico’s die ermee ontstaan. Voor particulieren én ondernemers.

In het kort: hoe zit het ongeveer?

Hoe het kan dat waarschijnlijk miljoenen Nederlanders getroffen zijn? Gespecialiseerde onderzoeksbureaus zoals Blauw en USP maken gebruiken van software (aangekocht bij Nebu) om klantonderzoek uit te voeren voor uiteenlopende Nederlandse bedrijven. Ze hebben contact met Nederlanders over – bijvoorbeeld – hun tevredenheid over een bepaalde dienst. Zoals die van de NS.

Inmiddels is bekend dat o.a. VodafoneZiggo, CZ, NS en RVO marktonderzoeksburaus hebben ingeschakeld. Dit is een greep uit de organisaties waarvan al bekend is dat ze betrokken zijn bij het lek. De lijst is nog groeiende. Zelfs de gegevens van bezoekers van Vrienden van Amstel Live en het Filmfestival in Rotterdam zijn vermoedelijk gelekt.

Op dit moment ligt volgens de marktonderzoekers de oorzaak van het lek bij een kwetsbaarheid bij Nebu.

“Namen, (mail)adressen en telefoonnummers”

Er is nog geen volledige zekerheid over welke gegevens precies gestolen zijn bij de kwetsbaarheid. Het lijkt erop dat het “enkel” om namen, (mail)adressen en in sommige gevallen telefoonnummers gaat. Het zou verder geen privacygevoelige informatie betreffen. Een geruststelling. Of niet?

Wat cybercriminelen kunnen met deze gegevens

Deze gegevens geven gelukkig niet direct toegang tot onze bankrekeningen. Dat is inderdaad een geruststelling. Maar ze zijn wel een onderdeel van de door criminelen te kraken code. De gelekte data is een perfect beginpunt voor phishingcampagnes. Denk hierbij niet alleen aan phishingmails, maar ook aan brieven, smsjes en telefoontjes.

Niet overtuigd dat enkel een naam en wat contactgegevens voldoende kan zijn? Een telefoontje dat vriendelijk begint met “Goedemorgen, met Fenna Jagerman van CZ Nederland. Spreek ik met Jos Lanaken? Of ben ik verkeerd verbonden?” klinkt niet heel erg onbetrouwbaar als u die Jos Lanaken bent die zijn verzekering bij CZ heeft. Toch?

Datalekken maken phishing mogelijk nog persoonlijker

We zijn het tijdperk van phishingmails vol taal- en designfouten en slecht verstaanbare malafide telefoontjes al lang voorbij. Natuurlijk, ze komen nog voor. Maar er zijn genoeg criminelen die het vol precisie aanpakken.

Als bij dit lek ook de antwoorden op de vragenlijsten zijn buitgemaakt, bezitten criminelen alle ingrediënten om aanvallen nóg persoonlijker te maken. Heeft u meegedaan aan een onderzoek van de NS? En heeft u onder andere geantwoord wat voor soort reisproduct u gebruikt? Dan kan een phishingmail – volledig in de tone-of-voice en huisstijl van NS – daar mooi op inhaken:

“Beste meneer Lanaken,

Eerder dit jaar heeft u uw ervaringen met het nieuwe inchecken met ons gedeeld. Graag willen we u hiervoor bedanken met € 20,- reistegoed, te besteden in de maand April van 2023.

We hebben het tegoed toegevoegd aan uw lopende NS-Flex abonnement. Wilt u gebruik maken van het tegoed? Activeer deze vóór 31 maart op deze activeringspagina.

Let op: op deze actie zijn voorwaarden van toepassing.

Met vriendelijke groet,

Lien Buma

Hoofd NS Klantenservice”

Hoe meer info, hoe geloofwaardiger

Aanvallers weten zelf ook dat hun phishingacties niet bij iedereen werken. Maar ze gokken erop dat ze u net treffen in een onoplettend moment. Voeg daar een hoop persoonlijke informatie die écht op u slaat aan toe en de kans dat u niet snel vraagtekens zet bij een bericht is vergroot. Voeg daar óók nog hoge emoties (Yes! Ik krijg iets!) aan toe en de phishingactie slaagt.

Nebu-lek: ondernemers extra alert

De berichtgevingen rondom dit lek richten zich vooral op particulieren. Maar gezien o.a. de Rijksdienst voor Ondernemend Nederland en werkgevers die hun collectiviteit bij CZ hebben ook betrokken zijn bij het lek willen we ondernemers even op scherp zetten. Want het gaat dan niet alleen om privézaken, maar ook om de bedrijfscontinuïteit.

Als u nog niet alert was, bent u dat nu hopelijk wel. Waar u alert voor moet zijn? We voorspellen met de informatie die er nu is dat er dus vooral een toename gaat zijn in (geloofwaardige) phishing-acties.

Hoe is het nog mogelijk phishing te herkennen?

Als aanvallers zelfs met persoonlijke brieven gaan rondstrooien: hoe is het dan nog mogelijk phishing te herkennen? De standaard adviezen om bij twijfel de afzender te controleren en kritisch te zijn op spelling en huisstijl gaan niet meer op.

Wat als phishingacties zo persoonlijk en geloofwaardig zijn dat we niet meer twijfelen? Hangen we dan bij een mega geloofwaardig telefoontje nog op om onze bank zélf te bellen?

Altijd twijfelen?

Het liefst geven we het advies áltijd te twijfelen. Maar het is onmogelijk om bij elke mail, brief of belletje op alert te staan en het afzenderbedrijf zelf te bellen. Tenslotte worden we dagelijks overspoeld met communicatie van bedrijven. Niemand is een wandelende spamfilter.

Let vooral op urgentie

Wie snel handelt, let niet goed op. Phishingacties sturen daarom bijna altijd op urgente acties. Van een “Claim snel uw tegoed” tot “Geef snel X informatie om X te voorkomen”. Dus voelt u zich door een mail, brief, smsje of telefoontje gepusht tot een snelle actie? Dat is een moment om extra alert te zijn. En wat bedoelen we met alert? Het aller slimste is om contact op te nemen met de (zogenaamde) afzender via contactgegevens op de website van het desbetreffende bedrijf.

Verder blijft het natuurlijk goed om altijd de afzender te controleren en te letten op ongebruikelijke designelementen, etc.

Wat als privacygevoelige gegevens zijn gelekt?

Als kopieën van paspoorten, BSN-nummers of creditcardgegevens zijn gelekt, is er identiteitsfraude mogelijk. Denk aan het openen van een bankrekening op uw naam. Of het vastleggen van een energiecontract of telefoonabonnement. Of nóg creatievere dingen.

Gaat dat bij dit specifieke lek ook het geval zijn? In het geval van de marktonderzoekers waarschijnlijk niet. We vermoeden dat die niet met dergelijke gevoelige data te maken hebben gehad en er dus ook geen paspoorten te lekken vielen.

Maar blijken er meer organisaties die wél gevoelige gegevens verwerken kwetsbare software te hebben gebruikt? Dan liggen de kaarten anders. Voor nu is de kans gelukkig klein.

Meer informatie over phishing

Meer lezen over phishing herkennen en bescherming tegen phishing? Lees dan hier verder.

Afgelopen week vond de flitswebinar “Wachtwoord vergeten? Prima!” in samenwerking met Thales plaats.

Michiel Linders van Thales ging dieper in op snelle, makkelijke en veilige authenticatie met FIDO tokens. Voor wie niet bij de webinar kon zijn: hij is gelukkig terug te kijken. Hij staat hieronder!

FIDO token aanvragen

Na afloop van de webinar ontvingen deelnemers een FIDO-token om zelf uit te proberen. Er zijn er nog een paar over. Een FIDO token aanvragen? Of de FIDO token die u al heeft installeren? Bekijk dan deze pagina.

Terugkijken webinar

Tegenwoordig houdt veel apparatuur loggegevens bij. Dat is maar goed ook, want het is data die de cyberweerbaarheid van organisaties kan verhogen. Maar: wat zijn loggegevens? En wat doen we ermee?

Bij een inbraak zonder camerabeelden is het knap lastig de dader nog te vinden. Wie kans wil maken op gerechtigheid, moet creatief zijn. Hetzelfde geldt bij een digitale inbraak: zonder registraties van gebeurtenissen is het spoorzoeken een stuk lastiger.

Wat zijn loggegevens?

“Loggegevens” is een verzamelnaam voor data van activiteiten op apparaten. Bovenstaand voorbeeld legt in een notendop het securitynut van loggegevens uit. Al zetten cyber security experts logs vooral in om te achterhalen hoe cyberincidenten hebben kunnen gebeuren. We willen herhaling voorkomen.

Wat voor aanvallen zijn te achterhalen?

Door loggegevens slim te analyseren (daar gaan we later op in) is het mogelijk de bron van elke cyberaanval te achterhalen. Of nog beter: de cyberaanval real-time detecteren. Logs zijn een goudmijn aan informatie. Het is niet voor niets dat steeds meer organisaties hun logs laten analyseren door securityspecialisten.

Verbanden leggen met loggegevens

Loggegevens van één apparaat geeft informatie, maar logs van alle apparaten combineren maakt het pas echt mogelijk verbanden te leggen. Het doel van aanvallers is vaak toegang krijgen tot het netwerk. Ze beperken zich dus meestal niet tot één apparaat. Het combineren van logs maakt het mogelijk alle acties – in dit geval van de hacker – binnen de digitale infrastructuur te herleiden.

Honderden, duizenden & miljoenen logs

Het combineren van logs geeft inzicht. Dat is alleen helemaal niet zo simpel. Eén apparaat (log-producing asset) produceert dagelijks al een grote hoeveelheid loggegevens. Laat staan de gehele digitale infrastructuur bij elkaar. Dat zijn ongekend veel logs. Onmogelijk om handmatig door te spitten dus.

Orde in de chaos

Om deze rimboe aan informatie te verwerken en te vergelijken, is er software nodig. Binnen de cyber security gebruiken we doorgaans SIEM-software. Deze software zorgt ervoor dat de data in het juiste format (die verschilt per log-producing asset!) in de database komt.

Vaak heeft zo’n SIEM ook nog een dashboard waarin alle data visueel zichtbaar is. Dat geeft overzicht en inzicht. Als de logs van de hele IT-omgeving gekoppeld zijn aan de software is er in de SIEM informatie over de hele infrastructuur op te zoeken. Ook geeft een SIEM een melding van verdachte activiteit als van te voren gedefinieerd is wat onder verdacht valt.

Detection & Response

- 22 jun, 2022

MDR tot XDR: Detection & Response afkortingen uitgelegd

Lees verder

Van inzicht naar meerwaarde

Het hebben van inzicht garandeert nog geen meerwaarde. Iemand moet de informatie eerst interpreteren, goed snappen en er actie op zetten. Een Security Operations Center vertaalt de informatie uit een SIEM door tot concrete handelingen. Security experts signaleren of grijpen zelfs in bij security incidenten.

Aanpassingen die dergelijke meldingen in het vervolg voorkomen, verhogen vervolgens op de lange termijn de cyberweerbaarheid.

Toepassing van logs buiten de cyber security

Inzicht in de activiteiten op een infrastructuur levert nog meer kansen op. En nee, we hebben het niet over medewerkers bespioneren. Al kunnen het wel wat zeggen over hoe vaak collega’s bepaalde toepassingen gebruiken. Misschien is er meer bandbreedte voor nodig dan gedacht? Of misschien zijn er in het vervolg juist minder licenties nodig?

En biedt uw organisatie vaak IT-support op afstand? Dan helpen logs helpdeskmedewerkers bronnen van moeilijk te herleiden problemen te achterhalen. Sommige IT-bedrijven zijn hun klanten zelfs voor door contact met ze op te nemen, nog voordat hun apparaat symptomen vertoont.

Loggegevens: zet ze in

Of de toepassing nu binnen de support of juist cyber security ligt: loganalyse achterhaalt snel oorzaken en oplossingen. Vragen over hoe wij loggegevens inzetten? Of over de SIEM-software die wij daarvoor gebruiken? Of onze SOC-dienst in zijn algemeen? Neem vrijblijvend contact met ons op.

Een SOC die deels geautomatiseerd in actie komt bij incidenten: tegenwoordig bestaat het. EDR software is het geniale brein hierachter. Maar is een SOC met SIEM daardoor wel of niet ondergeschikt geraakt?

SOC met EDR op de markt

Wie de laatste tijd oriënteert voor een SOC is waarschijnlijk ook een aantal Security Operations Centers die werken met EDR tegen gekomen. Een andere soort security software dan de SIEM. Is het einde van het SIEM tijdperk in zicht dankzij de geautomatiseerde EDR software? Of zit het anders?

Security Operations Center

Voor wie nu denkt: “SOC? EDR? SIEM?” eerst even een korte uitleg. Een Security Operations Center is te vergelijken met een alarmcentrale. Het SOC krijgt alleen niet via sensoren en camerabeelden meldingen, maar via software. Van oudsher is SIEM-software dé dataleverancier van een SOC. Geen data betekent tenslotte geen meldingen.

Is er verdachte activiteit gaande? Dan brengt een SOC u op de hoogte. Alle informatie die de software ondertussen heeft verzameld, is in te zetten voor onderzoek naar oorzaak én herstelopties.

Dit artikel legt alle afkortingen binnen de MDR (ja, die afkorting ook) uit.

SIEM en EDR zijn verschillend

Endpoint Detection & Response is niet een SIEM met meer opties. Nee, een SIEM en EDR verschillen inhoudelijk juist ontzettend van elkaar. Het is daarom belangrijk om te weten dat u van een SOC met EDR andere dingen mag verwachten dan een SOC met SIEM. Hoe dat zit? Dat leggen we uit door de SIEM- en EDR-software naast elkaar te leggen.

SIEM

Laten we beginnen bij de klassieker: de SIEM. Deze software houdt uw volledige infrastructuur in de gaten. Het verzamelt logs vanuit uw infrastructuur, die het SOC dan vervolgens weer analyseert en kwalificeert. U kiest zelf waar u meldingen van krijgt. Denk bijvoorbeeld aan (te) veel mislukte inlogpogingen op een apparaat, lateral movement of een honeypot file die is geopend.

Een SIEM is niet in staat zomaar geautomatiseerd in actie te komen. De software “spuugt” enkel informatie uit waar het SOC-team vervolgens zelf een response op moeten geven.

Overigens: omdat de SIEM-software al enige tijd meegaat, is inmiddels niet elke SIEM meer hetzelfde. Hoe dat zit leest u hier.

EDR

De naam zegt het al: Endpoint Detection & Response richt zicht op de beveiliging van Endpoints (apparaten). De meeste EDR-oplossingen zitten heel diep in het systeem en zien daardoor alles. Raakt een apparaat geïnfecteerd? Dan biedt EDR inzicht én komt in actie.

Niet alleen door het apparaat terug te zetten naar een moment waarop het nog niet geïnfecteerd was (rollback). Het onderzoekt automatisch op wat voor endpoints de – bijvoorbeeld – ransomware nog meer draait. Om vervolgens – via een tijdlijn – te achterhalen bij welke machine de besmetting begonnen is. EDR is zelfs in staat een apparaat te isoleren om verspreiding van de besmetting tegen te gaan.

EDR detecteert én handelt dus. In tegenstelling tot een SIEM. Er zit alleen een grote maar aan: EDR beperkt zich tot endpoints. Devices. Het heeft dus géén zicht op de rest van de digitale infrastructuur (clouddiensten, netwerkapparatuur, databases, applicaties, etc.).

De verschillen tussen SIEM en EDR

We maken dingen niet onnodig ingewikkeld. In het kort hieronder dus een zeer bondig tabelletje die de belangrijkste verschillen – en overeenkomst – tussen SIEM en EDR weergeeft. (Smartphonegebruikers kunnen het tabel naar rechts scrollen om de inhoud te zien)

Onderzoek na een threat

Beide softwareopties maken het mogelijk onderzoek te doen naar incidenten. Is er iets gebeurd? Dan kan het SOC-team in de logs terugkijken naar wat zich heeft voorgevallen. Dat stelt technische teams in staat n.a.v. dat inzicht oplossingen aan te brengen die dergelijke incidenten in de toekomst voorkomen.

Uiteraard geldt wederom dat de logs van EDR-software zich beperken tot devices.

SOC: met SIEM of met EDR?

Een SIEM is niet ondergeschikt aan EDR en EDR is ook niet ondergeschikt aan SIEM. Ze hebben beiden hun voor en nadelen, waardoor het per organisatie een afweging is welke software het beste past.

De meeste organisaties zien voordelen in de automatische herstelopties van EDR. Bij ransomware kan de snelle reactiesnelheid van EDR soms net het verschil maken. Maar de afweging is dan wel: zijn de risico’s van de blinde vlekken in de rest van de infrastructuur te accepteren?

In het geval dat dat niet zo is, dan is een SIEM die een stuk meer inzicht geeft meer geschikt. Al beperkt het zich niet tot een “of of” verhaal.

SOC met SIEM én EDR

Sommige cyber security bedrijven – waaronder IP4Sure – bieden zowel SIEM als EDR als optie aan. Doordat de SOC-experts getraind zijn in allebei de softwareopties, is het ook een optie te genieten van de voordelen van zowel SIEM als EDR.

Dat betekent: inzicht in héél de infrastructuur én geautomatiseerde response op endpoint-niveau.

Er zijn dus drie opties:

- Een SOC met SIEM;

- Een SOC met EDR;

- Een SOC met SIEM én EDR;

Meer informatie over Managed Detection & Response?

Vragen naar aanleiding van een van onze blogs? Stuur deze vrijblijvend via het contactformulier naar ons op. Onze SOC-specialisten nemen dan contact met u op.

Google op cyber security monitoring of Detection & Reponse en de afkortingen SOC en MDR dienen zich aan. En SIEM. En EDR. En IDR. En- We kunnen zo nog wel even doorgaan.

Het cyber security jargon is een lekker ingewikkelde wirwar aan afkortingen. Bovenstaande hebben veel met elkaar gemeen, overlappen onderling én zijn verschillend van elkaar. Reden genoeg om het even simpel onder elkaar te zetten en begrijpelijk te maken.

Waarom zoveel afkortingen?

Wie cyber security afkortingen als SOC en MDR probeert te begrijpen, komt er vervolgens nog véél meer tegen. Het gevolg? Verwarring. Logisch: die afkortingen en termen zijn er ook in overvloed. Het snel veranderende threatlandschap zorgt voor meer dreigingen en dus nóg meer oplossingen.

Allemaal met eigen naam – eh – afkorting.

Of het nu gaat om een product of een dienst: cyber security innovators doen hun best met zo goed mogelijke termen te komen. Vaak een variatie op variatie: MFA (Multi Factor Authentication) is een betere versie van 2FA (Two Factor Authentication).

Daarnaast houden wij techneuten van zo specifiek en dekkend mogelijke termen. Marketing heeft er ook nog baat bij: die moedigen vernieuwende termen alleen maar aan. Hoe gaaf als securitybedrijf X bekend staat als “Uitvinder van XYZ”?

Tsja, dan rollen die termen als IDR, EDR en XDR er vanzelf uit.

Wat betekenen MDR, SOC, SIEM, IDR, EDR en XDR?

In dit artikel gaan we niet in op alle afkortingen binnen de cyber security markt. Ze zijn lang niet allemaal even relevant (of aangeslagen). We leggen daarom enkel de meest voorkomende (en dus relevantere) termen binnen de Detection & Response uit:

Wat is MDR (Managed Detection & Response)?

Van collega’s die in phishing trappen tot kwetsbaarheden in software: er kan altijd iets gebeuren waardoor uw organisatie alsnog slachtoffer is van een aanval. Met Managed Detection & Response blijven die aanvallen niet meer onder de radar.

MDR-services detecteren aanvallen en verdachte activiteiten op tijd. Daarvoor zijn doorgaans twee componenten nodig: software die de incidenten detecteert (o.a. SIEM, EDR) en experts die – vaak vanuit een SOC – de data uit de software analyseert en een response geeft.

Het “Managed” gedeelte van MDR is zo belangrijk omdat detectiesoftware – soms veel – false positives geven. Met een MDR service worden die false positives van te voren geautomatiseerd tot een minimum beperkt of handmatig door een SOC zelfs geëlimineerd. De response – een melding of zelfs een tegenactie – is dan dus altijd legitiem.

Organisaties halen het meeste uit een MDR met SOC. Dit omdat écht adequate analyse van incidenten specialistische kennis vergt: security kennis én IT-kennis.

Wat is een SOC (Security Operations Center)?

Security Operations Center: dat is waar SOC als afkorting voor staat. Het is een cyber security meldkamer: de experts binnen een SOC richten zich op het monitoren, het kwalificeren, analyseren en het vervolgens melden van security incidenten.

Het verschilt per SOC, maar over het algemeen zijn er afspraken te maken over de afhandeling van incidenten. Een zo’n afspraak is dat het SOC alleen de detectie, kwalificatie en communicatie van incidenten verzorgt. Een andere afspraak is dat het SOC de incidenten ook verhelpt.

Een Security Operations Center zorgt dus altijd voor detectie en kwalificatie en melding, maar niet per definitie voor actie. Dat hangt af van de afspraken die er met het SOC-team zijn gemaakt.

Een SOC gebruikt van oudsher SIEM-software, maar tegenwoordig is EDR ook de SOC-wereld in geslopen.

Wat is SIEM/IDR?

SIEM staat voor Security Information & Event Management. Het concept van SIEM-software stamt uit begin 2000. Nu komt de term IDR (Incident Detection & Response) soms ook voorbij als het om SIEM-software gaat.

Van de cloud tot aan software: moderne SIEMs hebben alles in het vizier. Een SIEM verzamelt namelijk gegevens (logs) over de volledige IT-omgeving. Wordt er ergens ingelogd? De SIEM weet het. Faalt een inlogpoging? De SIEM weet het.

SOCs gebruiken SIEM-software om incidenten te herkennen. De SOC-experts vertellen de SIEM als het ware wat “normaal” baseline gedrag is binnen de omgeving. Vervolgens ontvangen ze alerts bij alles wat afwijkt van die baseline. Al dat afwijkende kan een aanval zijn. Het SOC analyseert die alerts.

Let op: een SIEM detecteert alleen. Het is dus geen Detection & Response, maar een belangrijk onderdeel ervan. Er is in principe altijd een SOC nodig voor de response.

Wat is EDR/EPP?

Vroeger kenden we alleen EPP (Endpoint Protection Platform: firewall in combinatie met o.a. de klassieke antivirus voor op apparaten), maar nu is er ook EDR. EDR staat voor – u raadt het al – Endpoint Detection & Response. Het verschil tussen EPP en EDR?

EPP richt zich enkel op het opzetten van een schild (preventie). Zo’n schild houdt alleen nooit alles tegen. Dan is EDR handig: want die software richt zich juist op het detecteren én verhelpen van binnengekomen dreigingen op een apparaat. Bijvoorbeeld door een besmette laptop automatisch terug te zetten naar een moment waarop het nog niet geïnfecteerd was.

Sommige software is EPP en EDR in één. SentinelOne is daar een goed voorbeeld van.

Let op: EPP en EDR richten zich dus alleen op de beveiliging endpoints (apparaten). SOCs die alleen EDR gebruiken, geven dus geen inzicht of bescherming in de verdere IT-omgeving.

Wat is XDR?

XDR duikt op meer en meer plekken op. XDR is nog zodanig opkomend, dat de definitie wisselt per organisatie die het erover heeft. Over het algemeen is er één rode draad te vinden in die definities: XDR staat voor een holistische aanpak van Detection & Reponse. Het hoofddoel van XDR: dreigingsdetectie nog nauwkeuriger maken om de operationele efficiëntie te verhogen.

Wat dat inhoudt? We maken het simpel: het combineert de krachten van SIEM-software en EDR-software. We vertelden net dat SIEM inzicht geeft in de gehele IT-infrastructuur, maar niet geautomatiseerd ingrijpt bij aanvallen. EDR-software kan ingrijpen wanneer een apparaat geïnfecteerd is, maar beperkt zich echt enkel tot apparaten.

Wanneer organisaties het hebben over XDR, dan bedoelen ze vaak dat ze een MDR oplossing bieden waarbij ze – bijvoorbeeld – zowel SIEM als EDR gebruiken. Door meerdere technologieën samen in te zetten, zijn apparaten voorzien van autoherstelopties én heeft u inzicht over de gehele IT-infrastructuur.

Niet alle security-bedrijven noemen deze aanpak overigens XDR. Dus kijk in uw zoektocht ook naar termen als “holistische aanpak” of “SOC met SIEM én EDR”.

Tot slot: SOAR

We kunnen dit artikel niet afsluiten zonder “Security Orchestration, Automation & Response” genoemd te hebben. Net als EDR is SOAR in staat bij een incident tot actie over te gaan: maar dan wél over de gehele IT-infrastructuur. Van het resetten van firewalls tot het in quarantaine zetten van users.

SOAR is vrij nieuw op de markt en nog niet geschikt voor elke organisatie. Vragen over SOAR? Neem vrijblijvend contact op.

Meer informatie over Managed Detection & Response?

Stuur uw vragen over MDR vrijblijvend via het contactformulier naar ons op. Onze SOC-specialisten nemen dan contact met u op.

Van koppen als “DDoS-aanvallen steeds kleiner en korter” tot “Azure weerstaat grootste DDoS-aanval ooit”: DDoS-aanvallen zijn aan het veranderen. Wat voor invloed heeft dat op het voorkomen van een DDoS-aanval?

Voor we dieper ingaan op DDoS Mitigation (een DDoS-aanval voorkomen of verhelpen) best practices, eerst wat meer over DDoS zelf. Want wat is een DDoS-aanval precies?

Dit is een DDoS-aanval

Het doel van een (Distributed) Denial-of-Service-aanval is online diensten niet (of slecht) bereikbaar te maken voor gebruikers. Dat doen aanvaller door er een overload aan verkeer eropaf te sturen. Zo’n DDoS-aanval heeft dus vaak netwerkapparatuur en ondersteunende servers van online diensten als doelwit.

In een tijd waarin veel processen afhankelijk zijn van online diensten, is een DDoS-aanval een dreiging voor veel organisaties. Niet alleen online dienstverleners, maar ook de klanten die er gebruik van maken. Denk bijvoorbeeld het mislopen van inkomsten wanneer een betaaldienst niet werkt. Een DDoS-aanval heeft bijna altijd invloed op de continuïteit van een organisatie.

De veranderende DDoS-aanvallen

Wie de berichtgeving over DDoS-aanvallen in de gaten houdt, valt iets op. Namelijk dat de hoeveelheid kleine korte aanvallen groeit, en de grote aanvallen kolossaler zijn dan ooit. Interessant, want we hebben een tijd gekend waarin grote aanvallen de norm was.

Er lijkt een verschuiving gaande te zijn: meer kleine aanvallen en grotere doelgerichte aanvallen. Aanvallers kiezen waarschijnlijk steeds vaker voor klein om detectiesystemen (op basis van signatures) te omzeilen. Zo’n kleine aanval valt bij dit soort systemen minder snel op.

Daar tegenover staat dat de grote aanvallen steeds groter zijn. Waar een kleine al snel minder dan 10 Gbps is, was de recente aanval op een Azure-klant wel 2,4Tbps en had Akamai vorig jaar te maken met een aanval van 2,3Tbps.

Klein, maar niet onschuldig

Een “kleine aanval” klinkt als een minder schadelijke aanval. Maar is dat wel zo? Helaas: in het geval van een DDoS-aanval is zo’n kleine aanval nog altijd van flinke hinder. Het doel van aanvallers is de boel overbelasten. Of ze dat nu met 200Gbps, 2Tbps, of maar 10Gbps bereiken, maakt ze niet uit. Het ligt er maar net aan hoeveel het doelwit aankan.

Voorheen speelden aanvallers op “safe” door hoe dan ook voor de gigantische bulkloads te gaan. Zo wisten ze zeker dat de boel bij iedereen bezweek. Providers hebben inmiddels alleen al zoveel maatregelen getroffen, dat deze grote bulkloads bijna altijd gedetecteerd worden. Die kleinere loads van onder de 10Gbps niet: ze overbelasten servers, zonder direct op te vallen.

In de praktijk blijken deze kleine loads voldoende voor succesvolle aanvallen. Daarom is het tijdperk van giga-bulkloads op zijn retour, maar blijft de DDoS dreiging aanwezig.

Waarom DDoS aanvallen?

Inmiddels weten de meesten dat geld hetgeen is dat cybercriminelen hoofdzakelijk drijft. Vaak is data de buit die ze te koop zetten. Of ze vragen om losgeld. Maar hoe zit dat bij een DDoS, waarbij er geen buit zoals data is? DDoS’en zijn er vooral om te saboteren: om de concurrent onderuit te halen, bijvoorbeeld. Of uit activisme. Aanvallers verdienen doorgaans geld aan een DDoS door o.a. “DDoS-as-a-service” te aan te bieden op het dark web.

Beste manieren om een DDoS aanval te voorkomen

Nu komen we bij de best practices om DDoS-aanvallen te voorkomen aan. De nare waarheid is alleen: die zijn er niet zoveel. Althans, niet vanuit cybersecurity oogpunt. We zouden liegen als we beweren dat – bijvoorbeeld – een Firewall hier tegen helpt. Een Firewall is enorm veel waard: maar dan wel bij andere dreigingen, niet bij een DDoS.

Er zijn genoeg lijstjes met DDoS Mitigation tips te vinden op het web. Maar eerlijk? Die zijn uw tijd niet echt waard. Deze investeringen leveren vaak te weinig preventie op, zeker in vergelijking tot de (tijds)investering die ervoor nodig is.

Raadpleeg uw hostingprovider

Een DDoS aanval is wat dat betreft dus een vreemde eend in de bijt. Hostingproviders weten er alles van. Letterlijk. Wilt u zeker weten dat u er alles aan hebt gedaan de kans op continuïteitsschade na een DDoS te verkleinen? Neem dan contact op met uw hostingproviders. Vraag wat voor maatregelen ze hebben getroffen (of aanbieden).

Hoe zit het met de detectie van een bulkload? Bespreek ook mogelijkheden zoals Cloudflare. Die voorkomen DDoS-aanvallen niet, maar het zijn wel een oplossingen die verkeer in een wachtrij naar binnen laat.

Verder biedt Imperva tegenwoordig een DDoS Protection oplossing die bulkloads omleidt via hun eigen servers.

Bent u wel of geen DDoS doelwit?

Om u wel even gerust te stellen: niet elke organisatie is een DDoS doelwit. Ga dus zeker bij uzelf na wat voor impact een DDoS aanval zou hebben en hoe ver u moet gaan in het voorkomen ervan. In het geval van veel organisaties betekent het namelijk enkel dat een e-mail service even niet beschikbaar is op kantoor. Het gevolg is dan tijdelijk thuiswerken. Dat is goed te overzien.

Is een website de core business van een organisatie? Bijvoorbeeld SaaS-diensten of webshops? Dan is het interessant om uw hostingprovider eens te spreken over DDoS-aanvallen. Want in dat geval betekent een storing in de service natuurlijk een storing in de omzet en/of klantervaring.

Cyber security en bedrijfscontinuïteit

Heeft u vragen over dit artikel? Of zou u meer willen weten over cyber security en bedrijfscontinuïteit? Bel of mail ons dan (uiteraard vrijblijvend) voor meer informatie!

Supply Chain Attacks komen steeds vaker voor. Het is vast niet de eerste keer dat u deze boodschap leest. Ook wij hebben het al eerder aangestipt. Maar wat zijn Supply Chain Attacks nou precies? Waarom neemt de populariteit toe?

Grotere organisaties – interessante doelwitten voor cybercriminelen – nemen hun cyber security tegenwoordig steeds serieuzer. Gelukkig. Directe cyberaanvallen zijn daardoor vaak lastiger, veelomvattender en eigenlijk gewoon veel gedoe. Maar zijn deze organisaties daardoor volledig veilig? Nee: hackers gaan met de stroom mee en vinden een andere weg naar binnen. Namelijk via de supply chain.

Naast de mogelijkheid grote organisaties alsnog te treffen, zorgen supply chain attacks geregeld voor een meervoud aan slachtoffers. Dat betekent: één aanval, meerdere gedupeerden. Uiteraard is dat erg interessant voor aanvallers.

Wat is een Supply Chain Attack?

Een Supply Chain Attack is zoals de naam zegt een aanval op de supply chain: de toeleveringsketen van een (grote) organisatie. Vaak bestaat een supply chain uit toeleveranciers van uiteenlopende bedrijfsgroottes. Met net zo uiteenlopende cyber security budgetten. Is één van deze organisaties kwetsbaar? Dan is dat een kans voor hackers.

Hoe dat zit? Externe toeleveranciers hebben soms (gevoelige) gegevens nodig om klanten goed tot dienst te zijn. Dus zijn er gegevens opgeslagen van het doelwit? Of heeft de leverancier direct toegang tot het netwerk van het uiteindelijke doelwit? Dan kan één aanval op het bedrijf in de supply chain al voldoende zijn. En omdat in de praktijk zo’n supply chain aanval vaak makkelijker is dan een directe aanval, is het erg doeltreffend.

Een bekend voorbeeld van een supply chain attack, is de SolarWinds aanval. FireEye en de Amerikaanse overheid waren hier beiden direct de dupe van, terwijl zij niet direct werden aangevallen.

Hoe gaat een Supply Chain Attack te werk?

Een aanval op de supply chain hoeft er niet altijd hetzelfde uit te zien. Maar om u een idee te geven van hoe een Supply Chain Attack te werk kan gaan, geven we hieronder een voorbeeld:

Stap 1.Subtarget kiezen

Stap één is het uitkiezen van een subtarget. Welke organisatie in supply chain is interessant en kwetsbaar genoeg om aan te vallen? Een onderzoek naar de supply chain van een organisatie hoeft niet altijd lastig te zijn. Bedrijven delen maar al te graag op hun websites voor welke klanten ze werken.

Stap 2.Subtarget aanvallen

Vervolgens is het doel binnen te komen bij het subtarget. Alle pijlen zijn dan gericht op het verslaan van de beveiliging van dit subtarget. Vaak is dit niet eens zo moeilijk. Zoals we eerder noemden, hebben niet alle organisaties voldoende kunnen of willen investeren in cyber security.

Stap 3.Netwerkpartijen

Wanneer hackers hun kans hebben gecreëerd, injecteren ze malware in de infrastructuur van het subtarget. Met wat geluk geeft dit verdere toegang tot het netwerk. En dan begint – na nog wat gesleutel – het echte werk: bijvoorbeeld een besmette software-update verzenden naar alle andere netwerkpartijen.

Stap 4. Supply Chain Attack geslaagd

Wanneer die netwerkpartijen de malafide update uitvoeren, krijgen ze ook kwaadaardige code geïnstalleerd. Meestal gebruiken hackers een Trojan om toegang op afstand te activeren. En dan kunnen ze héél veel.

Hoe beveiligt u zich tegen Supply Chain Attacks?

Het lastige aan Supply Chain Attacks is dat u geen volledige controle hebt over de cyber security van toeleveranciers. Hebben zij hun zaken niet op orde? Dan kan u – zoals in bovenstaand voorbeeld gebeurt – ondanks uw eigen maatregelen toch de dupe zijn van cybercriminaliteit. Toch staat u niet volledig machteloos. We geven wat tips:

1. Ben kritisch bij het selecteren van toeleveranciers

Het komt tegenwoordig steeds vaker voor dat organisaties security eisen stellen aan hun toeleveranciers. Door kritisch te zijn op de beveiligingsmaatregelen van deze organisaties en vragen erover te stellen, krijgt u meer grip op de kwetsbaarheden binnen de supply chain. In een tijdperk waarin de cyberdreiging toeneemt, is het helemaal niet zo gek op zijn minst de basis te verlangen van de partijen waarmee u samenwerkt.

2. Hanteer een samenwerkingsbeleid

Zeker in grote organisaties zijn er vaak meerdere beslissingsbevoegden als het gaat om samenwerkingen. Stel een beleid op waarin het nagaan de staat van de beveiliging van een potentiële partner altijd een van de beslissende factoren is.

3. Help uw supply chain

Het is goed om aan de voordeur kritisch te zijn, maar niet altijd haalbaar. Het is ook niet altijd haalbaar toeleveranciers zelf te helpen, maar voor sommige organisaties is het wel een optie. Is het van levensbelang dat de kroonjuwelen goed beveiligd blijven? Dan is het zeker een optie te kijken of u (bestaande) toeleveranciers kan helpen met hun cyber security. Uiteindelijk is samenwerken en samen zorgen voor veiligheid hét wapen tegen toenemende Supply Chain Attacks.

4. Ben voorbereid op het ergste

Een toeleverancier is zelden volledig te controleren. Het is dus belangrijk er ook vanuit te gaan dat een Supply Chain aanval altijd een reëel scenario blijft. Soms is het gewoonweg niet te voorkomen. Dan is klaar zijn voor zo’n scenario een belangrijk vangnet. Zorg er daarom voor dat zo’n aanval altijd op tijd te detecteren is. Monitoring – bijvoorbeeld via een SOC – geeft u de gelegenheid direct in actie te komen wanneer dit nodig is.

In gesprek over Supply Chain Attacks?

Meer te weten komen over dit onderwerp? Of advies over wat u het beste kunt doen om uzelf en klanten te beschermen tegen Supply Chain Attacks? Neem vrijblijvend contact met ons op voor meer informatie.

Wat gelaagde beveiliging is? En waarom het een stuk effectiever is tegen (meerdere soorten) ransomware-aanvallen? We geven antwoord aan de hand van een praktijkvoorbeeld.

Want in dat praktijkvoorbeeld ging het helaas fout: er waren onvoldoende barrières op verschillende lagen. Daardoor hadden aanvallers een goede kans toch een weg naar binnen te vinden. Gelukkig is de schade beperkt gebleven in dit voorbeeld. Maar vervelend blijft het altijd. Een ransomware-aanval kan een knap kwetsbaar gevoel geven.

Niet-toegankelijke data

Op 2 Augustus kreeg onze cyberlabdienst een melding van een IT-dienstverlener over een verontrustende situatie. Sinds de vroege ochtend werden ze gebeld door klanten die aangaven niet bij hun data te kunnen. Hoe dat kon? Ze hadden een vermoeden: ransomware. Na een analyse bleek het volgende aan de hand te zijn:

Niet-gedetecteerde ransomware

Er was inderdaad ransomware op het netwerk gekomen. Het vreemde hieraan? Deze was niet opgemerkt, terwijl de organisatie wel gebruik maakte van Endpoint Security. In principe was er niets mis met de software die ze gebruikten. Dus waarom reageerde het niet op de ransomware? Nou, niet omdat de software niet deed wat het moest doen, maar omdat de aanvallers anders te werk waren gegaan.

Er was niets versleuteld

Ransomware staat erom bekend bestanden te versleutelen en zo ontoegankelijk te maken. Veel security oplossingen die werken met Machine Learning zijn dan ook op dat principe gebaseerd: die geven een melding wanneer er bestanden worden versleuteld. Dat wijst tenslotte op een ransomware aanval. Het gekke bij deze aanval was alleen dat er helemaal geen bestanden versleuteld waren!

Dat verklaart waarom de Endpoint software geen reactie gaf. Is deze Endpoint software daarmee meteen nutteloos? Zeker niet. Want het doet in de meeste gevallen – waarin bestanden bijvoorbeeld wel direct encrypt worden – gewoon zijn werk. Maar bij dit zeldzame geval was er helaas net wat meer nodig om de aanval te voorkomen. Daarover later meer.

Zo gingen de aanvallers te werk

Het was geen doorsnee ransomware aanval dus. Hoe de aanvallers de Endpoint Security hebben kunnen omzeilen? Even snel een (technische) uitleg voor de nieuwsgierigen:

Na wat onderzoek kwamen we erachter dat ze een valide tool genaamd “BestCrypt Volume” gebruikten. Hiermee konden ze alle (non-bootable) volumes versleutelen met een password. De disk hebben ze dismounted, waarna alle data niet meer te benaderen was.

Wat is een “valide” tool? Valide betekent dat het erkend is als veilige of zelfs standaard ingebouwde software. Om deze reden worden valide tools dus niet gedetecteerd als ongewoon. Ook niet wanneer een aanvaller ze kwaadaardig inzet.

Om die boot schijf (C:\) te versleutelen, gebruikten ze Bitlocker: ook een valide tool van Microsoft zelf. Door deze handeling, is na een reboot de server niet meer te gebruiken. Gelukkig is dat niet gebeurd.

Wat ze wel hebben gedaan, is als laatste stap nog een .bat file plaatsen en draaien vanaf C:\Windows. De hele desktop kwam vol te staan met een ransomnote: het “losgeldbriefje” van de aanvallers. (Op dit punt gaf de Endpoint Security overigens wel een melding, maar toen was het al te laat)

Hoe is dit te voorkomen?

Het is om te beginnen goed om kritisch te zijn op de Endpoint Protectie die u kiest. Eerder schreven we al hoe Endpoint Protectie met AI (Machine Learning) effectiever is dan traditionelere varianten. Inmiddels is er best wat AI Endpoint Security op de markt.

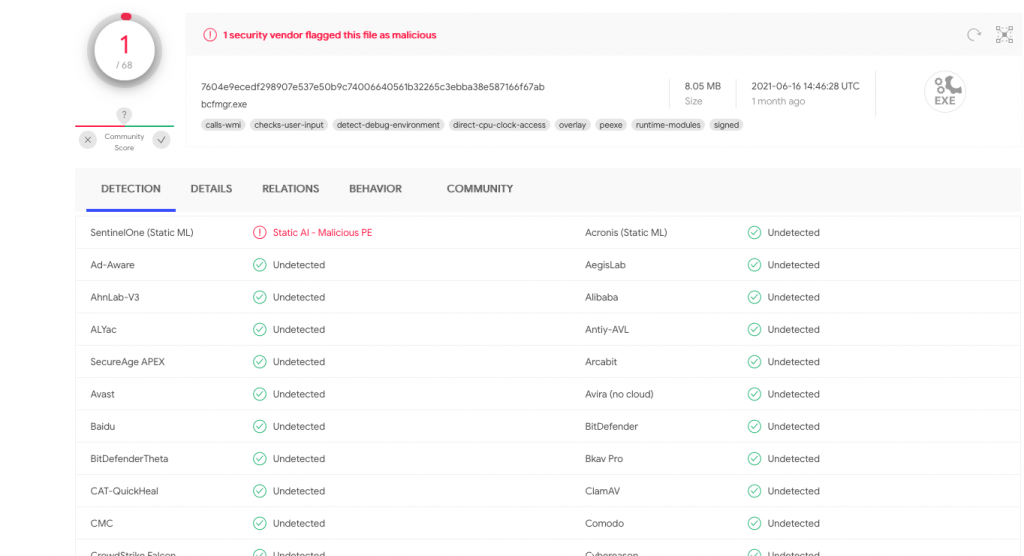

In het geval van deze aanval hebben we wat tests gedraaid. De Endpoint Protectie van SentinelOne ging af op onze lab-machine toen de BestCrypt Volume tool werd uitgepakt van de zip. Volgens Virustotal is SentinelOne daarnaast de enige die de BestCrypt-tool als “malicious” heeft bestempeld. Hierdoor zou SentinelOne de aanval eerder – en dus wél op tijd – gedetecteerd hebben:

Gelaagde beveiliging

Maar Endpoint Security is helaas niet alles. We benoemden het al: gelaagd werken is nog slimmer. Door niet alleen te vertrouwen op Endpoint Security, maar op verschillende lagen barrières aan te leggen, is de kans groter dat een gehaaide aanval als deze niet onopgemerkt blijft.

Zie het als camera’s die vanuit verschillende hoeken de boel in de gaten houden. Misschien is de ransomware-aanval op camera 1 niet te zien, maar spot camera 2 de aanval wel.

Daarnaast stelt een gelaagde aanpak u in staat aanvallers ook al in eerdere stadia te detecteren. Bijvoorbeeld op het moment dat ze het netwerk betraden. In het geval van de IT-dienstverlener in het praktijkvoorbeeld had goede digitale hygiëne en best practices het verschil kunnen maken.

Tot slot: hoe was de schade?

U vraagt zich vast af hoe het voor de organisatie afgelopen is. Gelukkig viel de schade heel erg mee. Dat had er alles mee te maken dat deze IT-leveranciers erg goede back-ups had. Deze zijn niet getroffen door de aanval en waren gewoon bruikbaar. Hoe dat kwam? Toevallig was er op de back-ups dus zo’n eerder genoemde beveiligingslaag toegepast: ze waren volledig buiten het productie netwerk bewaard.

Meer weten over ransomware en gelaagde beveiliging?

We kunnen ons voorstellen dat u misschien wat vragen heeft na aanleiding van dit voorbeeld. Neem voor meer informatie over ransomware-aanvalen, Endpoint Security en gelaagde beveiliging vrijblijvend contact met ons op.

Cyber security oplossingen die al een tijd meegaan: daar moeten we kritisch op zijn. Want passen ze nog wel bij het huidige threat-landschap? In dit artikel gaan we dieper in op Endpoint Protection.

Laten we meteen met de deur in huis vallen. Dat Endpoint Protection al een tijdje meegaat, wil in dit geval niet zeggen dat het toe is aan complete vervanging. Sterker nog: Endpoint Protection is belangrijker dan ooit!

Maar de traditionele Endpoint-oplossingen die uitgaan van virusdefinities? Die houden het huidige threatlandschap inderdaad niet meer bij. Ze zijn nog steeds een belangrijk onderdeel van moderne oplossingen: maar cyberaanvallen zijn tegenwoordig te veranderlijk om enkel op de traditionele antivirus te vertrouwen. Het is goed om ook eens te kijken naar moderne vormen van Endpoint Protection.

Allereerst: waarom is Endpoint Protection juist nu zo belangrijk?

1. De hoeveelheid Endpoints groeit

Vroeger was de hoeveelheid Endpoints vaak nog te overzien. Maar met de komst van werktelefoons en daar bovenop nog de thuiswerk-beweging, hebben we te maken met een record aantal Endpoints. Het probleem daarvan? Elk apparaat is een extra aanvalkans voor cybercriminelen.