IT Security en Informatiebeveiliging: het klinkt ongeveer hetzelfde. Tenslotte hebben ze beiden het doel gevoelige gegevens te beschermen tegen datalekken. Toch zijn ze niet identiek.

Het belang van data bescherming

Anno 2021 is het eigenlijk niet meer nodig uit te leggen waarom IT Security en Informatiebeveiliging zo belangrijk zijn. De waarde van data is tenslotte groter dan ooit: criminelen leggen hun handen dus maar al te graag op vertrouwelijke (persoons)gegevens.

Daarnaast heeft de aangescherpte wet AVG de plicht om klantgegevens te beschermen nog zwaarwegender gemaakt. De gevolgen van een datalek zijn daarmee zelden nog te overzien. Met IT-Security en Informatiebeveiliging voorkomt u dat derden de kans hebben in de buurt van vertrouwelijke bestanden te komen.

IT Security & InfoSec: de verschillen

De twee methodes focussen zich op hetzelfde: het veilig stellen van uw data. Datalekken of datadiefstal voorkomen. Toch hebben we het niet over dezelfde aanpakken. Dat is wat IT-Security van Informatiebeveiliging onderscheidt: de werkwijze en focus.

Wat is Informatiebeveiliging?

Binnen een organisatie is vaak enorm veel data te vinden. Vroeger was alles te vinden in dossierkasten, mappen en notitieboekjes. Tegenwoordig staat het merendeel digitaal opgeslagen. Informatiebeveiliging stamt al uit de tijd dat data nog niet op een harde schijf stond. De term refereert naar de bescherming van informatie in zijn geheel. Informatiebeveiliging benadert databescherming onder anderen vanuit een procesmatige hoek. Zo is de welbekende “Clean Desk Policy” geboren in de informatiebeveiliging-wieg.

Wat is IT Security?

IT-Security richt zich op het veilig stellen van digitale gegevens (met behulp van techniek). Computernetwerk security dus. Een IT Security expert inventariseert waar welke digitale data staat opgeslagen, wie erbij kan en hoe kwetsbaar het is. Aan de hand daarvan implementeert de expert oplossingen die uw organisatie beschermen tegen digitale datadiefstal of andere vormen van cybercrime.

Een expert in informatiebeveiliging is niet per definitie ook een IT Security expert. Maar er zijn wel plekken waarin IT-Security en InfoSec overlappen. Zo neemt een IT-Security expert vaak de toegankelijkheid van bijvoorbeeld een serverruimte mee in de risico-analyse. De fysieke beveiliging van deze plek, waarborgt de veiligheid van de digitaal opgeslagen data.

Dezelfde basisvraagstukken

Hoe kwalificeren we welke data het meest belangrijk is voor ons als bedrijf? En hoe beveiligen we die data? Het komt erop neer dat IT Security en InfoSec zich beiden richten op het veilig stellen van belangrijke data. Het is dus niet gek dat allebei de termen over de tafel vliegen wanneer u in gesprek bent met een cybersecurity expert.

De groeiende rol van IT Security

Hackers zijn actiever dan ooit. Organisaties moeten tegenwoordig niet alleen zorgen voor sterke fysieke beveiliging, maar ook een solide digitale omheining. Écht goede digitale bescherming is echter ingewikkeld. Dat maakt IT Security een belangrijk specialisme.

Het digitale landschap verandert sneller dan ooit: IT Security experts blijven daarom continu op de hoogte van deze veranderingen. Zo helpen ze organisaties met het tegenhouden van online bedreigingen die de veiligheid van uw data in gevaar brengen.

De IT Security subtypen

Binnen de IT Security kennen we een aantal subtypen: internet security, netwerk security, endpoint security, cloud security en app security. Zoals de namen al doen vermoeden richten ze zich op de beveiliging van verschillende onderdelen binnen uw digitale infrastructuur.

Internet beveiliging

Dit security subtype richt zich – u raadt het al – op de bescherming van informatie die verzonden en ontvangen wordt via het internet. Denk hierbij aan verkeer via browsers, maar ook aan webgebaseerde toepassingen. Internet security oplossingen controleren internetverkeer op ongewenste zaken zoals malware: firewalls en anti-malwaresoftware zijn goede voorbeelden van deze oplossingen.

Netwerk beveiliging

Niemand wil (kwaadwillende) ongeautoriseerde gebruikers op zijn netwerk. Netwerk security voorkomt dat de betrouwbaarheid en integriteit van uw netwerk gewaarborgd blijft door te voorkomen dat hackers toegang krijgen. Want krijgt een hacker toegang? Dan heeft hij ook toegang tot vertrouwelijke gegevens en zijn ze in staat van binnenuit uw organisatie negatief te beïnvloeden.

Endpoint beveiliging

Hoe meer endpoints (apparaten), hoe uitdagender het veiligstellen van een netwerk is. Endpoint security richt zich op bescherming op apparaatniveau. Vaak is een organisatie verbonden met meer apparaten dan u in de eerste instantie denkt. Smartphone, laptops en computers: het zijn allemaal endpoints. Endpoint security voorkomt dat deze apparaten verbinding maken met andere netwerken die potentieel een bedreiging vormen.

Cloud beveiliging

Dan hebben we nog cloud security: het subtype dat vooral het laatste jaar flink gegroeid is. We werken steeds meer vanuit de cloud. Dat maakt organisaties flexibel, maar ook kwetsbaar. Gebruikers maken direct verbinding met het internet, zonder de traditionele bescherming van de security stack. Het gebruiken van SaaS-software kent risico’s: cloud security vangt deze zoveel mogelijk op. Dat is nodig, want door het Shared Responsibility Model bent u als organisatie ook aansprakelijk wanneer er iets mis gaat.

App beveiliging

Afsluitend is er nog security op applicatie-niveau. Websites en applicaties zijn vaak kwetsbaar voor aanvallers. Het is daarom belangrijk dat al bij het programmeren rekening wordt gehouden met security. En is dat niet gebeurd? Specialisten in app security adviseren hoe dan ook uw (web)applicaties regelmatig te laten controleren op kwetsbaarheden. Bijvoorbeeld met een pentest.

IT Security: spreek een expert

Heeft u vragen over informatiebeveiliging of IT Security? Of wilt u graag advies over het beveiligen van de digitale infrastructuur van uw organisatie? Neem dan vrijblijvend contact met ons op en spreek met één van onze experts. IP4Sure helpt uw cybersecurity naar een hoger niveau te tillen.

Wachtwoorden: we weten allemaal dat ze belangrijk zijn. Dat ze hoofdletters en kleine letters moeten bevatten. Dat ze cijfers en speciale tekens moeten hebben. Toch zijn er binnen een organisatie vaak meer zwakke wachtwoorden dan u denkt.

Ergens is dat ook wel logisch: de mens houdt van gemak. Dus het is alles behalve wenselijk dat een wachtwoord zó moeilijk is, dat we hem continu vergeten. Dan is een eenvoudiger wachtwoord voor meerdere accounts gebruiken wel zo lekker. En moet er een nieuw wachtwoord komen? Dan is een variatie op de oude natuurlijk praktischer dan een nieuwe bedenken.

Veilig? Dat is het niet

Uit recent onderzoek (uitgevoerd door cybersecuritydeskundigen van CPOC), bleek dat 80% van de bedrijven binnen het onderzoek geen wachtwoord beleid heeft. Dat houdt eigenlijk in dat die 80% nogal veel verantwoordelijkheid bij hun medewerkers neerlegt. Zij bepalen daarmee hoe veilig uw data is: zij kiezen tenslotte hoe sterk ze hun wachtwoord maken.

Eén onveilig wachtwoord kan voor een aanvaller al voldoende zijn om een organisatie volledig te ontwrichten. Door collega’s volledige wachtwoordvrijheid te geven, is de kans op zwakke inloggegevens zeer reëel. Gemak wint het in de praktijk toch vaak van veiligheid.

Eenvoudige wachtwoorden

Zo kwam uit het onderzoek van CPOC ook naar voren dat 15-20% van de wachtwoorden binnen een organisatie de naam van het bedrijf bevat. Aanvallers weten dit ook. Het raden van een wachtwoord door o.a. “Bedrijfsnaam + Jaartal” in te typen valt zeker onder de aanpakken van hackers. Zo was het Twitteraccount van Donald Trump eenvoudig te hacken met deze methode: zijn wachtwoord was “maga2020!”.

Verder viel het de analisten ook op dat – met name in de loop van 2020 – het aantal brute force attacks aanzienlijk was toegenomen. “Password stuffing” bleek zelfs de meest gebruikte aanvalsmethode. Hierbij vuurt de aanvaller met een geautomatiseerde tool een groot aantal (eerder gelekte) wachtwoordcombinaties op een applicatie af, om uiteindelijk toegang te krijgen tot een account.

De tweet ‘Wel vet dat iemand die bij de Nationaal Coördinator Terrorismebestrijding werkt gewoon 0000 als wachtwoord gebruikt’ van internetondernemer Alexander Klöpping is kenmerkend voor hoe er met wachtwoorden wordt omgegaan. Het lijkt erop dat we hackers collectief onderschatten.

De meest voorkomende wachtwoordmissers

Organisaties lopen enorm gevaar zolang er zwakke wachtwoorden rondzwerven. En al helemaal wanneer er geen (of verkeerd) gebruik wordt gemaakt van maatregelen als 2FA of MFA. We sommen de meest gemaakte “wachtwoord-fouten” en de daarbij horende gevaren nog even op:

1. Het gevaar van (simpele) korte wachtwoorden

Een code met 5 cijfers kent een stuk meer combinaties dan eentje met 4. En een wachtwoord van 12 tekens? U raadt het al. Het is geen hogere wiskunde dat iets met meer combinaties, moeilijker te kraken is. Ga dus voor lange, complexe wachtwoorden.

Aanvallers gebruiken “Brute force”-tools die zoveel mogelijk wachtwoordopties op een inlogscherm afvuren: vaak met succes. Behalve wanneer een wachtwoord te complex is.

2. Het gevaar van eenvoudig te onthouden wachtwoorden

De naam van uw huisdier in combinatie met uw geboortejaar is eenvoudig te onthouden en lijkt niet zo makkelijk te kraken. Tenslotte moet een aanvaller maar net weten hoe uw huisdier heet. Helaas blijkt in de praktijk dat een aanvaller dat vaak ook weet. Met alle informatie die we op social media delen, weten aanvallers de puzzelstukken van dit soort wachtwoorden vaak bij elkaar te vinden.

Onderschat niet hoe bereid hackers zijn dit soort onderzoek te doen! Daarnaast weten ze tegenwoordig ook nog veel te automatiseren. Hiermee zijn aanvallers in staat geautomatiseerd en contextbased wachtwoord variaties te proberen om bij een organisatie in te loggen.

3. Het gevaar van hergebruiken

Datalekken komen helaas bijna dagelijks voor. De kans is daarmee groot dat één van uw wachtwoorden al eens is gelekt bij een andere dienst. Hackers zijn zo slim die gelekte wachtwoorden na te lopen wanneer ze op een ander account binnen proberen te komen. Gebruikt u een al bestaand wachtwoord voor de zakelijke omgeving? Dan staat de cyberveiligheid van de organisatie al snel op het spel.

4. Het gevaar van kleine variaties

Iedereen kent dit probleem: u heeft net een lekker veilig wachtwoord bedacht dat ook nog eens eenvoudig te onthouden is. Komt die maandelijkse melding dat het wachtwoord vervangen moet worden… Dan is een subtiele variatie op dat wachtwoord het meest praktisch. Maar een hacker heeft diereeks wachtwoord+1, wachtwoord+2, wachtwoord+3 al snel ontdekt.

5. Het gevaar van standaard wachtwoorden

Tot slot mogen we de standaard wachtwoorden niet vergeten. Verschillende apparaten worden geleverd met een standaard ingesteld wantwoord: bijvoorbeeld “admin” of “0000”. Het komt geregeld voor dat men vergeet deze wachtwoorden aan te passen. Of ze kiezen ervoor het uit gemak niet te doen.

Zelfs als er aan de complexiteit voldaan wordt, is het belangrijk om een nieuw en uniek wachtwoord te hanteren. Het is voor aanvallers namelijk niet complex deze standaard wachtwoorden te achterhalen.

Het belang van een wachtwoordbeleid

Vertrouwen hebben in collega’s is mooi, maar geen reden om geen wachtwoordbeleid te hebben. Zonder zo’n beleid is het niet de vraag of een aanvaller een (te zwak) wachtwoord van een medewerker kraakt, maar wanneer. Om downtime, boetes, imagoschade en andere problemen die ontstaan door een datalek te voorkomen, is een wachtwoordbeleid dus essentieel.

Tips voor sterkere authenticatie

Denk bij een wachtwoordbeleid niet alleen aan het maandelijks herzien van alle wachtwoorden of het gebruik van een password-manager. Het is de afgelopen jaren te vaak pijnlijk duidelijk geworden dat het gebruik van enkel een wachtwoord geen veilige authenticatiemethode is. Voor meer grip op veilige authenticatie adviseren we daar bovenop meervoudige verificatie aan te brengen. Bijvoorbeeld 2FA of MFA of contextual based authentication.

Meer advies over password security?

Neem vrijblijvend contact met ons op voor uw vragen over het doorvoeren van een wachtwoordbeleid.

Software as a Service (SaaS) is al een lange tijd bezig met een flinke opmars. Logisch, want SaaS applicaties zijn ontzettend handig. Zo kost implementatie weinig tijd omdat de applicatie toegankelijk is via het internet. Ook heeft u vanaf elk apparaat toegang tot uw data.

Daar komt meteen het security vraagstuk omhoog: hoe weet ik zeker dat mijn data veilig is bij deze SaaS diensten en niemand anders erbij kan? Moet ik de SaaS applicatie die ik gebruik vertrouwen op hun securitybeleid, of kan ik zelf nog extra securitymaatregelen treffen? We geven antwoord.

Allereerst: wie is er verantwoordelijk als er iets mis gaat?

Naast toegankelijkheid is het andere grote voordeel van een SaaS oplossing dat de app-ontwikkelaars zich ook ontfermen over de security. Is er een kwetsbaarheid? Dan is de kans groot dat de SaaS leverancier hier zelf mee aan de slag gaat. Toch geldt dit niet voor elke SaaS applicatie. Zij kiezen zelf wat ze kunnen en willen bieden op het gebied van cyber security (let hier extra op bij leveranciers uit niet-Europese landen).

Niet alleen om die reden is het slim om zelf goed stil te staan bij de security van een SaaS aanbieder. Een andere reden is namelijk dat u verantwoordelijk blijft voor uw data. Dus gaat er iets mis? Dan ligt de verantwoordelijkheid nooit bij de eventueel nalatige SaaS dienst, maar bij u als organisatie.

Meer hierover weten? Lees dan dit artikel van onze partner Check Point over het Shared Responsibility model.

Hoe maakt u veilig gebruik van SaaS applicaties?

Veilig aan de slag gaan met SaaS oplossingen start met het opzetten van een security-bril tijdens de keuze ervan. Ja, er zijn mogelijkheden om van buitenaf invloed te hebben op de security van uw data binnen een SaaS dienst. Maar logischerwijs wilt u in de eerste plaats samenwerken met een betrouwbare SaaS leverancier.

Actuele security test

SaaS applicaties die hun cybersecurity écht serieus nemen, hebben geregeld het rapport van een recente securitycheck (zoals een pentest) voor u klaarliggen. Zo koos Tech2B vorig jaar nog voor een pentest: niet alleen om hun applicatie te verbeteren, maar ook om aan hun klanten te bewijzen hoe veilig ze zijn.

Om te inventariseren hoe het met de security van een SaaS oplossing zit, is het dus raadzaam informatie op te vragen bij de partijen die u op het oog hebt. Slaan ze de data encrypted op? Gebruiken ze 2FA of MFA? Daar hangt natuurlijk aan vast dat uw organisatie ook gebruik maakt van die MFA en veilig omgaat met de inloggegevens en accounts.

Hoe zorgt u zelf voor extra security?

Bent u kritisch geweest in de keuze van uw SaaS oplossing? Mooi, dan is de tweede stap het controleren van de security instellingen. Veel SaaS applicaties bieden extra beveiligingsmaatregelen. Denk bijvoorbeeld aan “Logging en Alerting”: SaaS leveranciers geven hiermee een melding bij verdachte activiteit. Bijvoorbeeld een login poging vanuit een ander continent.

Maak gebruik van best practices

Maar dat is niet het enige: met een beetje geluk is er – naast MFA – een hoop in te stellen op het gebied van security. Maak zeker gebruik van die opties en zoek best practices op. Het is uw verantwoordelijkheid dat u de extra instellingen die de applicatie mogelijk maakt goed gebruikt.

Zo heeft u bij sommige SaaS applicaties de “IP whitelisting” optie. Hiermee stelt u zelf in vanuit welke IP-adressen gebruikers mogen inloggen. Werken ze vanaf een ander IP-adres? Dan komen ze er niet in. Dit maakt het voor aanvallers lastiger in te loggen. Al biedt het geen garanties: hackers kennen slimme manieren om hieromheen te werken.

Over security instellingen gesproken: lees hier hoe u de security instellingen van Office365 flink aanscherpt. Er zijn namelijk wat opties die velen over het hoofd zien.

Harmony Email and Office

Wist u dat ruim 50% van de SaaS-datalekken ontstaan zijn door account takeovers? Om u extra bescherming te bieden, heeft Check Point de Harmony Email and Office oplossing ontwikkeld. Deze software verkleint niet alleen de kans op account takeovers, maar ook:

– Malware en zero-day bedreigingen

– Geavanceerde phishing aanvallen op e-maildiensten

– Diefstal van shared files en gevoelige bedrijfsinformatie

Hoe? Harmony Email and Office maakt onder anderen de mails die u via SaaS e-maildiensten binnen krijgt vrij van schadelijke links en bestanden. U leest meer over Harmony Email and Office van Check Point op deze pagina.

Dus: waar moet u op letten bij SaaS security?

SaaS applicaties zijn te handig om ze niet te gebruiken. Bijna elke organisatie heeft er minstens één in gebruik: denk aan Office365 bijvoorbeeld. Er zijn dus maar weinig organisaties die niet te maken hebben met het belang van SaaS security.

SaaS aanbieders nemen gelukkig over het algemeen de nodige security maatregelen, maar dat hoeft niet altijd het geval te zijn. Daarnaast kan het zijn dat u als organisatie andere security-behoeften hebt die niet overeen komen met de maatregelen van de SaaS ontwikkelaar. Let dus altijd op het volgende:

- Hoe essentieel is het dat u deze SaaS applicatie gebruikt?

- Welke security maatregelen heeft de ontwikkelaar genomen? Is daar bewijs van? Is er bijvoorbeeld een recente pentest om in te zien?

- Heeft u alle security instellingen binnen de SaaS applicatie naar behoefte ingesteld?

- Is uw organisatie in staat veilig om te gaan met accounts? (Geen generieke accounts hergebruiken, etc.)

- Welke data wilt u onderbrengen bij deze leverancier? Wat is essentieel?

- Welke risico’s neemt u door deze data op te slaan bij deze SaaS dienst?

- Heeft u al extra beschermende maatregelen zoals Harmony Email and Office genomen?

Advies nodig bij SaaS security?

Zeker wanneer u het belangrijk vindt dat applicaties flexibel beschikbaar zijn voor uw medewerkers en collega’s zijn SaaS diensten een ideale oplossing. Wilt u zeker weten dat u alles zo veilig mogelijk gebruikt? Onze security experts helpen u graag met het op orde brengen van uw SaaS-beveiliging.

Neem contact met ons op of bekijk onze producten en diensten.

2020: we zitten alweer op de helft van dit rumoerige jaar. Tijd om terug te kijken naar de afgelopen maanden vol opvallende cybersecurity gebeurtenissen. We hebben de – volgens ons – opvallendste cybersecurity ontwikkelingen en incidenten van het jaar op een rij gezet. En de rest van 2020? Daarover durven we een voorspelling over te doen in een volgend artikel.

Wat waren de opmerkelijkste cybersecurity gebeurtenissen van de eerste helft van 2020? De Covid-19 crisis heeft een opvallende invloed gehad op het cybercrime landschap. Maar laten we Januari 2020 zeker niet vergeten: we blikken eerst terug op de Critix-kwetsbaarheid die een grote impact heeft gehad op Nederland.

1. Critix-kwetsbaarheid: hoe thuiswerken (bijna) onmogelijk werd

Het staat bijna haaks op de situatie waar we nu halverwege 2020 in zitten, maar na 16 januari zaten kantoren extra vol omdat thuiswerken tijdelijk zo goed als onmogelijk was. Hoe dat kwam? Er was een belangrijke kwetsbaarheid in Critix ontdekt waarvan de exploit publiekelijk beschikbaar was gemaakt. Het NCSC adviseerde Critix-systemen tijdelijk uit te schakelen om misbruik te voorkomen. Die maatregel maakte dat veel medewerkers in Nederland niet meer op afstand konden werken. Dat resulteerde in “Critix-files” in het verkeer.

De maatregelen waren terecht, want er kwamen verschillende meldingen van Nederlandse organisaties die via deze kwetsbaarheid waren aangevallen. Critix slaagde er op 25 januari in patches beschikbaar te stellen voor alle versies die de kwetsbaarheid bevatten.

Terugkijkend valt te stellen dat de Critix-kwetsbaarheid veel invloed heeft gehad op het Nederlandse bedrijfsleven. Niet alleen de bedrijven bij wie vermoedelijk data was gelekt voelde de impact van deze kwetsbaarheid. Velen ondervonden de gevolgen van het wegvallen van remote werken. Genoeg organisaties die hogere eisen stellen aan cybersecurity na dit landelijke voorval.

2. Van werken op kantoor naar massaal thuiswerken

Slechts 2 maanden na het Critix-voorval, gingen files in rook op en werkte iedereen die de mogelijkheid had juist weer remote vanuit huis. Om de verspreiding van Covid-19 tegen te gaan, luidde het advies van overheid: werk thuis als dat kan. Bedrijven die misschien nog nooit na hadden gedacht over remote werken, werden nu gedwongen dit toch te faciliteren. Het opzetten van veilige verbindingen voor thuiswerken was een hot-item in cybersecurityland.

Daarnaast ging Nederland ook over op videobellen. Vooral in april kwamen een aantal aanbieders negatief in de media op het gebied van privacy.

3. Cyberaanvallen op vitale sectoren

Tijdens de pandemie werd het woord “vitale beroepen” een belangrijk begrip. Zo is de zorg één van deze vitale sectoren. Toch hadden veel cybercriminelen hier geen boodschap aan. Aanvallen op zorginstellingen zette aan het begin van deze crisis de toon. Een aantal ransomwarebendes gaf aan zich tijdelijk niet meer bezig te houden met de vitale sectoren, maar een volledige stop is er nooit geweest. Interpolis gaf zelfs aan een stijging te zien in het aantal ransomware-aanvallen op de zorg.

Het NCSC stipt aan dat de digitale verstoring van deze sectoren een grote bedreiging is voor Nederland. U kunt zich voorstellen wat de gevolgen zijn wanneer (toeleveranciers van) deze vitale sectoren hun werk niet meer kunnen doen tegen gevolge van een cyberaanval. Het is voor deze sectoren dan ook extra belangrijk goed te kijken naar hun cybersecurity. Zo is er al veel winst te behalen op het zorgvuldig instellen van de Office365 omgeving.

4. Corona-phishing

Ook nummer 4 gaat over de Covid-19 crisis: die is tenslotte de rode draad die door dit jaar loopt. De mediagulzigheid die deze crisis (zeker aan het begin) veroorzaakte, gaf cybercriminelen een interessante kans. Nep-Coronasites, Corona-phishingmails namens het RIVM en ga zo maar door: er werd gretig ingespeeld op de onvoorzichtigheid van de bange Nederlander. Op een malafide link was snel geklikt. Tenslotte wilden we allemaal graag op de hoogte blijven van de laatste ontwikkelingen. Lees hier meer hierover.

5. RIVM-lek

Tot slot verdient de lek in de RIVM Infectieradar nog een plek in deze lijst. Daarover maakte De Jonge de opvallende uitspraak dat een dergelijk lek ook in de toekomst niet te voorkomen is. Het roept niet alleen in de Tweede Kamer, maar ook bij ons veel vragen op. De Jonge: “Ik vrees dat dit soort menselijke fouten gemaakt zullen blijven worden. Ik kan er met extra beleidsmaatregelen echt niet voor zorgen dat dit niet meer gebeurt.” Hoeveel waarheid zit er in deze opmerking?

De Jonge legt terecht de verbinding tussen datalekken en menselijke fouten: niet de machine, maar de mens is de zwakste schakel op het gebied van cybersecurity. Maar om meteen te zeggen dat een tweede lek daardoor niet te voorkomen is? In de praktijk zien wij dat de juiste oplossingen de kans op een lek nihil maken.

En eerlijk? De Coronasite-lek waar we het nu over hebben, had al in een vroeg stadium ontdekt kunnen worden met een pentest. Die had alle kwetsbaarheden precies blootgelegd. En die kwetsbaarheden? Die bestonden misschien niet eens als er gebruik was gemaakt van een secure coding- en een RASP-oplossing die juist op menselijke fouten inspeelt.

2020: het jaar dat de wereld wakker schudt

Bovenstaande gebeurtenissen zijn maar een klein onderdeel van alles dat er zich in de wereld heeft afgespeeld. Wel is één ding duidelijk: de Corona-crisis werpt een interessant licht op onze digitale wereld. Want wat doen we als ons zorgsysteem omvalt ten gevolge van een cyberaanval? Hoe gaan we om met datalekken bij overheidsinstanties? De gebeurtenissen van 2020 maken deze kwesties urgenter dan ooit.

Het ene securityteam zweert bij Web Application Firewalls. Het andere team vraagt zich af WAFs de snelle veranderingen in het cybercrimelandschap wel bij kunnen houden. Is het einde van het WAF-tijdperk in zicht en moeten we massaal overstappen op RASP-oplossingen? Of is het juist raadzaam zowel een Web Application Firewall als Runtime Application Self-Protection in te zetten?

Wat is een Web Application Firewall (WAF)?

Een Web Application Firewall (WAF) is een beveiligingstool die specifiek bedoeld is voor web applicaties en services. Een WAF bevindt zich voor de webapplicatie en analyseert al het inkomende HTTP-verkeer. Lijkt verkeer op een aanval of bedreiging? Dan blokkeert een WAF deze automatisch. Een WAF kwalificeert interacties aan de hand van netwerk informatie. False positives en false negatives komen redelijk vaak voor bij een WAF.

n.v.d.r: dit artikel is geschreven in 2020. De WAF blijft in ontwikkeling en wordt dankzij Machine Learning steeds slimmer en accurater.

Wat is Runtime Application Self-Protection (RASP)?

Een RASP oplossing gebruikt runtime instrumentation. Dit houdt in dat het in de applicatie zit en van binnenuit bescherming biedt tegen aanvallen. Het detecteert en blokkeert bedreigingen vanuit de contextuele informatie die het uit de applicatie haalt. Dat betekent dat een RASP vaak niet alleen weet of een HTTP request een aanval bevat, maar ook ziet wat jouw applicatie met deze mogelijke kwaadwillende invoer doet. Doordat een RASP-oplossingen elke interactie binnen een context beoordeelt, is de kans op een false positive of false negative klein.

Hetzelfde doel, andere uitvoering

Een RASP en WAF zijn wat betreft doel gelijk aan elkaar. Beiden streven ze ernaar bedreigingen buiten een applicatie te houden. Het grootste verschil? Een RASP zit dus in de applicatie verwerkt, terwijl een WAF ervoor zit (als een soort schild).

WAF versus RASP

Hoe doen WAFs en RASPs het op het gebied van gebruiksgemak?

Een Web Application Firewall is vaak de eerste AppSec oplossing waar aan wordt gedacht en al jarenlang de betere opvolger van een traditionele webapplicatie Firewall geweest. Toch zijn WAF-frustraties ondertussen ook een welbekend fenomeen binnen security teams. Vraag een engineer naar zijn werk en gegarandeerd dat ‘ie begint over: 1. alle tijd die verloren raakt aan false positives en 2. de weken dat een WAF moet draaien in een testomgeving om de app te leren kennen.

Zoals we al eerder benoemden, heeft een RASP veel minder last van false positives. Dat scheelt in gebruik een hoop tijd. Ook is het draaien in een testomgeving om de applicatie te leren kennen bij een RASP niet nodig. Doordat een RASP dankzij de application runtime omgeving binnenin de applicatie zit, weet een RASP meteen wat wel en niet normaal is. RASP-technologie heeft het instellen van parameters en verder afstemming niet nodig om goed te functioneren.

Waartegen bieden ze bescherming?

In basis is een WAF in staat onder anderen kwetsbaarheden die kunnen leiden tot SQL injections, Cross-Site Scripting en Security Misconfriguration te voorkomen. Een RASP richt zich op precies hetzelfde als een WAF. En meer. Denk aan datalekken, method call failure, unhandled exception, etc.

Hoe veilig zijn de oplossingen?

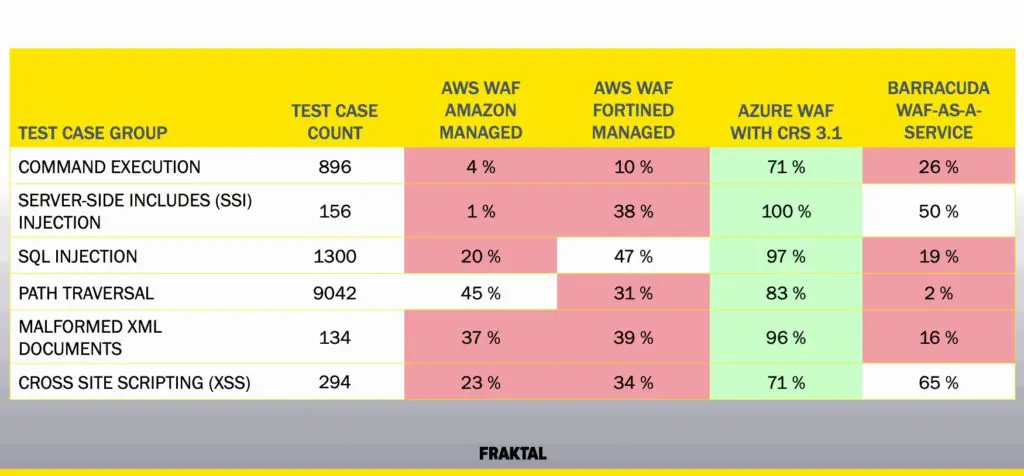

Recent is een behoorlijk interessant onderzoek gepubliceerd die de bescherming van verschillende WAF oplossingen naast elkaar legt. Wat blijkt? 3 van de 4 geteste WAFs presteerden dramatisch. Azure scoorde daarin tegen relatief hoog: vooral op het gebied van SSI Injections:

Hoe zit dat bij een RASP? Voor RASP-technologie is nog geen benchmark uitgevoerd zoals voor WAFs. Toch valt te stellen dat in de praktijk een RASP veelal accurater werkt. RASP-technologie monitort de applicatie continu van binnenuit en weet daardoor – zoals we eerder benoemden – alles binnen de context te beoordelen. Daarbij heeft het ook de nodige rechten om in actie te komen wanneer er bepaalde “security conditions” bereikt zijn.

Over-blocking WAFs en het doorlaten van aanvallen

Ook goed om te weten: WAFs staan bekend om te over-blocken. Terwijl ze onschuldig verkeer blokkeren, laten ze aanvallen soms juist wel weer door. Security teams zijn dan ook continu bezig met het managen van false positives en false negatives. Hoe dat kan? In basis weet Web Application Firewall bar weinig over de applicatie die hij probeert te beschermen.

Een WAF werkt namelijk nooit zonder goede afstemming. Dat draaien in een testomgeving is dus essentieel om een WAF veilig te laten werken. Als dat niet het geval is, blokkeert een WAF alles wat ook maar een klein beetje verdacht lijkt. Om de veiligheid te waarborgen, is het belangrijk dit afstemmen in een testomgeving regelmatig plaats te laten vinden.

Hoe een RASP over-blocking voorkomt

Bij RASPs zit vaak nog een stap tussen het signaleren van activiteit en het daadwerkelijk blokkeren ervan. Een RASP kijkt namelijk eerst naar de code van de applicatie. Is de code niet kwetsbaar? Dan is de gesignaleerde verdachte activiteit ook geen bedreiging en is een alarm niet nodig. Tenslotte is de app in dit geval niet kwetsbaar: de code biedt voldoende bescherming.

Het fijne is dat dit allemaal real-time gebeurt, zonder dat tussentijdse afstemming niet nodig is. Een RASP heeft alle context die nodig is om zuivere beslissingen te nemen hierin.

Wat heeft een moderne applicatie nodig?

Het kan lijken alsof we alles behalve nog enthousiast zijn over WAFs. En eerlijk? Ja, die liefde is ook een beetje bekoeld. Maar dat komt vooral door de context waarin we Web Application Firewall bekijken. Het is namelijk lang een goede oplossing geweest, zeker toen webapplicaties nog wat simpeler in elkaar zaten. Maar dat oplossingen in het verleden effectief waren, wil niet zeggen dat ze ook naadloos aansluiten op onze huidige software.

Ja, een WAF kijkt enkel naar HTTP verkeer en is daardoor te koppelen aan elke webapplicatie, in tegenstelling tot een RASP die niet direct op elke applicatie past. Simpelweg doordat het de taal en framework waarin een applicatie is geprogrammeerd moet ondersteunen. Maar is een RASP eenmaal geïntegreerd? Dan bent u verzekerd van een secure en krachtige oplossing!

Moderne software vraagt tenslotte om een moderne aanpak en daar sluiten RASP-oplossingen op dit moment het beste bij aan. Het is amper bij te houden hoeveel code er tegenwoordig wordt geproduceerd voor applicaties. De beveiliging ervan is net zo moeilijk bij te houden. RASP-oplossingen zoals Contrast Security zijn dankzij de integratie in de applicatie in staat ook secure coding advies te geven.

Op die manier heb je (zoals bij een WAF) niet een schild van buitenaf, maar is de applicatie op een nog dieper niveau beschermd.

Moeten we meteen overstappen op RASP?

Wanneer we écht diep op de stof in gaan, valt te concluderen dat een WAF en een RASP samen een winning team zijn. In dit geval is beiden altijd beter dan één van de twee. Helaas hebben maar weinig organisaties de luxe om twee oplossingen die hetzelfde doel hebben te implementeren. In dat geval is wat ons betreft is Runtime Application Self-Protection een beter alternatief dan de traditionele WAF.

Dus merkt u dat u tegen WAF-problemen aan loopt? Onderzoek dan zeker of een RASP-oplossing niet een beter alternatief is. Neem zeker contact met ons op om samen de afweging te maken.

Een security tool die real-time helpt bij het programmeren: hoe ziet dat er in de praktijk uit? Levert Contrast Security wat het belooft? Bespaart het echt zoveel tijd? In dit artikel gaan we dieper in op de workflow van de Contrast Security tool.

Wat is Contrast Security?

Voor wie Contrast Security nog niet kent: het is tooling die DevOps real-time bij staat in het ontwikkelen van veilige (web)applicaties. Naast functionaliteit en uiterlijk is veiligheid ontzettend belangrijk, tenslotte. Stiekem streeft iedereen naar het ontwikkelen van de ultieme – dus ook veilige – applicatie. (En anders krijg je dat wel opgelegd door een security manager)

In de praktijk is security alleen een “afterthought”. Iets wat pas na het bouwen van een functionele en mooie applicatie wordt bekeken. Dat is vaak een domper, want het visuele en praktische eindresultaat staat er al. Daarbij is het vaak ook nog een extra tijdrovende klus om achteraf alle kwetsbaarheden uit de applicatie te vissen. Om nog maar te zwijgen over de impact die het soms op het ontwerp heeft.

Contrast Security belooft dat het tackelen van kwetsbaarheden dankzij hun tool al op een natuurlijke manier tijdens het ontwikkelproces plaats kan vinden. Sterker nog: door niet meer achteraf op zoek te gaan naar kwetsbaarheden, winnen developers volgens Contrast Security 85% van hun tijd terug.

Voor en door developers

Hoe maakt Contrast Security deze belofte waar? Er komen vaker tools op de markt die bergen goud beloven, maar uiteindelijk een fractie leveren. In het geval van Contrast Security levert het echt wat het belooft. Dat is allemaal te danken aan Jeff Williams, Co-Author van de OWASP Top 10. Hij is als developer namelijk de medeoprichter van Contrast Security.

Jeff Williams en zijn team weten precies waar de knelpunten liggen op het gebied van Appsec in het ontwikkelproces. Met die wetenschap zijn zij de tool gaan maken. De tool moest betrouwbaar én functioneel zijn, passend in de gemiddelde ontwikkelstraat. Daar horen tijdrovende scans bijvoorbeeld niet in thuis.

Instrumentatie: Contrast Security zit IN de applicatie

In tegenstelling tot andere tools op de markt, zit Contrast Security in de applicatie. Doordat het van binnenuit werkt, zijn die tijdrovende scans dus niet meer nodig. Informatie over de meest actuele kwetsbaarheden zijn direct real-time zichtbaar.

Lees binnenkort ons artikel waarin we dieper in gaan op instrumentatie.

Daardoor zeer weinig false positives: 97% accurate gegevens

Het dashboard geeft in één oogopslag inzicht in de meest recente kwetsbaarheden. Hoeveel kwetsbaarheden zitten er in de applicatie? Hoe kritisch zijn ze? Hoe oud? En wat is de mogelijke impact? Contrast Security staat vol waardevolle informatie die voor 97% accuraat is. Doordat de tool van binnenuit werkt, komen vervelende false positives veel minder vaak voor dan bij andere tools (die van buitenaf scannen).

Hoe kan het dat Contrast Security real-time resultaten levert?

Contrast Security kijkt naar legitiem gebruik van de applicatie. Tijdens het testen van een applicatie komen de kwetsbaarheden real-time naar voren in de software. Het mooie is dat manueel testen van code al in de gemiddelde workflow zit: tenslotte is code controleren op functionaliteit een onmisbaar onderdeel van het ontwikkelproces. Dat betekent dat je niets anders dan normaal hoeft te doen om Contrast Security te laten werken. Functioneel checken van code doet men toch al. Dankzij de tool krijg je er automatisch informatie over security bij.

<youtube video: https://youtu.be/XiLc8piqJQY>

Een natuurlijke workflow met Contrast Security

Heb je Contrast geconfigureerd? Dan ziet een workflow met Contrast Security er vaak als volgt uit:

- Je hoeft Contrast Security niet van te voren aan te zetten.

- Je programmeert een applicatie zoals je dat gewend bent. Tussendoor check je de nieuwe functionaliteit in een gebouwde versie van de applicatie in de browser. Contrast analyseert het gebruik van de gebouwde applicatie en zet dit om in informatie over kwetsbaarheden.

- Is er een belangrijke kwetsbaarheid ontdekt door Contrast Security? Dan krijg je direct een bericht hierover. Zo hoef je niet achteraf je code door te spitten, maar kan je er direct mee aan de slag.

- Contrast weergeeft per kwetsbaarheid uit wat het risico is. In een simpele how-to legt de tool uit wat de juiste fix is. Deze uitleg is altijd relevant en afgestemd op je voertaal. Alle guidance die je nodig hebt, zonder cryptische uitleg waar niemand iets van snapt.

- Aan de hand van de how-to fix je direct de kwetsbaarheid. Is de fix goed geïmplementeerd? Dan geeft Contrast dit aan. Vervolgens ga je verder met programmeren tot er weer een nieuwe kwetsbaarheid omhoog komt.

- Achteraf bekijk je in het dashboard of er nog actuele kwetsbaarheden zijn. Heb je tijd? Dan verhelp je deze ook direct aan de hand van de how-to.

Doordat je tijdens de functionele ontwikkeling van de applicatie al bezig bent met security, hoef je achteraf niet meer alles na te lopen. De grootste tijdswinst? Die zit in het feit dat je nergens meer naar op zoek hoeft en ook nooit meer achteraf het ontwerp van een applicatie hoeft aan te passen. Dankzij Contrast weet je precies welk stukje code problemen oplevert en hoe je het snel verhelpt.

Verander zelf een secure coding expert

Daarnaast zien we in de praktijk dat veel developers automatisch beter worden in secure coding. Door steeds in de tool te zien wat de risico’s van een kwetsbaarheid zijn en hoe je deze verhelpt, leer je onbewust kwetsbaarheden veel sneller zelf te herkennen. Uiteindelijk gaat het schrijven veilige code steeds meer vanzelf.

Snel een functionele, mooie én veilige (web)applicatie

Al met al maakt Contrast Security het ontwikkelen van een veilige applicatie veel minder tijdrovend. De domper dat je je nog moet storten op security nadat de applicatie eigenlijk al volledig functioneel is, is niet meer aan de orde. Is de applicatie af? Dan is hij functioneel, mooi én veilig.

Elke seconde telt bij een cyberaanval, lek of een ander digitaal noodgeval. Snel handelen is dan een noodzaak. Om cyberslachtoffers zo snel mogelijk aan de bel te laten trekken, heeft IP4Sure het Cyberlab noodnummer in leven geroepen om de drempel tot hulp te verlagen.

Hulp bij acute problemen

Het Cyberlab team van IP4Sure is gespecialiseerd in het veilig terughalen van data, het verkleinen van (financiële) schade door een cyberaanval en het opsporen van de daders. Cyberlab richt zich op alle facetten van cybercrime: zowel externe als interne dreigingen. Ook is het noodnummer bedoeld voor andere acute cybersecurityproblemen.

> Bel of app naar 040-2095020 voor directe hulp.

Of u nu voor een kleine situatie appt of voor een cybercatastrofe belt: de cybersecurity specialisten van IP4Sure helpen u de gevolgen zo klein mogelijk te houden.

Het noodnummer is nieuw, Cyberlab niet

Cyberlab is al eerder opgericht om organisaties extra te weren tegen de toenemende en complexere cyberdreigingen van tegenwoordig. Tenslotte blijven cybercriminelen inventief. Ze komen steeds met nieuwe manieren om slachtoffers te maken. Over het algemeen nemen organisaties maatregelen om deze aanvallen succesvol te voorkomen. Helaas zijn niet alle bedrijven hierop berekend.

Het Cyberlab noodnummer is om die reden voor iedereen die te maken krijgt met cybercrime toegankelijk. Ook organisaties die nog geen klant zijn bij IP4Sure kunnen rekenen op hulp. Nadat de aanval is veredeld, ondersteunen we met preventieve maatregelingen om een herhaling te voorkomen.

Hoe gaat Cyberlab te werk?

Belt u naar het noodnummer? Dan inventariseren we wat er aan de hand is en overleggen we met u in hoeverre wij tot actie mogen overgaan. Over het algemeen gaan we als volgt te werk:

1. Schade tot een minimum beperken

Tijd is vaak de grootste vijand bij een cyberaanval. Zeker in het geval van ransomware is het belangrijk meteen in actie te komen om te voorkomen dat het hele netwerk wordt aangetast. Stap 1 is daarom altijd het stabiliseren van de situatie. Dankzij onze actuele kennis van bedreigingen weten we snel genoeg te handelen om de schade tot een minimum te beperken. Denk aan het terughalen van versleutelde data.

2. Onderzoek naar de aard van de aanval

Is de situatie stabiel? Dan gaan de cyberlabexperts op onderzoek uit. Want hoe heeft dit kunnen gebeuren? Toegang tot een cloud-based log kan hierbij erg helpen, want op die manier is precies te zien wat er is gebeurd. Heeft een medewerker geklikt op een malafide link? Was er een lek waar een hacker misbruik van heeft gemaakt? Of is de bedreiging binnen gekomen in de bijlage van een mail? We gaan op zoek naar de bron om met deze kennis herhaling te voorkomen.

3. Bewijsmateriaal verzamelen

Achter een ransomware aanval, internetoplichting, chantage of een DDoSaanval zit altijd een dader. Wij gaan er niet mee akkoord dat ze ermee weg komen, dus we verzamelen zoveel mogelijk bewijsmateriaal. Niet alleen met als doel te achterhalen waar de aanval vandaan kwam, maar ook om de politie te helpen bendes op te sporen. Alle aangiftes van bedrijven bij elkaar maken de kans veel groter dat de politie de daders daadwerkelijk pakt.

Daarnaast helpt de verzameling van bewijsmateriaal ook met het herkennen van nieuwe vormen van cybercriminaliteit. Dat geeft de mogelijkheden betere bescherming te ontwikkelen.

Goed om te weten: verzekeringsmaatschappijen vragen altijd om een kopie van uw aangifte wanneer u een schadevergoeding aanvraagt.

4. Helpen met voorkomen

Is de rust enigszins wedergekeerd? Dan geven we vrijblijvend advies over hoe u een aanval in de toekomst zoveel mogelijk voorkomt. Tenslotte is herhaling het laatste wat u wilt. Een cyberaanval kan met een beetje pech flink wat bedrijfsschade opleveren.

Noteer het noodnummer

Natuurlijk hopen we dat u geen slachtoffer wordt van cybercrime. Maar sla voor de zekerheid het noodnummer (040-2095020) op in de contacten van uw smartphone. Dan ligt de snelle hulp in ieder geval binnen handbereik!

Pentest tools sporen kwetsbaarheden in een website, applicatie, netwerk of systeem op. Hoe? Een pentest tool “valt” uw systeem aan. Naderhand krijgt u een overzicht van de gedetecteerde problemen. Zo bent u in vogelvlucht op de hoogte van potentiële gevaren en weet u welke lekken u moet dichten.

Zelf pentest tools gebruiken

Een pentest is onmisbaar wanneer u streeft naar een waterdicht systeem of platform. Maar is het zelf inzetten van pentest tools de beste manier om achter kwetsbaarheden te komen? Het gebruik van een pentest tool kan klinken als een interessante snelle oplossing. Toch zijn er 5 zaken waar we u adviseren rekening mee te houden.

1. Is de pentest tool up-to-date?

Wanneer u een pentest laat uitvoeren, wilt u – als het goed is – er zeker van zijn dat het eindrapport betrouwbaar is. De wereld van de cybersecurity verandert snel, dus het is enorm belangrijk dat zo’n tool volledig up-to-date is wanneer u deze gebruikt.

2. Houdt de tool rekening met uw sector-specifieke kwetsbaarheden?

Toch garandeert een up-to-date pentest tool niet dat u optimale resultaten krijgt. Elke organisatie loopt weer andere gevaren. Een algemene penetratietest kan oppervlakkig inzicht geven in de stand van zaken. Toch legt een ethische hacker met een sector-specifieke scope vaak veel urgentere kwetsbaarheden bloot.

3. Pentest tools kunnen niet denken als een hacker

Hackers zijn zodanig vindingrijk, dat het maar de vraag is of een pentest tool tot de kern komt. De beste ethische hackers durven te denken als een hacker. Zij gaan onder anderen met logisch redeneren op zoek naar de meest uiteenlopende manieren om binnen te komen. Of een pentest tool dat op zichzelf kan, is te betwijfelen.

4. False negatives & false positives

Bij het inzetten van een pentest tool is het belangrijk dat een expert altijd kijkt naar de resultaten. Waarom? Bij pentest tools ligt het risico van false negatives en false positives op de loer: de mogelijkheid dat een tool kwetsbaarheden niet herkent of juist kwetsbaarheden die niet bestaan detecteert.

5. Pas op voor ransomware

Helaas komt het vrij vaak voor dat mensen en organisaties die zich willen weren tegen cybercriminelen, alsnog ransomware binnen halen via gratis cybersecurity-tools. Is een pentest tool gratis? Zet dan altijd voor de zekerheid vraagtekens bij de intentie van de ontwikkelaars. Daarbij is het ook te betwijfelen dat gratis versies van pentest tools volledige resultaten geven.

Pentest tools: handig, maar gebruik ze liever niet zelf en laat het aan een expert over!

Liever een goed betrouwbare penetratietest?

Laat in dat geval een ervaren ethisch hacker pentesten, dan bent u altijd zeker van de beste resultaten. Zeker wanneer uw organisatie te maken heeft met kwetsbare data of om een andere reden absoluut geen risico op een aanval mag lopen.

Een ethisch hacker gebruikt zelf de meest betrouwbare tools en kijkt daarnaast nog veel verder dan de uitkomsten van de tools. De ethisch hacker voert daar bovenop zelf aanvallen uit en maakt een risico-inventarisatie die naadloos aansluit op de behoeften van uw organisatie. Lees hier meer over samenwerken met een pentest bedrijf.

Experts leveren een bruikbare rapportage en helpen bij kwetsbaarheden

Daarnaast hebt u ook het voordeel dat u één aanspreekpunt hebt. Het team van IP4Sure zorgt voor een rapportage die helder en bruikbaar is. En is er toch iets niet duidelijk? Of is er hulp nodig bij het verhelpen van bepaalde kwetsbaarheden die boven water zijn gekomen? Dan staan we altijd voor u klaar om u te helpen of het volledig voor u op te lossen.

Lees in dit artikel meer over pentesten.

Advies over cybersecurity nodig?

Bel of mail gerust voor een vrijblijvende afspraak, zodat we samen kunnen kijken hoe uw bedrijf veilig verder kan online.

Hoe zijn de back-ups binnen uw bedrijf geregeld? Waarschijnlijk hoort u het vaker: het maken van back-ups is een belangrijk onderdeel van cybersecurity. Het geeft organisaties de mogelijkheid te ontkomen aan gijzelsoftware. Is bepaalde data encrypted? Met goede back-ups is het betalen van losgeld vaak niet nodig.

Cybercriminelen weten dit helaas. Sommigen spelen daarop in door bedrijven de kans hun back-ups in te zetten bij een aanval te ontnemen. Dit lijkt steeds vaker te gebeuren. In dit artikel vertellen we hoe ze dat doen en waar u op moet letten.

Ransomware die back-ups binnenkruipt

U bent ongetwijfeld al bekend met het fenomeen ransomware: het is een vorm van malware dat data blokkeert. Ransomwarebendes zetten deze malware in om losgeld af te troggelen. Om te voorkomen dat bedrijven back-ups inzetten om hun data terug te krijgen, infecteren ze deze met ransomware voordat ze de rest encrypten.

Hoe tast ransomware back-ups aan?

Ransomware komt op veel manieren binnen. Denk aan malafide linkjes, bijlagen van bepaald e-mails, drive-by downloads via verouderde webbrowsers en noem het maar op. Is het systeem geïnfecteerd met ransomware? Dan verspreidt het zich altijd via het interne netwerk. Sommige vormen van ransomware zijn tegenwoordig zo gemaakt, dat ze eerst zo snel mogelijk op de back-ups af gaan.

Ook ransomware die niet op deze manier is ingericht, kan back-ups laten verdwijnen. Dit gebeurt wederom via het interne netwerk. Vaak automatiseren bedrijven het maken van back-ups en slaan ze deze vervolgens op een NAS, File Share of een andere server op. Omdat de meeste ransomware razendsnel de hele infrastructuur weet te infecteren, raken deze opgeslagen back-ups ook encrypted.

Een solide back-up strategie

Het is hoe dan ook een goed idee uw back-ups te beschermen en veilig op te slaan. Zelfs wanneer u de boel behoorlijk dicht hebt getimmerd, bent u op uw veiligst als álles in orde is. Dat geeft net wat meer rust. Hoe u het beschermen van uw back-ups aanpakt? Hieronder wat praktische tips:

1. Zorg voor netwerksegmentatie

Vertraag de interne verspreiding van ransomware door virtuele groepen aan te maken binnen het computernetwerk en deze onderling te beveiligen met Firewall. Zo voorkomt u dat alle computers met elkaar in verbinding staan, mocht er een ransomware aanval plaatsvinden. Zie het als digitale sluizen.

2. Gebruik andere log-in gegevens voor back-ups

Veel administrators vinden het handig om overal dezelfde log-in gegevens voor te gebruiken. Denk aan toegang tot servers, maar ook toegang tot de back-ups. In het geval van een infectie, zorgt dit ervoor dat de ransomware zich eenvoudig kan verspreiden en ook de back-ups encrypt. Gebruik voor alles een ander wachtwoord dus.

3. Sla back-ups ook offline op

Back-ups die niet in verbinding staan met een netwerk zijn ook een goede manier om iets achter de hand te hebben bij een aanval. Denk aan een externe harde schijf als opslaglocatie. Belangrijk is wel dat de back-up versleuteld is (met een door u beheerde sleutel) en dat deze harde schijf goede fysieke bewaking krijgt. Leg hem bijvoorbeeld in een brandveilige kluis om te voorkomen dat iemand met slechte bedoelingen hem mee kan nemen.

Hou ransomware hoe dan ook op afstand

Een back-up achter de hand hebben kan een redding zijn bij een ransomware aanval. Toch, als het erop aan komt, wilt u niet in een situatie zitten dat deze back-ups van pas komen. Hou om te beginnen uw besturingssystemen en software up-to-date en herinner medewerkers eraan niet zomaar elk linkje of bestandje te openen.

Toch liever meer controle op ransomware preventie?

Tegenwoordig zijn er gelukkig verschillende producten op de markt die de kans op ransomware verkleinen. Denk aan een geavanceerde anti-spam oplossing (met bijvoorbeeld extractie en emulatie technieken) die alle gebruikers beschermt tegen potentieel gevaarlijke e-mails. Ook zijn er tools die browsen een stuk veiliger maken. Meer informatie hierover? We adviseren u graag!

Repareer technische kwetsbaarheden om uw (back-up)data te beschermen

Helaas zijn deze tools niet alles. Niet-opgespoorde kwetsbaarheden in systemen zijn voor hackers net zo goed interessant om te misbruiken. Voor hen is het op deze manier injecteren van ransomware kinderspel. Zorg er daarom voor dat er zo min (of nog liever: geen) kwetsbaarheden in systemen zitten. Een goede manier om dit te bewerkstelligen is met een vulnerability management oplossing.

Voorkom kwetsbaarheden met een pentest

Testen hoe het er bij uw bedrijf nu voor staat? Met een uitgebreide penetratietest legt IP4Sure alle kwetsbaarheden bloot. In een rapport delen wij al onze bevindingen en geven we u handvatten om deze kwetsbaarheden te verhelpen. Lees hier meer over penetratietesten.

Blijf veilig met uw bedrijf

Neem cybersecurity serieus, ook wanneer u nog niet aan den lijve hebt ondervonden hoe verschrikkelijk een ransomware aanval is. Zeker in dit digitale tijdperk is cybersecurity geen extra, maar een basis.

Waarom moet u juist nu extra goed uitkijken voor phishing? En hoe voorkomt u dat u zelf slachtoffer wordt? In dit artikel leggen we alles uit en vertellen we meer over hoe u zich het beste beschermt.

Oke, waarschijnlijk staan cybercriminelen niet te springen zelf het Corona-virus op te lopen, maar op de onrust in de wereld spelen ze gretig in. Phishing-mails vliegen potentiële slachtoffers om de oren en mensen krijgen zelfs telefoontjes met de vraag of ze willen doneren aan fondsen. Een gulle donatie van 25 euro kan al snel oplopen tot duizenden euro’s wanneer een cybercrimineel de ontvanger blijkt.

Wat is phishing precies?

Phishing is een vorm van internetfraude waarbij nep-mails, websites en whatsapp berichten slachtoffers naar officieel uitziende websites lokken. Als ze op deze sites hun (inlog) gegevens achterlaten, een betaling doen of iets (ransomware) downloaden, hebben cybercriminelen hun doel bereikt.

Waarom slaan cybercriminelen juist nu extra toe?

Inmiddels zijn we als samenleving door schade en schande bekend geraakt met het fenomeen phishing. Veel internetgebruikers weten nep-mails of foute links gelukkig te herkennen (hierover later meer). In tijden van angst, zijn we hier echter veel minder alert op. Zeker nu hebben we een continue honger naar informatie over Covid-19.

Iedereen klikt op alles dat met Corona, gezondheid of de economische gevolgen van deze pandemie te maken heeft. Ziet iets er ook maar een beetje betrouwbaar uit en heeft het een prikkelende of zorgwekkende titel? Dan willen we direct verder lezen en weten waar we aan toe zijn.

Phishing werkt het beste bij heftige emoties

Het is goed om te weten dat phishers bijna altijd inspelen op heftige emoties. In het geval van de Corona-pandemie gaat het om angst en onwetendheid waardoor we snel en gedachteloos op links klikken. Maar cybercriminelen spelen ook in op intens geluk. Denk aan de zogenaamde grote geldprijzen of cadeaubonnen die te winnen zijn in een phishingmail. Slachtoffers raken zo blij en gretig dat ze direct klikken.

Mail van het RIVM

Omdat mails heel direct zijn, leveren die cybercriminelen vaak het meeste op. Hang daar een betrouwbare partij als het RIVM aan vast met een update over het virus en de ideale phishingmail is geboren. Inmiddels gaat er al een mail als deze rond. De bijlage bevat gevaarlijke malware .

Dit is slechts één voorbeeld uit een zee aan phishingmails en fakenews artikelen die mensen verleiden hun gegevens achter te laten. Sommige criminelen gaan zelfs zo ver, dat ze namens het RIVM bellen om achter bankgegevens te komen. Ook zijn er phishers die nep-links naar zogenaamde intranets voor thuiswerkers versturen.

Wat kunt u er zelf tegen doen?

Om zelf niet in de “coronaphishing”-val te trappen, doet u er goed aan enkel zelf de website van het RIVM te bezoeken voor informatie. Klik niet zomaar op links, maar typ gewoon handmatig www.rivm.nl in. Het RIVM houdt u elke dag op de hoogte van de ontwikkelingen rondom het virus en is op dit moment voor Nederlanders de meest betrouwbare bron.

Zo herkent u een phishing-mail

Er zijn een aantal manieren om een phishing-mail te ontmaskeren:

1. Kijk eerst altijd naar de afzender. Is dit niet het RIVM of de Rijksoverheid? Of is het een variatie op hun officiële mailadres? Dan is het hoogstwaarschijnlijk een phishingmail. Op de website van RIVM staat bijvoorbeeld dat info@rivm.nl het huidige e-mailadres is. Het is af te raden elke variatie op dit domein te vertrouwen. Pas ook op voor subdomeinen.

2. Controleer de opmaak van de mail. Sommige phishers vallen door de mand door te weinig aandacht te besteden aan de opmaak van de mail. Ontbreekt de huisstijl van de organisatie waar ze vanuit mailen? Of staan er (grove) spelfouten in de mail? Dan mag u ervan uit gaan dat het phishing betreft.

3. Staat er een link in de mail? Controleer dan eerst de bestemming van deze link door met uw muis eroverheen te bewegen zonder erop te klikken. Ziet u dat het echte adres van de link anders is dan waar deze volgens de mail naartoe zou moeten leiden? Klik er dan niet op.

4. Hebt u toch op de link geklikt? Controleer dan de opmaak van de bestemmingswebsite. Vaak komt deze niet goed overeen met de echte website van de organisatie.

Achter elk linkje kan gevaar schuilen

Een einde van deze pandemie, betekent niet het einde van phishing. Het is belangrijk altijd alert te blijven wanneer u een mail krijgt of op een onbekende link wil klikken. Ga ervan uit dat achter elke link gevaar kan schuilen. IP4Sure biedt meerdere mogelijkheden om uw organisatie weerbaar te maken tegen deze vorm van cybercrime. Lees hier meer.