Cybersecurity staat tegenwoordig (bijna) overal op de agenda. De risico’s zijn bekend, aanvallen nemen toe en aanvallers worden steeds slimmer. Securityplannen zijn daarbij broodnodig. Ze bieden structuur, consistentie en een doordachte aanpak.

Maar plannen alleen stoppen geen cyberaanval. Effectieve cybersecurity vraagt om een combinatie van kennis, strategie én actie. Wat gebeurt er als die balans zoek is?

In onze ogen maakt het op orde hebben van die balans het verschil. Klanten mogen daar dagelijks op rekenen.

Hoe zorgt u voor doeltreffend evenwicht?

Actie, strategie & balans

Jasper stormt het schaaktoernooi binnen en schuift zijn stukken zonder nadenken. Drie zetten later ligt hij eruit. Hij had een actie van zijn tegenspeler over het hoofd gezien.

En Eva? Die staart te lang. Ze weegt elke zet, maar verplaatst geen enkel schaakstuk. Tijd voorbij, spel verloren.

En dan is er Thomas: die beweegt snel, maar met een plan. Hij overziet wat er gebeurt, en op het juiste moment slaat hij toe. Precies op de juiste plekken.

Niet alleen bij een schaakpartij, maar ook In de cybersecurity zijn we het meest succesvol met dat laatste. Maar wat gebeurt er in de cybersecurity als we ons te erg focussen op de aanpak van Jasper of Eva?

Laten we eens kijken naar deze twee uitersten:

De val van te veel strategie en te weinig actie

Cybersecurityplannen kunnen er in overvloed zijn. Audits, richtlijnen, dreigingsmodellen, risicoanalyses, en nog veel meer. Strategie is belangrijk. Maar teveel strategie? Dat is een valkuil. Plannen stapelen zich op. Maar wie neemt écht eigenaarschap?

De reden waarom de implementatie niet altijd succesvol is, ligt niet per se in de kwaliteit van de plannen zelf. De psychologie van de mens is van invloed. En wel om deze twee redenen:

1. Een (onterecht) gevoel van voldoening

Een perfect document vol risicoanalyses en protocollen, toegespitst op uw bedrijf. Een plan waar geen gat in te slaan is. Het klopt. Alles staat er. De strategie is uitgedacht.

Het kan zo’n gevoel van voldoening geven dat we als mens geneigd zijn niet meer door te pakken.

Dit fenomeen heet de Intention-Action Gap. Het brein verwart intentie met prestatie. Door een doel uit te spreken, ervaren we onbewust een gevoel van trots. Dit activeert het beloningssysteem, alsof het werk al gedaan is. Gevolg? We verliezen de urgentie om daadwerkelijk actie te ondernemen.

2. Strategie en structuur kunnen verlammend werken

Geen enkele digitale infrastructuur is perfect. Wat als uit een cybersecurityonderzoek of plan komt dat er héél veel verbeterpunten zijn? Een nachtmerrie van elke perfectionist.

Het brein haat onzekerheid. En strategie brengt dat pijnlijk aan het licht. Analysis Paralysis treedt in: te veel opties, te veel risico’s, te veel mogelijke fouten. Het gevolg? Besluiteloosheid. Hoe groter het probleem lijkt, hoe kleiner de kans dat iemand de eerste stap zet.

Maar er speelt nog iets diepers: Loss Aversion. De angst om iets verkeerd te doen is psychologisch krachtiger dan de motivatie om iets goed te doen. Hoe strakker de structuur, hoe strenger het gevoel dat alles in één keer perfect moet. En perfectie? Dat is de vijand van vooruitgang.

Gevolgen van te weinig actie

Te lange planningsfases: In plaats van snel actie te ondernemen, worden plannen eindeloos geoptimaliseerd, wat kan leiden tot besluiteloosheid en vertraging.

Verlies van urgentie: Cyberdreigingen ontwikkelen zich snel, maar als er te lang wordt nagedacht, blijft de organisatie kwetsbaar en kan een aanval plaatsvinden voordat maatregelen worden geïmplementeerd.

Overweldigende complexiteit: Er wordt gestreefd naar een ‘perfecte’ aanpak, waardoor kleine, haalbare stappen niet worden gezet en de implementatie in de praktijk vastloopt.

Hoge kosten: Door de vertraging en inefficiëntie stijgen de kosten, omdat securityteams tijd besteden aan eindeloze analyses zonder tastbare vooruitgang.

De val van te veel actie en te weinig strategie

Soms slaat de balans door naar de andere kant: veel doen en amper nadenken. Er móét iets gebeuren, dus er wordt gehandeld. Snel. Instinctief.

Het voelt daadkrachtig, maar in werkelijkheid zaait het chaos. En schiet deze ongecoördineerde aanpak vaak zijn doel voorbij. In het ergste geval plakken er dure pleisters op plekken waar ze niet eens nodig waren. De echte wonden? Die zijn vergeten. Geen veiligheid.

Waarom dit gebeurt? Ook hier weer een aantal punten op een rijtje:

1. Blind vertrouwen in tools

Nieuwe software wordt halsoverkop geïnstalleerd. Meer technologie lijkt gelijk te staan aan meer beveiliging. Dit is “technological solutionism”: de illusie dat een probleem verdwijnt als je er een tool op loslaat. Maar zonder strategie wordt het systeem juist een onoverzichtelijke wirwar.

2. Cybersecurity voelt als een last

Het wordt gezien als ingewikkeld en tijdrovend. Dit leidt tot “cognitive miserliness”: de neiging om lastige kwesties zo snel mogelijk af te handelen met minimale mentale inspanning. Dus wordt er iets geregeld, liefst zo snel en simpel mogelijk, om ervan af te zijn. Maar haastige keuzes lossen het probleem niet op. Ze verplaatsen het.

3. Paniekreacties op incidenten

Na een aanval schieten teams direct in de actiemodus. Dit is de “fight-or-flight”-reactie: onder stress grijpt het brein naar directe actie, zonder ruimte voor strategie. Maatregelen worden overhaast genomen, vaak zonder inzicht in de gevolgen. De drang om iets te doen overschaduwt de vraag of het ook werkt.

De gevolgen: een vals gevoel van controle

Actie zonder richting voelt productief, maar creëert complexiteit. Systemen worden onoverzichtelijk, medewerkers raken gefrustreerd en echte kwetsbaarheden blijven onopgelost.

Geen Jasper, geen Eva, maar Thomas

Hoe wordt u een Thomas? De oplossing ligt in een pragmatische aanpak: korte lijnen, duidelijke verantwoordelijkheden, flexibele aanpassingen en voortdurende integratie. Geen ellenlange plannen die in een la belanden. Geen overhaaste acties zonder samenhang. Wat nodig is, is directe vertaling van inzicht naar actie.

Samenwerken met een partner die meedenkt én meedoet

Een betrouwbare securitypartner doet meer dan adviseren. Die ziet risico’s én pakt ze meteen aan. Geen losse adviezen, maar concrete stappen. Geen theoretische modellen, maar realistische oplossingen.

Wat maakt zo’n samenwerking onmisbaar?

Inzicht wordt direct actie: Nieuwe dreigingen? Die vertalen we meteen naar concrete maatregelen. Geen lange planningsfases, maar directe beveiliging.

Balans tussen strategie en uitvoering: Plannen stapelen zich niet op. We zorgen voor focus. Strategie én implementatie, tegelijk.

Snelle toegang tot specialistische kennis: Dreigingen veranderen dagelijks. Wij brengen de laatste inzichten direct in de praktijk. Geen vertraging, geen achterstand.

Versnelling van implementatie: Cybercriminelen wachten niet. Wij ook niet. We zorgen dat maatregelen snel en effectief worden doorgevoerd.

Continuïteit en verbetering: Security is geen eenmalig project. We blijven betrokken. Evalueren. Aanscherpen. Altijd een stap voor op dreigingen.

Niet afwachten. Niet overhaasten.

De juiste actie, op het juiste moment. Dat is de sleutel tot échte cybersecurity. Benieuwd hoe een proactieve securitypartner uw organisatie veiliger kan maken? Of heeft u andere vragen over cybersecurity? Neem vrijblijvend contact met ons op.

Er is zoveel informatie vrij verkrijgbaar. Over overheden. Over organisaties. Over u. Waarom zouden we die niet gebruiken? OSINT, oftewel Open Source Intelligence, is een begrip zowel in de cybersecurity als bij inlichtingendiensten.

In dit artikel meer over de oorsprong en toepassing van OSINT (in de cybersecurity).

Wat is OSINT?

Open Source Intelligence (OSINT) is het verzamelen en analyseren van publiek beschikbare informatie om inzicht te krijgen in situaties, dreigingen of kansen.

Wat we bedoelen met publiek beschikbare informatie? Denk aan data van het internet, social media, nieuwsbronnen, satellietbeelden en nog veel meer. Informatie die u zelf ook op kan zoeken. Toegang tot geheime databases is absoluut niet nodig bij OSINT.

OSINT vraagt om analytische vaardigheden

Wat wel nodig is, is het vermogen om deze openbare informatie zodanig te linken en analyseren, dat het een doel kan gaan dienen. OSINT wordt zo ingezet door overheden, bedrijven en veiligheidsdiensten om risico’s te beoordelen, trends te ontdekken en weloverwogen beslissingen te nemen.

Het draait om het combineren van grote hoeveelheden publieke data, het filteren van irrelevante informatie, en daaruit bruikbare inzichten destilleren.

Hackers zetten OSINT ook in. Bijvoorbeeld om meer informatie te krijgen over doelwitten zoals CEO’s. Want ja; ook de sporen die zij achterlaten op het internet zijn publiek.

OSINT terug in de tijd

Open Source Intelligence (OSNT) dook in de 19e eeuw al op, maar we kennen het vooral uit de 20e eeuw. Zo analyseerde de VS buitenlandse radiouitzendingen. Het meest bekende voorbeeld is de prijsveranderingen van sinaasappels in Parijs. Deze info wisten ze te correleren aan succesvolle bombardementen op spoorwegbruggen tijdens de Tweede Wereldoorlog.

De kracht van OSINT was bewezen.

OSINT groeide daarna geleidelijk. In 1996 waarschuwde de Aspin-Brown Commissie dat de toegang tot open bronnen in de VS “ernstig tekortschoot” en stelde voor om dit een topprioriteit te maken. De aanslagen van 11 september zorgde voor een stroomversnelling.

In 2005 werd zelfs het Open Source Center opgericht. Dit centrum verzamelt data uit openbare bronnen zoals internet, media en satellietbeelden. Het traint ook analisten om deze data strategisch in te zetten. Zeker nu veel informatie digitaal voor het oprapen ligt, zijn we gek als we dat niet doen.

Hoe wordt OSINT toegepast?

We benoemden al dat we OSINT terugzien bij inlichtingendiensten, cybersecurity en hackers. We geven nog wat meer voorbeelden van welke domeinen op welke manier OSINT inzetten:

1. Fraudeonderzoek en misdaadbestrijding

Opsporingsdiensten gebruiken OSINT om criminelen op te sporen. Zo speelt social media vaak een belangrijke rol bij het identificeren van verdachten of het traceren van illegale activiteiten.

2. Journalistiek en onderzoek

Journalisten gebruiken OSINT om bijvoorbeeld corrupte activiteiten of geheime netwerken bloot te leggen. Initiatieven zoals Bellingcat staan bekend om hun gebruik van OSINT bij het analyseren van militaire aanvallen en internationale incidenten.

3. Bedrijven

Bedrijven gebruiken OSINT om concurrentieanalyses te maken, markttrends te onderzoeken en potentiële risico’s in kaart te brengen.

OSINT in de cybersecurity

Hoewel er veel te vertellen is over hoe deze domeinen OSINT gebruiken, zoomen wij zoals beloofd in op hoe we OSINT inzetten in de cybersecurity:

Threat Intelligence: anticiperen op aanvallen

Goede cybersecurity staat of valt met Threat Intelligence: kennis over het huidige dreigingslandschap. De beste manier om die kennis te laten groeien, is OSINT. Door hackersfora, social media of zelfs het dark web (dat is ook gewoon publiek!) in de gaten te houden, kunnen teams vroegtijdig reageren.

Want hebben cybercriminelen het ineens veel over een bepaalde aanval? Of zien we een toename in het aanbod van Ransomware-as-a-Service op het dark web? Het is allemaal data die helpen voorbereid te zijn op de komende toekomst.

Red teaming: in de huid van de aanvaller

Maar red teamers (ethical hackers) zetten OSINT ook in. Wat zij doen, is kruipen in de huid van de hacker en aanvalssimulaties uitoefenen. Bij een red team-exercise gebruiken ze net als hackers OSINT om een organisatie te analyseren zoals een aanvaller dat zou doen.

Hackers gebruiken OSINT-tools om technische informatie te verzamelen. Ze zoeken bijvoorbeeld naar onbeveiligde apparaten, slecht geconfigureerde systemen of gelekte toegangscodes.

Met tools zoeken ze naar blootgestelde servers of verouderde software. Een verouderd systeem kan een open deur zijn! Voor zowel de hacker, als de red teamer interessant.

OSINT voor phishing-simulaties

Hackers maken ook OSINT analyses om de kans dat een social engineering actie slaagt te vergroten. Red teamers doen hetzelfde voor phishing-simulaties. Want: hoe meer ze weten over een organisatie, hoe beter ze erop kunnen inspelen met bijvoorbeeld een goede phishingmail.

Hier nog twee voorbeelden van hoe (ethical) hackers OSINT gebruiken voor social engineering:

- Een aanvaller ontdekt via LinkedIn dat een werknemer net promotie heeft gemaakt. Ze sturen een e-mail: “Gefeliciteerd met je nieuwe rol! Klik hier om je HR-gegevens bij te werken.”

- Een aanvaller ziet op Instagram dat de CFO op vakantie is. Ze sturen een nep-opdracht naar de financiële afdeling: “Betaal deze factuur vandaag nog. De CFO heeft dit persoonlijk goedgekeurd.”

Datalekken opsporen

Met OSINT-tools kunnen bedrijven ook vroegtijdig ontdekken of gegevens zijn uitgelekt. Wie op tijd ziet dat gelekte wachtwoorden en e-mailadressen op het dark web te koop staan, kan schakelen voordat een hacker er iets mee kan. Wachtwoorden resetten, toegang beperken, en klaar! Schade voorkomen.

Particulieren kunnen hetzelfde doen: waarschijnlijk kent u de website Have I Been Pwned al.

OSINT in cybersecurity awareness trainingen

Tot slot zien we OSINT ook terug in cybersecurity awareness trainingen. Vaak maakt iets zelf ervaren meer impact dan enkel informatie aanhoren. Dus wat doen awareness trainers? Laten zien wat ze al van personen in hun trainingsgroep weten, gewoon om ze wakker te schudden.

Foto’s van een vakantie, werkgerelateerde posts op LinkedIn – allemaal waardevolle informatie voor een aanvaller. OSINT maakt medewerkers bewust van hun eigen digitale voetafdruk. Veel mensen delen meer dan ze denken. En die informatie kan tegen hen gebruikt worden.

Maar OSINT is een specialisme

Er zijn niet voor niets uitgebreide OSINT trainingen op de markt. Het is echt een specialisme, zeker als u het ethisch toe wil passen. Want: hoe erg botst OSINT met de ethische normen rondom privacy, als we iemands social media doorspitten? En hoe weet u of de informatie wel klopt of actueel is?

Daarnaast hebben we te maken met een overload aan informatie. Het filteren van ruis uit enorme hoeveelheden data is een uitdaging. En dan vliegen er ook nog eens een hoop onwaarheden rond op het internet.

Meer weten over OSINT?

Er is veel om rekening mee te houden, maar wanneer OSINT goed is toegepast, is het absoluut krachtig. Meer weten over OSINT? Neem contact op met een specialist of verken bekende bronnen zoals het OSINT Framework voor tools en methodologieën.

Stel: u heeft een ticket voor een museum vol met legacy tech. Bij de ingang controleert een beveiliger streng, ondanks dat u er betrouwbaar uitziet. Gelukkig klopt uw ticket en komt de naam op uw ID overeen. Uw rugzak is het juiste formaat. Uw schoenen zijn schoon. Tijd om naar binnen te gaan!

Of toch niet helemaal. De beveiliger laat weten dat u geen vrij toegang tot het hele gebouw krijgt. Alleen de zaal met de tentoonstelling waarvoor u kwam, opent haar deuren. De rest blijft verborgen en ontoegankelijk. En dat is prima: u heeft toch geen interesse in de andere exposities.

Zero Trust Network Access (ZTNA) werkt precies zo

Vertrouwen? Dat is er niet zomaar bij ZTNA. Zero Trust Network Access is letterlijk vertaald Nul Vertrouwen Netwerk Toegang. Alles draait om controle, van begin tot eind. “Guilty until proven innocent” En oh ja: een ZTNA toegangsbeleid geeft u alleen toegang tot wat écht nodig is. Een marketingmedewerker zal nooit zomaar in de HR software kunnen komen.

ZTNA baseert zich op één regel: vertrouw niemand

Zelfs wie al binnen het netwerk is, krijgt niet zomaar toegang. Ieder verzoek, iedere gebruiker, ieder apparaat passeert een strenge keuring. Alleen wie aan alle eisen voldoet, mag verder. En zelfs dan blijft de toegang beperkt.

Hackers kunnen minder met gestolen of gelekte wachtwoorden

Deze extreem voorzichtige benadering maakt de ruimte voor fouten en ongeautoriseerde toegang voor derden natuurlijk kleiner. Veiligheid stijgt. Risico’s dalen.

ZTNA is vooral voor hybride organisaties

Mensen werken overal: thuis, in een café, op een luchthaven. Vaak via eigen apparaten en openbare netwerken. Bedrijven lopen hierdoor meer risico. Oude beveiligingsmodellen, gericht op vaste netwerken en kantooromgevingen zijn niet volledig toereikend.

Zero Trust werkt alleen als het niet hindert

Hoe meer obstakels iemand moet trotseren voor authenticatie, hoe groter de kans dat de medewerker voor een workaround kiest. Met andere woorden: hij probeert het securitybeleid te omzeilen.

Daarom is het bij het implementeren van oplossingen die vanuit Zero Trust werken – zoals ZTNA dus – belangrijk dat de software niet hindert. Het moet naadloos passen in de workflow van je collega’s!

Een VPN is al veiliger, ZTNA gaat nog een stap verder

In plaats van brede toegang, zoals bij een VPN (die op afstand werken ook een stuk veiliger maakt!), geeft ZTNA alleen toegang tot specifieke applicaties. Elke stap controleert opnieuw of alles veilig blijft. Dit werkt als volgt:

- Identiteit checken: ZTNA controleert wie u bent. Inloggen gebeurt vaak met een wachtwoord en een extra verificatiestap, zoals een code of vingerafdruk (MFA).

- Apparaat beveiligen: Alleen apparaten die voldoen aan de veiligheidsregels mogen verder. Bijvoorbeeld: geen updates of verdachte software? Geen toegang.

- Toegang beperken: Na goedkeuring opent alleen de applicatie die u nodig hebt. De rest van het netwerk blijft onzichtbaar.

- Blijven controleren: ZTNA houdt tijdens uw sessie alles in de gaten. Voldoet uw apparaat ineens niet meer? Dan stopt de toegang meteen.

Deze aanpak sluit de deuren voor kwaadwillenden. Zelfs als ze binnenkomen, zien ze niets. En gebruikers die wel geautoriseerd zijn? Die merken weinig verschil in hun workflow.

ZTNA versus VPN

Een VPN creëert een veilige tunnel naar het bedrijfsnetwerk zodat op afstand werken veiliger kan. Maar een VPN houdt derden niet direct op afstand. Een VPN zorgt er gewoon voor dat men van buitenaf veilig naar een bedrijfsnetwerk kan verbinden zodat ze alsnog bij interne bronnen kunnen.

Zoals u net al las gaat ZTNA een aantal stappen verder.

ZTNA is een combinatie van het beste

Eigenlijk maakt ZTNA gebruik van al bestaande authenticatie ideeën, alleen is het een combinatie die net een stap extra zet:

- Multi-Factor Authentication (MFA): Zorgt voor een extra verificatiestap. Uw identiteit wordt nog beter beschermd.

- Identity Access Management (IAM): Beheert digitale identiteiten en bepaalt wie welke applicaties mag gebruiken. ZTNA voert deze regels uit.

Samen vormen ze een flexibel en betrouwbaar systeem dat aansluit op moderne werkplekken.

Zero Trust kan enorm ver gaan

In dit artikel hebben we vooral ZTNA uitgelicht. Maar het stamt van Zero Trust als overkoepelende cybersecurity visie af. Sommige organisaties gaan hier enorm ver in. Want ja: hoe wantrouwender het beleid, hoe minder ruimte voor fouten.

Maar blijf altijd alert op de werkbaarheid van uw cybersecurity beleid. Een goed beleid is veilig én houdt rekening met collega’s die er elke dag mee te maken krijgen.

In de praktijk komen deze twee aspecten gebalanceerd terug in gelaagde beveiliging.

Cato SASE als Zero Trust Network Access oplossing

Zelf gebruik maken van ZTNA? Cato SASE is een gebruiksvriendelijke oplossing. Veilig en flexibel. Perfect voor moderne toegang tot bedrijfsapplicaties. Lees hier meer over Cato SASE.

Voor veel mensen is de vakantieperiode hét moment om een boek op te pakken: waarom niet meteen lezen over cyber security? Wij hebben voor u de echte aanraders op een rij gezet: zowel het vermakelijke leesvoer als de leerzame en informatieve boeken.

Het bezitten van actuele kennis is de voedingsbodem van doeltreffende cyber security. Hoe beter wij de werkwijze van cybercriminelen snappen, hoe eenvoudiger het is ze voor te blijven. Zo simpel is het. Op de hoogte zijn van de recente cyberontwikkelingen en de denkwijze van hackers is dan ook een absolute must. Welk cyber security boek pakt u binnenkort op?

1. Het is oorlog en niemand die het ziet

Dit inspirerende stuk journalistiek legt ijzersterk de schaduwkant van het internet bloot. Want zijn wij die enigen die toegang hebben tot onze appjes? Wat gebeurt er als de staat het internet inzet om te controleren en saboteren? Hoe zit het met Russische spionnen? En kan de Nederlandse veiligheidsdienst ons wel beschermen?

“Het is oorlog en niemand die het ziet” maakt direct voelbaar hoe cyberveiligheid voor niemand een ver-van-je-bed-show is. Modderkolk weet treffend verbanden te leggen tussen wereldwijde gebeurtenissen die te maken hebben met onze digitale wereld. Spannend, toegankelijk, boeiend en verrassend: dat is dit boek zeker. De kans dat u dit boek van 256 pagina’s compleet verslindt is groot.

2. “Klont”, door Maxim Februari

Deze zomer meer toe aan een luchtig roman? Boeken over cyberveiligheid hebben vaak een serieuze en bittere toon. Dat geldt voor “Klont” absoluut niet. Het is een humoristisch boek dat lekker wegleest en op bijna satirische wijze een inkijkje geeft in het leven van Bobo Klein van het Ministerie van Veiligheid. Hij moet een beroemde spreker op het gebied van technologie zijn verdachte uitspraken gaan onderzoeken.

Ondanks de luchtige toon, zet het boek wel aan het denken. Februari slaagt erin een waarschuwende dystopie te schilderen die men laat nadenken over de bedreigen van de digitalisering. Want houden we als mens de vooruitgang wel bij? Hoe houden we er nog grip op? “Klont” roept vragen op, dat is zeker.

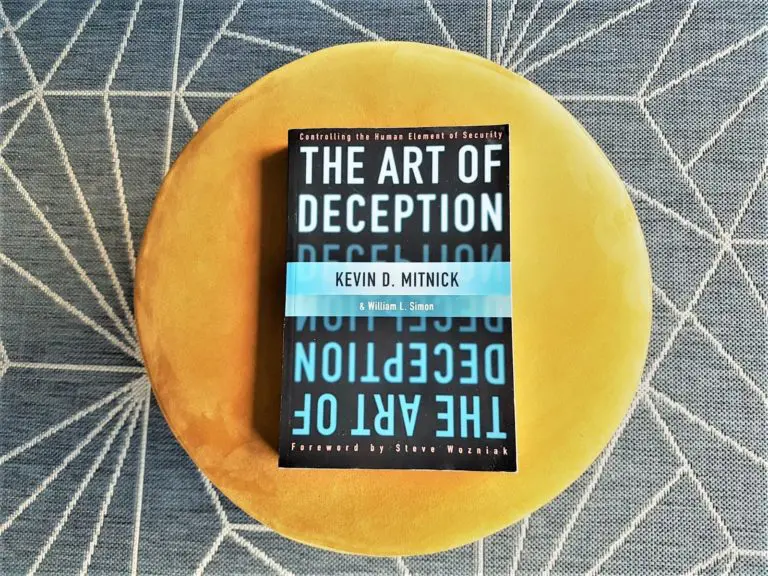

3. The art of deception, door Kevin D. Mitnick

Mitnick weet op vlotte en grappige wijze met zijn anekdotes duidelijk te maken hoe hackers te werk gaan. Hij is er tenslotte zelf een: en een bekende ook. Aan de hand van zijn eigen ervaringen met het aanvallen van bedrijven, werpt hij zijn blik op het cybersecurity landschap. Zijn de maatregelen die bedrijven nemen treffend genoeg? Hoe zou ik mezelf tegen mezelf beschermen?

“The art of deception” is een wat ouder boek, maar Mitnick’s motto “It takes a thief to catch a thief” is nog altijd erg actueel. Dit confronterende boek maakt pijnlijk duidelijk hoe de mens de zwakste schakel is op het gebied van cybersecurity. Phishing is niet voor niets zo populair. Daarnaast geeft Mitnick adviezen hoe organisaties zich met trainingen en security protocollen beter kunnen weren tegen hackers.

4. Je gezicht is nu van ons, door Kashmir Hill

Kashmir Hill, tech-verslaggever bij The New York Times, neemt u mee op een schokkende reis in deze non-fictie thriller. Hill beschrijft hoe één start-up de drijvende kracht is achter een technologie die onze samenleving totaal kan ontwrichten. Een app die in een oogwenk uw hele leven kan blootleggen met slechts één foto: het klinkt misschien als een nachtmerrie, maar dat is het niet. Het bestaat al.

Dit boek is een must-read voor iedereen die wil begrijpen hoe dichtbij we zijn bij een wereld zonder geheimen. Bent u klaar om de waarheid onder ogen te zien? “Als we niets doen, kan dit het einde betekenen van privacy zoals we die kennen.”

5. Cybercrime en cyberwar, door Marc Goodman

Wat speelt er nu? En belangrijker nog: wat gaat er komen? Goodman houdt genadeloos een spiegel voor en laat zien hoe vreselijk naïef we als maatschappij zijn. Naïviteit die we ons niet meer kunnen veroorloven. De snelheid waarop de wereld digitaliseert is niet meer bij te houden: zelfs niet door de politie of geheime dienst. Het is schrijnend hoe cybercriminelen blijven toeslaan en maar een fractie van de daders daadwerkelijk wordt opgepakt. Om nog maar te zwijgen over het enorme leger aan hackers dat Noord-Korea inzet.

Er is een dreiging die toe aan het nemen is. Dat is de boodschap van Goodman. En hoe u zich beschermt? In dit boek schetst de auteur hoe we ons moeten wapenen. Stap 1? Stoppen met naïef zijn.

6. Je hebt wél iets te verbergen, door Maurits Martijn & Dimitri Tokmetzis

“Ik heb niets te verbergen”: u hebt het vast wel iemand horen zeggen. Een echte dooddoener. Maar waar die uitspraak op gebaseerd is? Vaak krabbelen mensen toch weer terug wanneer ze de vraag krijgen of ze dan de school waar hun kinderen op zitten willen delen. Of hun actuele locatie. “Nee, liever niet” is dan het antwoord.

Het boek “Je hebt wél iets te verbergen” legt helder en meeslepend uit hoe we als samenleving onze privacy al aan het opgeven zijn. Hoe Apple, Google, Samsung en andere giganten al alles over ons weten. Het verhaal gaat niet heel direct over cybersecurity, maar is zodanig een verwante aanrader dat hij niet in deze lijst mag ontbreken.

Human Factor

- 17 jul, 2024

Nederlandse (en Engelse) podcasts over hacken en cybersecurity

Lees verder

7. Zó herkent en voorkomt u cybercrime, door Yangkie Kwee

Leest u liever een wat korter boek? In slechts 85 pagina’s maakt Kwee helder duidelijk hoe het oude gezegde Beter voorkomen dan genezen absoluut op gaat voor de cybersecurity. Het boek maakt het nut van preventie effectief inzichtelijk voor elke organisatie. Want hoe alert moet u als organisatie zijn? En wat zijn de gevaren op het gebied van cybersecurity?

Vaak hebt u veel meer grip op de situatie dan u denkt. Geen enkele organisatie is volledig overgeleverd aan cybercriminelen. Het is geen kwestie van geluk hebben. Met een gezond stel hersenen is in de praktijk een hoop te voorkomen. Dat komt in “Zó herkent en voorkomt u cybercrime” goed naar voren.

8. Ik weet je wachtwoord, door Daniël Verlaan

Het internet biedt vele mogelijkheden, ook voor criminelen. Wat die mogelijkheden zijn? Techjournalist Daniël Verlaan deelt verbluffende – maar helaas echte – verhalen. Hij ging undercover in schimmige netwerken en ontdekte hoe criminelen te werk gaan.

“Ik weet je wachtwoord” wil u niet paranoïde maken, maar wel minder naïef. Een meeslepend boek dat lekker wegleest.

Docutip: The Great Hack

Voor wie niet van het lezen is nog een Netflix-aanrader: The Great Hack. Eigenlijk is het een documentaire, maar de geniale breinen achter deze productie zijn erin geslaagd een haast thrillerachtige spanning eraan toe te voegen. The Great Hack kijkt weg als een film en brengt het Cambridge Analytica schandaal meeslepend in beeld.

Wat er zo intrigerend aan is volgens ons? De makers vertellen duidelijk en diepgaand hoe mensen te manipuleren zijn met data. Dat dit gebeurt is niets nieuws, maar de documentaire legt pijnlijk bloot hoe er op dit moment al dagelijks misbruikt wordt gemaakt van data. Zo ook tijdens de Amerikaanse verkiezingen. Vaak zijn juist de beïnvloedbare en zwakkere groepen het doelwit.

“Grote ontwrichtingen beginnen met het manipuleren van één persoon. Ben jij zo’n persoon?” – Cadwalladr, journaliste

Bij zakelijke relaties denkt niemand snel aan een second opinion. Terwijl we bij de dokter er wel sneller een aanvragen. Zeker als er twijfel is over gezondheidsrisico’s willen we zeker zijn van een goede diagnose. Zodat we op tijd juiste behandeling krijgen. Logisch dat we die zekerheid willen. Het gaat wel om onze gezondheid.

Maar ook als het gaat om cyberveiligheid, is een second opinion net zo gegrond. Zoals er van een medische diagnose veel afhangt, is dat ook bij cybersecurity. Een second opinion is niet direct teken van wantrouwen tegenover de huidige leverancier. Of naar uw eigen kunde en beslissingen als – bijvoorbeeld – IT-manager. Het is hoofdzakelijk een risico verlagende zet.

Wat mag ik verwachten van een second opinion?

Een second opinion biedt een onpartijdige en externe evaluatie van de bestaande cybersecurity strategieën, los van bestaande leveranciersrelaties of technologische voorkeuren.

Externe input om de effectiviteit van hun huidige cybersecurity maatregelen te beoordelen dus. Het biedt:

1. Beheersing van risico’s

Door een onafhankelijke evaluatie in de vorm van een second opinion uit te voeren, komen potentiële risico’s eerder aan het ligt. De kans dat iets blijft liggen is kleiner. Want meer ogen hebben ernaar gekeken. Dat verlaagt het risiconiveau aanzienlijk.

2. Onafhankelijke blik

Een second opinion biedt een objectieve beoordeling van de cyberveiligheid van de huidige IT-omgeving. Hierdoor kunnen organisaties een duidelijk beeld krijgen van waar ze staan. Het kan bevestigen dat ze goed bezig zijn. Of brengt juist blinde vlekken aan het licht.

3. Cybersecurity expertise

Een second opinion van een externe cybersecurity partij kan ook juist ontbrekende kennis aanvullen. Misschien regelt uw IT-team de cybersecurity zoveel mogelijk zelf, maar willen ze wel tips vanuit een cybersecurity professional. Vooral bij complexe vraagstukken is een cyber expert die onafhankelijk meekijkt handig.

4. Zin in innovatie

Leuke bijkomstigheid: een second opinion stimuleert innovatie. De kijk van een ander kan als een stimulerende frisse wind werken. Eentje die de zin om weer te innoveren en nog beter te worden, aanwakkert.

Hoe pakt u een second opinion aan?

Het aanvragen van een second opinion klinkt spannender dan het in de praktijk is. U mag ervan uitgaan dat er met een nuchtere en realistische blik naar uw vraagstuk gekeken wordt. Maar hou wel met het onderstaande rekening:

1. Stel (samen) een doel

Waarschijnlijk weet u al waarom u de second opinion wil. Misschien is er twijfel. Misschien wilt u gewoon extra zekerheid en risicobeheersing. Maar: bepaal duidelijk op welke aspecten u een second opinion wil. En welke doelstellingen u ermee wil bereiken. Dit kan samen met de partij die de second opinion uitvoert.

2. Selecteer een onafhankelijke partij

Onderzoek wel de onafhankelijkheid van een partij. Het laatste wat u wil is een second opinion van iemand die u vooral cybersecurity oplossingen van andere merken aan wil leveren. Zorg er dus voor dat ze onafhankelijk zijn. Dat ze geen belangenconflicten hebben met bijvoorbeeld uw huidige leverancier. Neem eventueel uw huidige leverancier ook mee in de reden dat u voor een second opinion kiest.

3. Aanbevelingen en advies

Bespreek de bevindingen en aanbevelingen met uw interne team. Het liefst samen met de partij die de second opinion heeft uitgevoerd. Gebruik deze informatie om weloverwogen beslissingen te nemen voor de toekomst. Zodat uw second opinion ook echt zorgt voor minder risico’s in de toekomst.

Een second opinion van IP4Sure

Onze cybersecurity consultants denken op de lange of op korte termijn mee met uw organisatie. Zij kijken met een frisse blik naar uw cybersecurity. Zeker tijdens een second opinion geven ze onafhankelijk advies. Hun enige doel: uw cyberveiligheid echt verhogen, met aandacht voor uw organisatiespecifieke cybersecurity risico’s.

Meer weten over het samenwerken met een cybersecurity consultant van IP4Sure? Of direct een second opinion aanvragen? Neem hier contact met ons op.

IT-leveranciers staan voor de uitdaging om functionele maar ook veilige oplossingen te bieden. Wat doet u met cyber security vraagstukken van klanten? In dit artikel verkennen we de voordelen van samenwerken met een cyber security kennispartner.

Wat is een cyber security kennispartner?

Een cyber security kennispartner adviseert en ondersteunt organisaties bij het beveiligen van hun IT-infrastructuur en gegevens. Ze bieden expertise – en fungeren als klankbord – op gebieden zoals risicobeheer en dreigingsdetectie. En: proactief kwetsbaarheden identificeren en op te lossen.

Als IP4Sure doen we dit o.a. op de volgende manieren:

– Cyber security consultancy

– Cyber security audits

– Pentests

– Managed Detection & Response (SOC)

Lees hierover meer aan het einde van dit artikel.

Sterker als totaal leverancier

Investeren partnerschappen die niet alleen de functionaliteit, maar ook de veiligheid van IT-diensten waarborgen. Dat maakt een sterke totaal leverancier. Deze aanpak brengt de volgende voordelen met zich mee:

Bouw vertrouwen op als ICT-partner

Niemand kiest bewust voor onveiligheid. Als we een ‘gewone’ optie met daarnaast een optie die bewijst veiliger te zijn voor ons neus krijgen, is de keuze snel gemaakt. Die eerste valt dan meteen af. Zo werkt het al helemaal in de ICT. Zeker als het gaat om streven naar een zo veilig mogelijke dienstverlening.

Door samen te werken met een cyber security expert laat u zien dat u deze verantwoordelijkheid serieus neemt. Het toont aan dat u niet alleen de functionaliteit van uw diensten waardeert, maar ook de bescherming ervan. Een versterking van uw reputatie als betrouwbare partner.

Speel in op bredere vraagstukken

Bij klanten die op zoek zijn naar een IT-leverancier die actief meedenkt over hun beveiligingsbehoeften werkt een samenwerking al helemaal positief:

Een MKB-bedrijf dat zijn gevoelige gegevens wil beschermen, zoekt een IT-leverancier die meer biedt dan alleen software-oplossingen. Door samen te werken met een cyber security bedrijf kan de IT-leverancier een uitgebreider pakket aanbieden dat niet alleen de functionele behoeften van de klant vervult, maar ook zijn veiligheidszorgen wegneemt.

Toegang tot specialistische kennis

Eigenlijk is het inmiddels een hele klus helemaal up-to-date te blijven van de nieuwste bedreigingen. Het verandert allemaal zo snel. Door samen te werken met een cyber security expert krijgt u toegang tot specialistische en actuele kennis of diensten die u zelf mogelijk niet in huis hebt. Een kennispartner om van te leren over cyber security. En: een kennispartner waar u specialistische diensten aan uitbesteed.

Bijvoorbeeld Managed Detection & Response diensten. Een Security Operations Center (SOC) monitort continu op beveiligngsincidenten en geeft hier meldingen van. Om direct in te grijpen wanneer dat mogelijk is. Een digitale alarmcentrale die vaak 24/7 opereert. Zo’n SOC-dienst verhoogt de online beveiliging van organisaties aanzienlijk.

Een groeiend bedrijf is bezorgd over de toenemende dreiging van cyberaanvallen. Ze benaderen hun vertrouwde IT-leverancier, die onlangs een partnerschap is aangegaan met een gerenommeerd cyber security bedrijf. Dankzij deze samenwerking kan de IT-leverancier gespecialiseerde oplossingen aanbieden die specifiek zijn afgestemd op de beveiligingsbehoeften van de klant.

Objectieve evaluatie van eigen diensten

Dan nog het objectief evalueren van eigen diensten: het kan knap lastig zijn dat zonder roze bril te doen. En zelfs als u als dienstverlener in staat bent wel met een écht kritische bril te kijken, dan is een onafhankelijke audit voor een potentiële klant alsnog waardevoller. Zeker wanneer een klant bewijs wil van de veiligheid van de IT-diensten die ze afnemen.

Officieel mag een audit ook enkel door een externe partij uitgevoerd, overigens. Anders is het geen audit te noemen.

Cyber security experts kunnen onafhankelijke beoordelingen uitvoeren, waardoor uw klanten meer vertrouwen krijgen in de veiligheid en betrouwbaarheid van uw diensten. Denk hierbij aan cyber security audits, maar ook aan pentesten.

Een financiële instelling zoekt een nieuwe IT-leverancier om hun kritieke systemen te beheren. Door te kiezen voor een leverancier die regelmatig wordt beoordeeld door een gerenommeerd cyber security bedrijf, kunnen ze er zeker van zijn dat hun gegevens in veilige handen zijn.

Wij delen onze cyber security kennis

We delen onze kennis graag met IT-dienstverleners. Onze cyber security consultants zijn er om u te ondersteunen bij concrete vraagstukken. Ze fungeren als een bron van expertise, denken actief mee tijdens brainstormsessies en bieden oplossingen die aansluiten bij uw unieke behoeften.

Naast advies bieden we ook concrete diensten en tips die bijdragen aan een betrouwbare IT-dienstverlening:

Cyber security consultancy

Blijf op de hoogte van de nieuwste cyber bedreigingen. Het dreigingslandschap verandert voortdurend, daarom is het essentieel om open te communiceren over cyber bedreigingen en incidenten met uw klanten. Als u extra expertise nodig heeft, staan wij voor u klaar.

Cyber security audits

Start met een cyber security audit om een overzicht te krijgen van de huidige stand van zaken. Identificeer snel verbeterpunten om uw cyber veiligheid naar een hoger niveau te tillen.

Pentests

Voer een pentest uit om praktijkgericht uw beveiligingsniveau te testen. Onze ethische hackers brengen kwetsbaarheden aan het licht door IT-infrastructuren actief aan te vallen. Een positief pentest rapport is sterk bewijs voor uw klanten.

24/7 Managed Detection & Response

Een dader op heterdaad betrappen voorkomt veel schade. Weet altijd wat er speelt met onze Managed Detection & Response dienst. Ons Security Operations Center (SOC) monitort continu op incidenten en geeft meldingen, zodat direct ingrijpen mogelijk is.

Samenwerken met kennispartner IP4Sure

Wilt u meer weten over het samenwerken met een cyber security kennispartner? En over onze cyber security audits, pentests en SOC-dienst? Neem vrijblijvend contact met ons op voor een kennismaking!

Zijn er in Nederland eigenlijk nog wel bedrijven zonder WiFi-netwerken? De friettent? De bakker? Nee, ook die hebben een WiFi signaal in de lucht. Bij bedrijven in grote kantoorgebouwen is het niet eens de vraag. Om nog maar te zwijgen over organisaties die met hun core business volledig afhankelijk zijn van hun WiFi verbinding.

En voor alles in de ICT geldt: als het bestaat, valt het ook te misbruiken. Iets onschuldigs als een Wifi-netwerk kan voor fanatieke hackers al een poort naar binnen zijn. Ook al zou u het misschien niet zo snel verwachten.

Gelukkig zijn aanvallers geen onaantastbare ICT-goden: een pentest gericht op WiFi-netwerken helpt eventuele zwakheden doelgericht te verhelpen. En: in dit artikel geven we ook al tips!

Maar eerst: wat kunnen hackers allemaal met zwakheden in WiFi-netwerken? We lichten een paar opties uit. Gewoon om een beeld te geven:

Packet Sniffing

Een hacker binnen het het bereik van uw Wifi-netwerk kan ‘packet sniffing’-tools inzetten. Hierbij onderscheppen ze de gegevens die apparaten en de router heen en weer sturen. En die gegevens? Die varrieren van gebruikersnamen tot wachtwoorden of zelfs creditcardgegevens. Allemaal in platte tekst als de boel niet goed versleuteld is.

Man-in-the-Middle (MITM) aanvallen

Dan de ‘man-in-the-middle’ (MITM) aanvallen. Hierbij plaatsen ze zichzelf tussen een gebruiker en bijvoorbeeld de router. Ook om al het verkeer in het midden te onderscheppen. En: manipuleren. Zonder dat de gebruiker of het netwerk het merkt. Denk aan valse inlogpagina’s invoegen om inloggegevens te stelen. Of zelfs valse updates injecteren om malware te verspreiden naar alle aangesloten endpoints zoals laptops.

Exploitatie van kwetsbaarheden

Dan nog kwetsbaarheden in verouderde firmware of ongepatchte apparaten: die kunnen hackers uitbuiten om diep in het netwerk door te dringen. Van daaruit hebben ze vrije toegang tot bedrijfsgegevens, kunnen ze gevoelige informatie stelen of zelfs volledige controle over het netwerk overnemen.

Tips voor veiligere WiFi-instellingen

Er zijn een aantal dingen die u zelf al direct kan doen om de manier waarop uw WiFi-netwerk is ingeregeld minder kwetsbaar te maken. We hebben de tips (waarvan enkelen ook handig zijn voor thuis) opgesomd! Hou er wel rekening mee dat cyberaanvallen complex zijn: zie deze tips dus als een basis. Maar niet als het volledige WiFi-‘hekwerk’:

1. Zorg ervoor dat de beheerpagina niet toegankelijk is

Idealiter gebeurt beheer vanuit een netwerksegment speciaal voor beheer. Door dit gedeelte af te sluiten door segmentatie – het scheiden van alle netwerk segmenten zodat het moeilijker is van het ene segment op het andere te komen – voorkomt u dat onbevoegden veranderingen aan kunnen brengen aan de configuratie.

2. Creëer een gastennetwerk

Een gastennetwerk is niet alleen voor restaurants en hotels. Eigenlijk is het voor elke organisatie (en huishouden) een simpele veiligheidsmaatregel. Een gastennetwerk is namelijk een WiFi-netwerk waarbij de gebruiker dus wél gebruik kan maken van het internet, maar geen toegang kan krijgen tot het interne bedrijfsnetwerk.

3. Versleutel het netwerk

We benoemden eerder al hoe aanvallers informatie – zoals wachtwoorden – in platte tekst kunnen onderscheppen als er geen encryptie is. Zorg voor WPA3 of, als dat niet beschikbaar is, minimaal WPA2 als encryptiemethode en stel een sterk wachtwoord in.

4. Schakel WPS uit

WPS (WiFi Protected Setup) is een functie die is ontworpen om het gemakkelijker te maken om nieuwe apparaten aan je WiFi-netwerk toe te voegen door een druk op de knop of een PIN-code. Maar juist die PIN is één van de redenen dat het kwetsbaar(der) is. Aanvallers kunnen die namelijk brute-forcen om zo zelf toegang te krijgen tot het netwerk.

Schakel deze functie uit om de mogelijke beveiligingsrisico’s te verminderen.

5. Houdt de firmware altijd up-to-date

Dit geldt eigenlijk voor alle software en firmware: voer updates altijd zo snel mogelijk uit. Want updates zijn er geregeld om kwetsbaarheden te verhelpen. Een update niet uitvoeren kan betekenen dat u onnodig kwetsbaar blijft.

6. Beperk het bereik van de WiFi

Misschien is deze tip wat onverwacht. Maar hoe verder de WiFi reikt, hoe eenvoudiger het voor (fanatieke) derden is om vanaf een parkbankje toegang te krijgen. Een kleiner bereik zorgt er in het meest gunstige geval voor dat iemand in het gebouw moet zijn om wat te kunnen doen.

7. Implementeer MAC-adresfiltering

MAC-adresfiltering is een extra beveiligingslaag voor WiFi-netwerken. Door specifieke MAC-adressen toe te voegen aan een lijst van toegestane apparaten, kan een netwerkbeheerder controleren welke apparaten verbinding kunnen maken met het netwerk.

8. Denk ook aan de fysieke beveiliging van de access points

Het klinkt overdreven, maar dat is het niet. Een algemene security best practice is ervoor zorgen dat derden geen toegang kunnen krijgen tot fysieke onderdelen van de IT omgeving. Ideaal gezien dus ook de access points niet. Hang ze op plekken die niet gemakkelijk toegankelijk is voor onbevoegden.

Meer lezen over het testen van de fysieke beveiliging van uw IT? Bekijk deze pagina over de fysieke pentest.

9. Schakel verborgen SSID in

Het verbergen van uw netwerknaam, maakt het hackers moeilijker uw netwerk te vinden. En dat maakt het logischerwijs ook weer minder makkelijk een succesvolle aanval te doen. Het verbergen van de SSID biedt dus weer wat extra beveiliging.

10. Monitor uw netwerkverkeer

Meten is weten: die uitspraak komt niet voor niets vaak voorbij. Er is veel waarheid in. In het geval van cyberaanvallen kan er altijd onverwacht toch iets gebeuren. In dat geval is het beste wapen het monitoren op verdachte activiteiten. Dan detecteert u aanvallen in een vroegtijdig stadium. Onderzoek dus zeker of monitoring met een SOC een passende optie is voor uw organisatie.

Eén keer alles goed instellen

Cyber security is een on-going proces. Eén pentest of één audit laten uitvoeren om vervolgens “Nu zijn we veilig” te zeggen, is helaas geen optie. Kwetsbaarheden blijven ontstaan. En hackers vinden altijd nieuwe manieren om misbruik te maken.

Bovenstaande tips zorgen voor een mooi vertrekpunt. Alles bij elkaar opgeteld maakt het aanvallers al een stuk minder makkelijk. En dat is natuurlijk het doel.

Sommige opvattingen over cyber security staan echte veiligheid in de weg. Maar dat wil niet zeggen dat er niets van waar is. In dit stuk bekijken we wat mensen meestal denken over cyberbeveiliging en gaan we na wat daarvan klopt: en wat niet.

1.Ik ben geen interessant doelwit

Niet-gerichte cyberaanvallen komen verreweg het vaakst voor. Dus ja, deels klopt het dat hackers u misschien niet snel als doelwit uitkiezen. Dat betekent alleen niet dat u nooit in aanraking komt met cyberdreiging. In tegendeel.

De meeste hackers vallen namelijk meerdere organisaties tegelijk aan, zonder te kijken naar sector of omvang. Schieten met hagel dus. En de bedrijven die kwetsbaar blijken? Die krijgen de volle lading.

Vaak is er ook nog eens meer te halen dan u denkt. Misschien zijn er geen kroonjuwelen zoals het geheime recept van Coca-Cola te stelen, maar wel klantgegevens. Ook doen aanvallers geregeld aan digitale gijzeling voor losgeld, waardoor belangrijke bestanden en betaalsystemen vergrendeld raken. Dan ligt de core business in één keer plat.

2. Alleen onoplettende bedrijven/mensen worden gehackt

Het is zeker waar dat een succesvolle cyberaanval sneller op de loer ligt bij slapende gebruikers die in phishing-acties trappen. Maar: letterlijk iedereen is wel eens onoplettend. Slachtoffers hoeven zich dus echt niet te schamen.

Hackers weten gewoon enorm goed in te spelen op menselijke en technische kwetsbaarheden. Daarnaast blijft de geavanceerdheid van aanvallen groeien, wat het de verdediging ook steeds moeilijker maakt.

Het is dan vooral belangrijk om niet te lang in de schaamte te blijven hangen, mocht het u ooit eens overkomen. Het is juist reddend om in gesprek te gaan met experts. Vaak beperkt dat de schade enorm.

3. Iedereen kan phishing makkelijk herkennen als ‘ie oplet

Goed opletten kan inderdaad veel voorkomen. Toch zijn er ingrijpende veranderingen gaande in phishingwereld. Waar een phishingmail eerder te herkennen was aan gek taalgebruik en een phishingpagina aan scheve huisstijlelementen, is het nu niet altijd zo duidelijk meer.

Hackers zijn tegenwoordig een stuk beter in het opzetten geloofwaardige phishingacties. De ontwikkeling van AI draagt hieraan bij: een ChatGPT prompt als “Schrijf een direct mail over een winactie in de stijl van bedrijf X” levert mooie resultaten op.

Dus ja, weten waar u op moet letten én continu alert blijven, helpt echt. Maar dat phishing makkelijk te herkennen is, is helaas en mythe. Tegenwoordig kost het net wat meer moeite.

Wederom: schaamte is niet nodig als u eens (bijna) in een phishingactie trapt. Maar trek wel op tijd aan de bel om het op te lossen!

4. Cyber security werkt vertragend voor de workflow

Deze opvatting is er niet voor niets. Toch is het geen feit. We vermoeden dat mensen cyber security in het verleden als vertragend hebben ervaren doordat een oplossing bijvoorbeeld niet goed geïmplementeerd was. En oké, de klassieke 2FA is/was inderdaad een extra stap.

Maar: een goed uitgedachte cyber security architectuur hoort in de praktijk geen impact te hebben op de workflow. Zeker met de security tools van nu is het gewoon mogelijk veiliger te werken zonder workflow impact.

5. Cyber security is duur

Een auto mag vaak wat extra kosten. Waarom? Omdat er direct een beloning aan vast hangt! Hoe meer geld, hoe mooier de auto, hoe groter waarschijnlijk het plezier (voor wie een autoliefhebber is dan, hè). Het is volkomen logisch dat we liever wat meer geld uitgeven aan iets leuks, dan aan iets waar de beloning minder zichtbaar van is. Zelfs als het goedkoper is dan die auto, voelt het alsnog duurder.

Toch is met een rekensom snel te achterhalen dat de kosten van cyber security eigenlijk wel meevallen. Niet omdat het om een paar tientjes gaat, maar omdat het iets dat nog véél meer geld kost, voorkomt. De gemiddelde data breach zou namelijk – wereldwijd gezien – goed zijn voor een schade van 3.68 miljoen dollar(!)

Daarbij komt een professioneel cyber security bedrijf altijd met proportionele oplossingen. Zo adviseren we enkel investeringen die passend zijn voor de grootte en sector van uw organisatie.

6. Een cyberaanval valt op

In de praktijk hoeft het niet zo te zijn dat u (als gebruiker) direct iets door hebt tijdens een cyberaanval. Hackers willen namelijk helemaal niet gepakt worden. Het liefst stelen ze de data zo onopvallend mogelijk, wissen ze sporen en gaan ze er weer vandoor.

Nu is dat natuurlijk niet altijd het geval, want een aanvaller die ransomware implementeert en om losgeld vraagt, gaat minder onzichtbaar te werk. Maar ook in dat geval is een gedeelte van de aanval onopgemerkt verlopen. Het komt geregeld voor dat hackers een aantal weken al toegang hebben tot uw infrastructuur, voordat ze de data gaan gijzelen.

Met een SOC bent u trouwens wel op de hoogte van de onzichtbare acties van hackers.

7. Een cyberaanval is altijd van buitenaf

Vertrouwen is de basis van elke relatie: ook werkrelaties. Als u ervan uitgaat dat die nieuwe collega data gaat stelen, dan komt ‘ie waarschijnlijk niet door de proefperiode heen. Dat maakt alleen ook dat de meeste eigenaren en managers niet berekend zijn op een in inbreuk van binnenuit. Toch komt het geregeld voor.

Soms is een kwade medewerker de oorzaak. Maar vaak gaat het om een menselijke fout van een personeelslid dat doorgaans gewoon te vertrouwen is. Bijvoorbeeld doordat ze zich niet houden aan het securityprotocol en ongeautoriseerde software installeren om een taak te volbrengen.

Cyber security is nooit zwart-wit

Een cyberaanval komt soms van buitenaf, soms van binnenuit. Soms valt de aanval direct op en soms blijft ‘ie onzichtbaar. Er is altijd een grijs gebied. Kijk dus vooral samen met een cyber expert naar wat voor uw organisatie realistische maatregelen zijn!

Het is bijna niet voor te stellen, maar een airco op het dak kan cybercriminelen al toegang geven tot uw netwerk. Is de airco verbonden met het internet? En is de firmware verouderd? Dan kan een hacker er wel wat mee, als die dat wilt.

Cybercriminelen richten zich niet alleen op bedrijven, ook individuen zijn een interessant doelwit. Zeker de afgelopen tijd zijn er ontzettend veel phishing-acties gericht op de particulier en zijn burgers vaker slachtoffer. In dit artikel geven we cybersecurity tips die u direct zelf thuis toe kan passen voor een betere beveiliging.

Als particulier slachtoffer geworden van een cybercrimineel? Ons Cyberlab-team helpt u graag.

Tip 1: Blijf ver van basisinstellingen en fabriekswachtwoorden vandaan

Past u bij de aanschaf van een nieuw apparaat altijd de basisinstellingen en wachtwoorden aan? Voor hackers zijn deze standaard instellingen gelijk aan open deuren. Het is geen onbekend fenomeen dat het veranderen van standaardwachtwoorden als “0000” nog wel eens wordt vergeten. Aanvallers vinden het dan ook zeker het proberen waard te kijken of ze via een airco of wifi-router met basisinstellingen binnen kunnen komen. Pas ze daarom altijd meteen aan.

Tip 2: Ga voor sterke, wisselende inloggegevens

Bent u bezig met het veranderen van de standaardwachtwoorden van alle apparaten? Loop dan direct alle andere inloggegevens na. Met name de credentials die eventueel toegang geven tot bankzaken of andere gevoelige data moeten sterk zijn.

Het is geen geheim dat sterke wachtwoorden bestaan uit kleine letters, hoofdletters, cijfers en leestekens. Toch zien we in de praktijk dat vaak voor gemak wordt gekozen. Denk aan wachtwoorden als “wachtwoord123”. Ga nooit voor gemak en kies voor lange (minimaal 20 tekens) en onvoorspelbare wachtwoorden die regelmatig veranderen.

Hoe snel weten hackers uw wachtwoorden te achterhalen? Doe hier de wachtwoord kraaktest.

Tip 3: Regel een gastnetwerk (gast-wifi)

Kunnen uw gasten toegang krijgen tot uw printers, vertrouwelijke documenten en andere onderdelen van uw digitale omgeving? Als ze gebruik mogen maken van uw reguliere wifi-netwerk, is het antwoord daarop ja. Een gastnetwerk is zeker geen overbodige luxe. Met een aparte wifi voor gasten weet u namelijk zeker dat externen toegang krijgen tot enkel een internetverbinding en meer niet.

Tip 4: Voer regelmatig updates uit

Verouderde versies van applicaties en firmware zijn kwetsbaar. Ontwikkelaars van software en apparaten stellen niet voor niets regelmatig (beveiligings)updates ter beschikking. Controleer daarom regelmatig op updates en voer ze direct uit.

Helaas komt het nog te vaak voor dat er cyberongevallen ontstaan doordat veel te oude versies van software worden gebruikt. Voorkom dat u op deze manier slachtoffer valt, want het is absoluut niet nodig.

Tip 5: Maak nooit gebruik van openbare wifi-spots

Openbare netwerken zijn vaak slecht beveiligd. Sterker nog: sommige hackers hebben zelfs de tactiek met hun eigen router op pad te gaan. Zij zetten dan een nep-netwerk met een betrouwbare naam als “WiFi McDonalds” op in de hoop dat mensen verbinding maken. Daarmee krijgen ze toegang tot meer dan u lief is.

De oplossing is gelukkig eenvoudig: gebruik voortaan een eigen mobiele hotspot.

Tip 6: Installeer software niet zomaar

Er is allerlei (gratis) software op de markt die zomaar een bedreiging zouden kunnen vormen. Dit geldt overigens al helemaal voor apps. Lang niet alle apps in de Play- of Applestore zijn veilig. Nog te vaak blijken spelletjes voorzien te zijn van kwaadaardige scripts die toegang geven tot allerhande gegevens. Ben kritisch op wat u installeert. En al helemaal op de telefoonfuncties waar een app toegang tot vraagt.

Ben hier vooral voorzichtig mee wanneer u gebruik maakt van een telefoon of laptop van uw werkgever of organisatie. Een goede regeling is dat het installeren van software van derden altijd eerst overlegd moet worden met een IT- of securitymanager, bijvoorbeeld.

Ruim onnodige kwetsbaarheden op

Het opruimen van onnodige kwetsbaarheden verhoogt uw cyberveiligheid thuis tot op zekere hoogte. Maar zolang aanvallers nog steeds in staat zijn geloofwaardige phishing-acties op te zetten, is dat helaas niet voldoende. Meer dan 50% van de cyberaanvallen thuis hebben een poging tot phishing als bron.

Houd daarom uw hoofd er altijd bij en leer phishing-acties of andere cyberaanvallen te herkennen.

“Geen tot weinig false positives”: het is een uitspraak die regelmatig te horen is in de cyber security. Maar we kennen false positives buiten de cyber security ook van medische tests.

Maar: wat zijn die false positives precies? En waarom is het goed als er “geen tot weinig” false positives voorkomen bij bijvoorbeeld een SIEM of SOC? In dit artikel: alles over false positives, false negatives, hun gevaren en: hoe cyber security professionals met die gevaren omgaan.

Allereerst: wat is de definitie van “false positive”?

In de cyber security is de false positive in basis een onterechte melding van een potentiële threat. Met andere woorden: u ontvangt een alert (SIEM event), terwijl er geen potentieel gevaar is. In de praktijk betekent dat onnodig tijdverlies. Want vaak komt pas na een onderzoek naar de melding naar voren dat het om een false positive ging. Niet zo handig dus.

Voorbeeld van een cyber security false positive

Eerst een voorbeeld van een false positive buiten de cyber security: de eerder genoemde Covid-19 zelftest. De grote zorg bij deze test was dat mensen die wél corona hebben, toch de uitslag “negatief” kregen na zo’n test. Iemand die wel ziek is maar geen positieve testuitslag krijgt, heeft te maken met een false positive.

Een false positive in de cyber security kan een alert na een grote reeks mislukte inlogpogingen zijn. Mislukte inlogpogingen zijn verdacht en kunnen wijzen op o.a. een brute force attack. Maar hebben we hier te maken met een collega die zijn wachtwoord gewoon vergeten is en daarom vaak zonder succes inlogt? Dan is er onterecht een melding geweest: een false positive.

Het gevaar van false positives

We benoemden al dat false positives onnodig veel tijd kosten. Het is enorm frustrerend om keer op keer onderzoek te doen naar een melding die achteraf onterecht blijkt te zijn. Daar zit meteen ook het gevaar: het kan zijn dat mensen hun gedrag aan gaan passen aan deze false positives. Hoe dat zit? Een voorbeeld die velen vast herkennen:

De meeste bedrijfspanden zijn voorzien van een anti-inbraakalarm. Goede alarmen zijn vaak zo afgesteld dat ze alleen reageren op bewegingen van mensen (potentiële inbrekers). Maar er zijn ook alarmen die al af gaan bij kleinere bewegende objecten zoals een kat, een poster die van de muur valt of zelfs een vogel die voorbij vliegt.

Gaat zo’n anti-inbraakalarm te vaak onterecht af? Dan vertelt ons brein ons dat het vast weer een vogel is en we niet hoeven te gaan kijken. Maar daar zit wel het gevaar: want wat nou als het één keer wél een inbreker is? En er ook dan niemand op af gaat om te kijken? Tsja, dan zijn alle spullen weg. En zo zit het ook met false positives in de cyber security. Dan is ineens alle data versleuteld.

Wat is een false negative dan?

Voor we verder in gaan op hoe false positives ontstaan én hoe ze te voorkomen zijn, eerst even meer over de false negative. Die krijgt vaak wat minder aandacht. Dat komt doordat ze in de cyber security praktijk – gelukkig – wat minder vaak voorkomen dan false positives. Maar áls er spraken is van een false negative zijn de gevolgen vaak groot.

Een false negative betekent namelijk dat er geen alert is geweest terwijl die er wel had moeten zijn. Er is dus gevaar, maar het is niet gedetecteerd. De uitkomst? Een hacker die vrij spel heeft, want niemand heeft op tijd in kunnen grijpen.

Liever false positives dan false negatives

Niets is naarder dan een SIEM of SOC hebben, maar vervolgens toch slachtoffer zijn van een aanval omdat er geen alert is geweest. Daarom zijn cyber security oplossingen zo afgesteld, dat de kans op een false negative (binnen de scope van de oplossing) zo klein mogelijk is. Liever een melding teveel dan een melding te weinig, tenslotte.

Maar zoals we eerder al benoemden: een overschot aan false positives is óók gevaarlijk en dus onwenselijk. En helaas zijn er nog genoeg security oplossingen op de markt die stikken van de false positives. IP4Sure doet er alles aan false negatives te voorkomen én de false positives zo laag mogelijk te houden. Hoe? Dat leggen we uit.

Hoe gaan onze cyber security professionals hiermee om?

Betrouwbare SIEM-software ontwikkelen en instellen is volgens experts te vergelijken met een spelletje “Wie is het?”. Oké, het is niet zo simpel als het spelen van een spel, maar de principes komen overeen. Tijdens het spel stellen spelers elkaar vragen om zo stap voor stap plaatjes van gezichten die niet overeen komen met de Mystery Person van de tegenspeler te elimineren. Te algemene vragen leveren niets op, maar te specifieke vragen ook niet.

Zo werkt het bij het instellen van een SIEM ook. Stellen we te algemene regels op? Dan krijgt u een berg aan false positives voorgeschoteld. Stellen we te specifieke regels op? Dan is er een kans dat echte incidenten die nét niet helemaal overeen komen met de omschrijving alsnog gemist worden. False negatives dus. De kunst zit hem in het opstellen van regels die beide scenario’s voorkomen.

Het schrijven van SIEM regels

Stel, Richard van “Wie is het?” is een threat. Dan is die threat te omschrijven als “Een man met donkere gezichtsbeharing”. Maar zoals u ziet, is Richard niet de enige die overeen komt met die omschrijving: Alex, Philip en Max ook. Met deze omschrijving zorgen deze drie mannen ook voor een alert, ook al is enkel Richard de threat. In totaal kent het spel 24 personen, dus 4 is een hoog percentage false positives.

Een betere regel is “Een kale man met een donkere baard”. Deze omschrijving is iets specifieker en komt enkel overeen met Richard. Deze regel levert daardoor geen false positives op. Een voorbeeld van een omschrijving die false negatives op kan leveren? Die hebben we ook:

“Een kale man met een donkere baard en een oorbel”. Deze omschrijving komt vast overeen met een hele specifieke threat die een variatie is op Richard. Maar komt Richard zelf binnen? Dan levert deze regel geen alert op, terwijl hij wel een threat is. Een false negative dus.

SIEM regels in de cyber security praktijk

Natuurlijk is de praktijk niet zo simpel als een spelletje “Wie is het?”. Er komt veel kijken bij het ontwikkelen van SIEM-regels die effectief zijn én geen tot weinig false positives opleveren. Vaak analyseren professionals bestaande data om aan de hand daarvan passende SIEM-regels te schrijven.

De IP4Sure SOC

Teveel false positives is niet veilig, en teveel false negatives al helemaal niet. De IP4Sure SOC is zo opgebouwd, dat beide scenario’s niet zomaar voor komen. Ook concessies in de reikwijdte van de monitoring vanwege te lage budgetten (waardoor u dus ook belangrijke meldingen mist) zijn niet nodig.

We hebben er alles aan gedaan een SOC te bieden die toegankelijk én veilig is. Lees hier meer over de IP4Sure SOC. Vragen over onze SOC of over dit onderwerp? Neem vrijblijvend contact met ons op.

Afgelopen week vond de flitswebinar “Wachtwoord vergeten? Prima!” in samenwerking met Thales plaats.

Michiel Linders van Thales ging dieper in op snelle, makkelijke en veilige authenticatie met FIDO tokens. Voor wie niet bij de webinar kon zijn: hij is gelukkig terug te kijken. Hij staat hieronder!

FIDO token aanvragen

Na afloop van de webinar ontvingen deelnemers een FIDO-token om zelf uit te proberen. Er zijn er nog een paar over. Een FIDO token aanvragen? Of de FIDO token die u al heeft installeren? Bekijk dan deze pagina.

Terugkijken webinar

Cloud security en on-premise security: de namen geven al een beetje weg wat de verschillen zijn. Maar: zijn ze wel zo echt zo verschillend? In dit artikel duiken we dieper in het onderscheid.

Cloud security of on-premise security?

Welke van deze twee vormen past het beste bij uw organisatie? Velen hebben daar eigenlijk niet veel in te willen of te kiezen. Waarom? Omdat het volledig samenhangt met de te beveiligen omgeving. In bijna alle gevallen is er al een bestaande omgeving waar de security op aangepast moet worden. Hoe dat zit? Dat leggen we uit.

Allereerst zijn er 3 soorten omgevingen te onderscheiden:

1. On-premise omgeving

De naam zegt het al: hierbij staan de servers in een eigen pand, met alles in eigen beheer. De omgeving is hierdoor enorm goed te overzien: u kan er tenslotte zelf fysiek bij. U moet er natuurlijk wel net de ruimte voor hebben. Daarnaast zijn ook de elektriciteitskosten en het onderhoud voor eigen rekening.

Er is nog een variatie op on-premise: dan staat de server in een datacenter. De server(kast) is zo nog steeds fysiek door u te bereiken en te overzien, maar staat simpelweg in een ander pand.

2. Cloud omgeving

Wanneer u computerrekenkracht en serverruimte bij een cloud-provider huurt, maakt u gebruik van een cloud omgeving. De data staat dan wel opgeslagen op serverkasten, maar het is voor u niet zomaar mogelijk deze fysiek te bereiken of te overzien. Bijvoorbeeld omdat ze in een ander land staan. Via een internetverbinding heeft u toegang tot de data. U betaalt maandelijks voor uw gebruik.

Het kan zijn dat u serverkasten deelt met andere afnemers. Koopt u later nog meer geheugen in? Dan is uw cloud omgeving vaak verspreid over meerdere machines.

3. Cloud & on-premise

De derde omgeving is een combinatie tussen cloud en on-premise. Organisaties kunnen om meerdere redenen voor deze combinatie kiezen. Bijvoorbeeld omdat ze eerst on-premise begonnen zijn, maar ad-hoc meer geheugen nodig hadden. Dan is een cloud omgeving als aanvulling een snelle oplossing. Tijdelijke uitbreiding kan ook een reden zijn. Of wat dacht u aan een gebrek aan fysieke ruimte voor een extra server?

Dan komt de vraag: hoe beveiligt u dat?

In essentie zijn al deze situaties hetzelfde van aard: alle data staat op een machine. Of u huurt die machines (cloud), of u heeft ze zelf gekocht en in uw pand staan (on-premise). Toch verloopt de beveiliging in de praktijk niet helemaal hetzelfde. Vandaar ook de term on-premise security en cloud security.

Verschillen in de praktijk: on-premise security

Het geeft velen een fijn gevoel data on-premise te hebben: het maakt alles heel tastbaar. Zo is ook de security tastbaar. Wilt u een firewall? Dan zet u zelf een fysieke firewall ervoor. Gebruik maken van een SOC-dienst? U raadt het al: die implementatie is ook fysiek.

On-premise security gaat alleen wel verder dan Firewalls en SOCs. De beveiliging van de locatie waar uw machines staan is net zo belangrijk. Want wat doet u in het geval van brand? En: hoe voorkomt u dat onbevoegden bij uw servers kunnen komen? Dat laatste brengt een inlooptest in kaart.

Verschillen in de praktijk: cloud security

De cloud is een stuk minder goed te vatten. Want is zo’n fysieke firewall wel te plaatsen? Veel verloopt op afstand en virtueel. Een andere uitdaging is data die in de cloud omgeving blijft groeien. Dan is het steeds moeilijker de architectuur te overzien. Beveiligen zonder precies te weten waar data staat is erg lastig.

Het doel en het middel blijft hetzelfde, maar de implementatie van cloud security zit technisch anders in elkaar dan on-prem. Neem een SOC als voorbeeld: in het geval van on-prem zetten we bij u een machine neer die logs verzamelt. In het geval van cloud is de technische inrichting anders. Vaak moet de cloud provider dan technische zaken beschikbaar hebben om koppelingen te maken. Die machines sturen de logs naar de SOC, zodat alles te analyseren valt.

Het klinkt als een gedoe, maar veel securityaanbieders zijn gewend dit snel en goed te regelen. Zo ook IP4Sure. Of u nu cloud- of on-premise security nodig heeft: het is allemaal veilig en goed te implementeren.

De echte uitdaging van cloud

De grootste uitdaging die bij cloud omgevingen op de loer ligt, is vooral het “struisvogelen”. Omdat de cloud niet tastbaar is, wordt er niet altijd nagedacht over security. “Dat gebeurt toch al in de cloud?” is dan de opmerking. Verwacht er niet teveel van. Zo krijgt u bijvoorbeeld nooit een melding van Azure dat er verdachte activiteiten zijn in uw cloud omgeving. Dat moet u echt zelf regelen.

Dus: on-premise security of cloud security?

Bent u nog in de gelegenheid om een keuze de maken in de soort omgeving die u gaat gebruiken? Maak gebruik van die luxe! In de praktijk ontstaat de architectuur vaak gaandeweg, waardoor de security zich daarop aan moet passen. Maar door al aan de startlijn de behoeften en belangen van uw organisatie te inventariseren, kunt u deze meenemen in uw keuzes. We zien regelmatig managers voorbij komen die dit doen.

IP4Sure: implementeert zowel cloud als on-premise security

Wat uw situatie ook is: alle diensten en oplossingen die IP4Sure aanbiedt zijn geschikt voor zowel on-premise als cloudomgevingen. Kennis maken? Neem vrijblijvend contact met ons op!

Het komt bij veel organisaties voor: ze investeren in een uitgebreid advies van een externe partij, maar uiteindelijk belandt de securitytest toch ongebruikt in de bureaulade. Puur omdat andere gang van zaken urgenter aanvoelen. Hoe zorgt u ervoor dat de verbeteringen daadwerkelijk worden doorgevoerd?

Het verhogen van cyberweerbaarheid start altijd met inzicht. Een Pentest, Vulnerability Assessment, Inlooptest of Security Audit geeft handvaten om de cybersecurity van een organisatie doeltreffend te verbeteren. Omdat cyberveiligheid iets is dat nooit in de bureaulade terecht mag komen, geven we wat tips om er zeker van te zijn dat de cybersecurity verbeteringen daadwerkelijk worden opgepakt.

Zelf securitytest bevindingen oplossen

Wat u zelf nog kan doen om ervoor te zorgen dat plannen of testuitslagen voortaan niet ongebruikt in een bureaulade verdwijnen? Laten we dieper in gaan op een handig stappenplan waarmee u de implementatie van cybersecurity verbeteringen na een securitytest waarborgt:

1. Plan een evaluatie voor de securitytest

Het is hoe dan ook een aanrader een evaluatie in te plannen. Niet alleen om na te gaan of het proces naar wens is gelopen: ook om samen actief bezig te zijn met de resultaten uit de test. Vaak verhoogt het de motivatie om er daadwerkelijk iets mee te doen. Daarnaast weet u zeker dat iedereen op de hoogte is van de situatie wanneer er een gezamenlijke evaluatie plaats vindt.

2. Maak de evaluatie inhoudelijk

Laat de evaluatie tellen en leg niet alleen een vergrootglas op het proces, maar ook de resultaten. Wat is de impact van de bevindingen op uw organisatie? Wat vindt u ervan? Is het een verrassing? Kunnen er al conclusies getrokken worden uit de bevinden over achterliggende oorzaken?

3. Evalueer met interne betrokkenen en de opdrachtnemer

Ga niet met een te kleine groep om de tafel zitten. Betrek iedereen die betrokken is bij de securitytest én het verhelpen van de bevindingen in het gesprek. Zo kan iedereen nog vragen erover stellen. Als uw securityteam goed snapt wat de opdrachtnemer bedoelt in de rapportage, is de kans dat ze aan de slag gaan met de bevindingen groter.

4. Verdeel de componenten per verantwoordelijke

Afhankelijk van hoe uitgebreid de securitytest was, is het handig van te voren te bekijken welke componenten om verbetering vragen. Vaak is het ene team verantwoordelijk voor de infrastructuur en het andere voor de applicaties. Sommige componenten kunnen zelfs uitbesteed zijn aan een externe partij.

Maak duidelijk wie verantwoordelijk is voor welke verbetering. Door dit soort afspraken te maken, pakt iedereen sneller zijn of haar verantwoordelijkheid om de oplossingen door te voeren. Het werk is verdeeld en u weet precies wie u aan moet spreken voor updates over de stand van zaken.

5. Voer de korte termijn verbeteringen direct uit

Als het goed is, staat in de securitytest een classificering van alle verbeterpunten. Ga direct met de belangrijksten aan de slag, zodat u weet dat de grootste bedreigingen zéker uit de weg zijn geruimd. Overleg eventueel tijdens de evaluatie al welke stappen er nodig zijn om direct in actie te komen. Monitor het proces door nog een extra evaluatiemoment in te plannen.

6. Zet verbeterpunten voor de lange termijn in de agenda

De meeste organisaties voelen de ernst van het oplossen van korte termijn verbeterpunten wel. Die krijgen doorgaans vrij snel aandacht. Maar die lange termijn punten? Die verdwijnen pas écht vaak in de bureaulade.

Verlies deze dan ook niet in het oog en stippel een lange termijn roadmap uit. Zet deze direct in de agenda’s van de verantwoordelijken. Informeer tussentijds of ze eraan toe komen de oplossing te implementeren.

7. Controleer of alles is opgelost

Zet desnoods ook in uw eigen agenda een herinnering dat u zo nu en dan moet vragen of alle verbeterpunten al zijn nagelopen. Werkt een post-it met “securitytest monitoren” op uw beeldscherm beter? Ga dan zeker voor die optie! Zorg ervoor dat u bovenop het proces blijft zitten.

8. Zet een hertest op de planning

De allerbeste stok achter de deur om verbeteringen door te voeren, is toch wel het plannen van een tweede securitytest. Door meteen een tweede test af te spreken met een externe partij, heeft u een deadline om naartoe te werken. Een hertest werkt vaak heel motiverend, omdat iedereen natuurlijk wil dat die tweede test laat zien dat alles is opgelost.

9. Maak securitytests een vast onderdeel in het securityprogramma

Is een test een terugkerende aangelegenheid? Dan neemt het team het verhelpen van bevindingen van zo’n securitytest vaak sneller serieus. Door hierbij samen te werken met een vaste security opdrachtnemer, vereenvoudigt u dit systematische proces. Daarnaast blijft u structureel op de hoogte van de cybergezondheid van uw organisatie én bouwt u aan een stevige digitale omgeving.

Advies of hulp nodig?

Zou u graag ondersteuning willen bij het toepassen van de verbeteringen uit een securitytest? Neem dan vrijblijvend contact met ons op voor een kennismaking.

Een security incident is niemands idee van een ideale maandag. Weinigen staan te springen om een kwetsbaarheid in hun digitale infrastructuur. Toch zijn security incidenten als een soort “cadeau” te zien. Het is een kans om te leren. En: een kans om het nooit meer te laten gebeuren.

Zeker in een tijd waarin de digitale dreiging steeds meer toeneemt, is het belangrijk een les te trekken uit security incidenten. De vraag is tegenwoordig niet of u er last van gaat krijgen, maar wanneer. Zonde om een incident te laten gebeuren, het op te lossen en er vervolgens weer een te krijgen. Dat ene incident geeft namelijk heel veel informatie.

Wat er vaak gebeurt bij een security incident

Een eerste – logische – reactie op een security incident is een vinger in de dijk stoppen. De kwDe vulnerability scan, de pentest en hun verschillenetsbaarheid verhelpen en verdergaan. Ja, het is een oplossing. Maar niet dé oplossing. Want wat doet u wanneer er nog een security incident optreedt? Ook daar een vinger in stoppen?

Het is goed om te begrijpen dat een technische kwetsbaarheid vaak niet opzichzelfstaand is. Ja, een vinger in de dijk verhelpt dat ene gat. Maar als de volledige dijk niet goed gebouwd is, breekt deze op een gegeven moment toch echt door. Dat is met een digitale infrastructuur hetzelfde. Een kwetsbaarheid is regelmatig een teken dat er meer aan de hand is.

Een kwetsbaarheid komt nooit alleen

Meestal is zo’n security incident een signaal dat er iets op grotere schaal niet klopt. Waar rook is, is vuur. Enkel focussen op het herstellen van hetgeen dat rookt, is dus niet voldoende. Het is regelmatig een voorbode dat er meer problemen kunnen gaan ontstaan.

Hoe dat kan? Vaak ontstaat een kwetsbaarheid doordat een mens deze in het proces over het hoofd heeft gezien. Dat betekent dat er een kans is dat wanneer het proces hetzelfde blijft, er in de toekomst door dezelfde fout weer nieuwe kwetsbaarheden ontstaan.

Voorkom dat u pleisters blijft plakken

Waarschijnlijk hebben we ons punt gemaakt: een security incident is niet één losstaand iets, maar juist een gebeurtenis die wat zegt over uw volledige security. Een gebeurtenis waar veel uit te leren is. De natuurlijke reactie op een incident is vaak reactief in actie komen, maar een proactieve en preventieve benadering die verder kijkt dan dat ene incident verbetert de volledige security.

Zo leert u voortaan van een security incident

Natuurlijk, stap één is en blijft altijd het verhelpen van de kwetsbaarheid. Maar daarna komt het belangrijkste: goed snappen waarom het gebeurd is. Waarom heeft dit specifieke security incident plaatsgevonden? Waarin werd er technisch tekort gekomen? Welke fout is er in het proces gemaakt waardoor het heeft kunnen gebeuren?

Denk bijvoorbeeld aan het bouwen van een webapplicatie. Soms kan een ontwikkelaar per ongeluk een kwetsbaarheid coderen en deze zonder extra controle toevoegen aan de applicatie. Een foutje kan altijd gebeuren. Maar dat deze niet op tijd gedetecteerd is, wijst op een tekortkoming in het proces. Dan is het dus zaak niet alleen specifiek het security incident op te lossen, maar er ook voor te zorgen dat deze fout niet nog eens voor kan komen.

Stappen om te doorlopen na het implementeren van een oplossing

Er zeker van zijn dat een security incident meer dan alleen hoofdpijn en slapeloze nachten oplevert? Doorloop dan na het oplossen van een incident altijd de volgende stappen:

1. Is er iets gebeurd door misconfiguraties door de mens?

2. Kan het zijn dat de fout die dit security incident heeft veroorzaakt ook op andere plekken zit?

3. Haal iemand erbij die met een frisse blik naar de infrastructuur kijkt.

4. Degene die kennis heeft van de infrastructuur moet nieuwe kennis doortrekken.

Securityminded implementatie

Al met al mag er in zijn geheel meer securityminded gekeken worden naar de digitale omgeving van organisaties. Het is beter meteen met cybersecurity in het achterhoofd te gaan implementeren, dan achteraf problemen op te lossen. Securityminded werken is een stuk minder duur, minder risicovol en minder tijdrovend.

Dus leer van incidenten! Want door het ten harte te nemen, kunt u er de volgende keer aan het begin al rekening mee houden.