IP4Sure is door Rapid7 benoemd tot MDR Partner of the Year 2025. Het is opnieuw een bevestiging van een partnerschap dat al jaren staat als een huis. Rapid7, een wereldwijde speler in extended risk en threat detection, reikt de award uit als erkenning voor de groei van IP4Sure in het afgelopen jaar.

IP4Sure is Gold Partner van Rapid7 en beschikt daarmee over de benodigde certificeringen, ruime implementatie-ervaring en diepgaande expertise om organisaties snel en effectief te ondersteunen.

MDR als fundament in een bredere securitystrategie

Steeds meer organisaties zoeken naar structuur in hun cybersecurity-aanpak. Hoe krijgt u grip op dreigingen zonder te verzanden in tooling of losse maatregelen? Voor IP4Sure – straks Cyberlab – begint dat met inzicht. Veiligheid zit hem in het voorzien van gevolgen.

Daarom is Managed Detection and Response (MDR) voor veel organisaties het logische startpunt. Het biedt 24/7 zicht op afwijkend gedrag, context bij incidenten en directe actie bij echte dreigingen. Maar het is nooit een doel op zich. MDR is een fundament binnen een brede gelaagde strategie, gebouwd op inzicht.

Deze samenwerking maakt het mogelijk om kwetsbaarheden bloot te leggen vóórdat aanvallers ze vinden – en om sneller te reageren als het nodig is. Rapid7’s technologie biedt hierbij de juiste basis. Met onder andere InsightIDR en InsightVM krijgt u real-time inzicht in uw omgeving, risico’s en gedrag. Bedreigingen worden vroeg herkend en aangepakt voordat ze schade aanrichten.

“Technologie is pas waardevol als het werkt voor de klant”

“Deze award is een bevestiging van wat we al langer samen doen,” zegt Twan Wouters, mede-eigenaar bij IP4Sure.

Tom Heesmans, mede-eigenaar en technical lead vult aan: “Rapid7 biedt krachtige tools. Wij maken ze praktisch toepasbaar. Zo helpen we klanten om grip te houden op hun digitale veiligheid. Onze strategieen gaan naadloos over in elkaar. We zien dus nog een lange en vruchtbare toekomst samen met Rapid7.”

Eén partnership, één missie

“Het partner-ecosysteem van Rapid7 speelt een rol in het helpen van organisaties om beveiliging te vereenvoudigen, controle te krijgen over hun aanvaloppervlak en met vertrouwen een dynamisch dreigingslandschap te navigeren,” zegt Tim Goodwin, Director International Channel Partnerships bij Rapid7. (Red. vertaalde quote)

“Onze samenwerking met IP4Sure stelt ons in staat om uitstekende klantenservice en waarde te leveren, samen met een zeer adaptief, voorspellend en responsief cybersecurityplatform.”

(Red. vertaalde quote)

IP4Sure in het Rapid7 PACT-programma

IP4Sure maakt deel uit van het vernieuwde Rapid7 PACT Programma, dat is opgezet om partners te verbinden en te versterken. Met op maat gemaakte engagementprogramma’s, specialisaties, een compleet vernieuwde Partner Training Academy en een uitgebreid partnerportaal helpt het programma partners om klanten te voorzien van krachtige oplossingen. Zodat zij de regie krijgen over hun eigen aanvalsoppervlak.

Over Rapid7

Rapid7, Inc. (NASDAQ: RPD) heeft als missie een veiligere digitale wereld te creëren door cybersecurity eenvoudiger en toegankelijker te maken. Het bedrijf stelt beveiligingsprofessionals in staat om een modern aanvaloppervlak te beheren via eersteklas technologie, geavanceerd onderzoek en brede, strategische expertise.

De uitgebreide beveiligingsoplossingen van Rapid7 helpen meer dan 11.000 organisaties wereldwijd om cloudrisicobeheer te combineren met dreigingsdetectie en -respons. Zo verkleinen zij hun aanvaloppersvlak en schakelen zij bedreigingen uit met snelheid en precisie.

Aanvallers gebruiken het ook: Artificial Intelligence. Helaas. Waar AI werd ontwikkeld als een technologie voor innovatie en efficiëntie, is het ook een gamechanger in cybercriminaliteit. Hackers gebruiken AI om aanvallen slimmer, sneller en moeilijker te detecteren te maken.

Maar hoe precies? Welke technieken maken hun aanvallen zo effectief? En hoe ontwikkelt AI als dreiging zich verder? Dit artikel zet op een rijtje hoe bestaande aanvalstechnieken veranderd zijn door AI. Te beginnen met: phishing.

1. AI en geavanceerde phishing-campagnes

Waar phishingmails vroeger vol taalfouten stonden en makkelijk te herkennen waren, genereert AI nu berichten die vrijwel niet van echt te onderscheiden zijn. De vlieger “controleer op spelfouten” gaat dus lang niet meer op. Maar: de berichten zien er niet alleen professioneler uit. Er is nog veel meer mogelijk met AI:

Hypergepersonaliseerde phishing

Een mail over een event dat u recent heeft bijgewoond. Of een bericht dat refereert naar recente interne communicatie. AI kan sociale media en andere online bronnen analyseren om gerichte en geloofwaardige phishingberichten te genereren. Eigenlijk geautomatiseerde OSINT dus.

Iets om goed bij stil te staan, want men let natuurlijk veel minder op wanneer een mail relevant voelt voor ons.

AI-gestuurde phishing-chatbots

We zijn al gewend om met – best wel realistische – chatbots te praten. AI maakt dit mogelijk. Cybercriminelen zetten AI-chatbots ook in. Dat scheelt weer een hoop uren zelf chatten. De bots doen zich voor als klantenservice- of IT-medewerkers en gaan real-time in gesprek met slachtoffers.

Zoals ChatGPT direct persoonlijk kan reageren op al uw vragen, kunnen de bots van deze cybercriminelen dat ook. En: slachtoffers geautomatiseerd verleiden tot het delen van inloggegevens of het downloaden van schadelijke software.

2. AI en geavanceerde malware

Polymorphic malware: het voelt al een beetje als AI-malware, maar officieel werkt het zonder Artificial Intelligence. Toch wilden we even bij deze malware stil staan. Want: hackers zijn steeds beter in staat nieuwe soorten malware te ontwikkelen met de hulp van AI.

En dat levert – in het geval van polymorphic malware – een soort malware op dat zijn code aanpast bij elke nieuwe infectie, waardoor traditionele antivirussoftware moeite heeft om het te herkennen.

Hoe dat kan? Traditionele antivirussen werken met virusdefinities: een lange lijst met bestaande virussen. Tijdens een scan controleert de software of er iets in de gescande bestanden overeenkomt met deze lijst. Is dat niet zo? Dan is er volgens de scanner geen virus. Zo’n lijst is nooit up-to-date. Zeker niet in het geval van malware die van vorm verandert. (Gelukkig bestaat er detectie software die niet met virusdefinities werkt, maar machine learning. Namelijk EDR)

3. AI en deepfake-technologie

Deepfakes zijn misschien wel de meest besproken vorm van oplichting met AI. Waarschijnlijk heeft u er op de radio of in een podcast al meerdere keren over gehoord. Door middel van AI kunnen hackers realistische nepvideo’s en -audio genereren om slachtoffers te misleiden en gevoelige informatie los te krijgen.

Het vaakst aangehaalde voorbeeld zijn de nep-telefoontjes van familieleden. AI kan stemmen van familieleden nabootsen, waardoor slachtoffers worden misleid om geld over te maken naar criminelen die zich voordoen als een geliefde in nood.

Maar denk ook aan CEO-fraude: een medewerker die een voicemail ontvangt van de CEO met een dringend verzoek om geld over te maken naar een “partnerbedrijf”. In werkelijkheid is de audio volledig gegenereerd door AI.

Hoewel deepfake-video’s technisch steeds geavanceerder worden, zien we CEO-fraude met real-time deepfake-video’s gelukkig nog niet.

En wat kan AI in de toekomst?

Gezien de snelheid waarmee AI zich ontwikkelt, is het verstandig om alvast bezig te zijn met scenario’s in de toekomst. Door te denken als een hacker en onszelf de vraag stellen “Hoe kan AI ons werk als hacker nog makkelijker maken?”, zijn er een aantal scenario’s om alvast bij stil te staan:

1. AI-gegenereerde exploits

We zijn nog niet op het punt dat AI volledig zelfstandig kwetsbaarheden analyseert en direct de beste aanvalsmethode bedenkt, maar de technologie ontwikkelt zich snel. Als AI op termijn deze processen kan automatiseren, zou dat betekenen dat iets wat nu nog tijd en expertise vereist, binnen seconden kan gebeuren.

Dit zou vooral bij zero-day kwetsbaarheden een risico kunnen vormen, waarbij aanvallen direct op grote schaal kunnen worden uitgevoerd. Voor nu is het nog een scenario, maar wel een om rekening mee te houden.

2. AI voor automatische kwetsbaarhedenscans

Cybercriminelen maken al gebruik van geautomatiseerde tools, maar AI zou in de toekomst kunnen zorgen voor een volgende stap. Met AI-gestuurde scanners zouden hackers continu geautomatiseerd kunnen speuren naar kwetsbare systemen, zonder menselijke tussenkomst.

Denk aan ongepatchte software, verkeerd geconfigureerde cloudservers of zwakke firewalls. Op dit moment is er nog geen bewijs dat dit volledig autonoom gebeurt, maar de mogelijkheden liggen er.

3. AI om detectie te omzeilen

Eenmaal binnen in een systeem willen aanvallers zo lang mogelijk onzichtbaar blijven. AI zou hierbij kunnen helpen door netwerkverkeer te analyseren en zich aan te passen aan normale gebruikerspatronen. Afwijkend gedrag valt dan minder op.

AI-gestuurde backdoors zouden zich in theorie kunnen verbergen door zich aan te passen aan legitiem systeemgedrag, waardoor detectiesystemen minder effectief worden.

Wat doen we aan de verdedigende kant?

De inzet van AI door cybercriminelen verandert het landschap van cybersecurity drastisch. AI maakt aanvallen sneller, slimmer en moeilijker te detecteren, wat traditionele verdedigingsmechanismen onder druk zet.

Gelukkig kunnen we binnen de cybersecurity net zo goed gebruik maken van AI. Dus terwijl cybercriminelen in de versnelling gaan, gaan wij dat ook. En het allerbelangrijkste? Hou grip en overzicht:

Continue monitoring en threat intelligence blijft het belangrijkste advies. Doorlopend toezicht op netwerken en systemen – bijvoorbeeld met een SOC – helpt om verdachte activiteiten vroegtijdig te detecteren.

Een blik op de toekomst: nu belangrijker dan ooit

AI wordt al ingezet door cybercriminelen, vooral bij phishing. Sommige dreigingen, zoals volledig zelflerende malware of autonome ransomware, zijn op dit moment nog niet realistisch. Maar de technologie ontwikkelt zich razendsnel, en zolang cybersecurity moet meegroeien.

Stel: u heeft een ticket voor een museum vol met legacy tech. Bij de ingang controleert een beveiliger streng, ondanks dat u er betrouwbaar uitziet. Gelukkig klopt uw ticket en komt de naam op uw ID overeen. Uw rugzak is het juiste formaat. Uw schoenen zijn schoon. Tijd om naar binnen te gaan!

Of toch niet helemaal. De beveiliger laat weten dat u geen vrij toegang tot het hele gebouw krijgt. Alleen de zaal met de tentoonstelling waarvoor u kwam, opent haar deuren. De rest blijft verborgen en ontoegankelijk. En dat is prima: u heeft toch geen interesse in de andere exposities.

Zero Trust Network Access (ZTNA) werkt precies zo

Vertrouwen? Dat is er niet zomaar bij ZTNA. Zero Trust Network Access is letterlijk vertaald Nul Vertrouwen Netwerk Toegang. Alles draait om controle, van begin tot eind. “Guilty until proven innocent” En oh ja: een ZTNA toegangsbeleid geeft u alleen toegang tot wat écht nodig is. Een marketingmedewerker zal nooit zomaar in de HR software kunnen komen.

ZTNA baseert zich op één regel: vertrouw niemand

Zelfs wie al binnen het netwerk is, krijgt niet zomaar toegang. Ieder verzoek, iedere gebruiker, ieder apparaat passeert een strenge keuring. Alleen wie aan alle eisen voldoet, mag verder. En zelfs dan blijft de toegang beperkt.

Hackers kunnen minder met gestolen of gelekte wachtwoorden

Deze extreem voorzichtige benadering maakt de ruimte voor fouten en ongeautoriseerde toegang voor derden natuurlijk kleiner. Veiligheid stijgt. Risico’s dalen.

ZTNA is vooral voor hybride organisaties

Mensen werken overal: thuis, in een café, op een luchthaven. Vaak via eigen apparaten en openbare netwerken. Bedrijven lopen hierdoor meer risico. Oude beveiligingsmodellen, gericht op vaste netwerken en kantooromgevingen zijn niet volledig toereikend.

Zero Trust werkt alleen als het niet hindert

Hoe meer obstakels iemand moet trotseren voor authenticatie, hoe groter de kans dat de medewerker voor een workaround kiest. Met andere woorden: hij probeert het securitybeleid te omzeilen.

Daarom is het bij het implementeren van oplossingen die vanuit Zero Trust werken – zoals ZTNA dus – belangrijk dat de software niet hindert. Het moet naadloos passen in de workflow van je collega’s!

Een VPN is al veiliger, ZTNA gaat nog een stap verder

In plaats van brede toegang, zoals bij een VPN (die op afstand werken ook een stuk veiliger maakt!), geeft ZTNA alleen toegang tot specifieke applicaties. Elke stap controleert opnieuw of alles veilig blijft. Dit werkt als volgt:

- Identiteit checken: ZTNA controleert wie u bent. Inloggen gebeurt vaak met een wachtwoord en een extra verificatiestap, zoals een code of vingerafdruk (MFA).

- Apparaat beveiligen: Alleen apparaten die voldoen aan de veiligheidsregels mogen verder. Bijvoorbeeld: geen updates of verdachte software? Geen toegang.

- Toegang beperken: Na goedkeuring opent alleen de applicatie die u nodig hebt. De rest van het netwerk blijft onzichtbaar.

- Blijven controleren: ZTNA houdt tijdens uw sessie alles in de gaten. Voldoet uw apparaat ineens niet meer? Dan stopt de toegang meteen.

Deze aanpak sluit de deuren voor kwaadwillenden. Zelfs als ze binnenkomen, zien ze niets. En gebruikers die wel geautoriseerd zijn? Die merken weinig verschil in hun workflow.

ZTNA versus VPN

Een VPN creëert een veilige tunnel naar het bedrijfsnetwerk zodat op afstand werken veiliger kan. Maar een VPN houdt derden niet direct op afstand. Een VPN zorgt er gewoon voor dat men van buitenaf veilig naar een bedrijfsnetwerk kan verbinden zodat ze alsnog bij interne bronnen kunnen.

Zoals u net al las gaat ZTNA een aantal stappen verder.

ZTNA is een combinatie van het beste

Eigenlijk maakt ZTNA gebruik van al bestaande authenticatie ideeën, alleen is het een combinatie die net een stap extra zet:

- Multi-Factor Authentication (MFA): Zorgt voor een extra verificatiestap. Uw identiteit wordt nog beter beschermd.

- Identity Access Management (IAM): Beheert digitale identiteiten en bepaalt wie welke applicaties mag gebruiken. ZTNA voert deze regels uit.

Samen vormen ze een flexibel en betrouwbaar systeem dat aansluit op moderne werkplekken.

Zero Trust kan enorm ver gaan

In dit artikel hebben we vooral ZTNA uitgelicht. Maar het stamt van Zero Trust als overkoepelende cybersecurity visie af. Sommige organisaties gaan hier enorm ver in. Want ja: hoe wantrouwender het beleid, hoe minder ruimte voor fouten.

Maar blijf altijd alert op de werkbaarheid van uw cybersecurity beleid. Een goed beleid is veilig én houdt rekening met collega’s die er elke dag mee te maken krijgen.

In de praktijk komen deze twee aspecten gebalanceerd terug in gelaagde beveiliging.

Cato SASE als Zero Trust Network Access oplossing

Zelf gebruik maken van ZTNA? Cato SASE is een gebruiksvriendelijke oplossing. Veilig en flexibel. Perfect voor moderne toegang tot bedrijfsapplicaties. Lees hier meer over Cato SASE.

Hackers willen niet gezien worden. Want ja, als iemand ze te vroeg ontdekt, dan is het meestal einde oefening. Maar hoe zorgen ze ervoor dat ze onzichtbaar blijven? En kan uw organisatie iets doen om ze toch te betrappen?

Het is geen lekker gevoel dat hackers in staat zijn om onzichtbaar te blijven. Daarom geven we in dit artikel een aantal voorbeelden. En belangrijker nog: we geven ook tips hoe u wél als organisatie grip houdt en in control blijft.

Helemaal aan het einde van het artikel delen we de oplossing die het meeste inzicht oplevert.

1. Anti-onderzoekstechnieken

Hackers hebben liever niet dat beveiligingsexperts hun tactieken ontdekken. Want ja: hoe meer ze binnen de cybersecurity weten, hoe beter ze zich kunnen beschermen. Ze maken daarom gebruik van technieken die cybersecurity onderzoek bemoeilijken. Bijvoorbeeld:

Voorbeeld uit de praktijk

Er is een phishingwebsite ontdekt. Een cyberonderzoeker wil meer weten en probeert toegang te krijgen tot een phishingwebsite, maar krijgt na één keer bezoeken een foutmelding. Hij komt de website niet meer in.

Waarom? Omdat de hackers de website zo hebben gemaakt dat IP-adressen na een enkele toegang blokkeren. Hierdoor lijkt de site offline te zijn, terwijl deze voor andere gebruikers nog werkt.

Gelukkig zijn er nog opties

- Als u onderzoek doet naar verdachte websites, gebruik een VPN om IP-blokkering te omzeilen.

- Bedrijven kunnen tools inzetten die verdachte sites monitoren zonder menselijke interactie.

2. Omzeilen van antivirussoftware

Aanvallers hebben er niks aan als een antivirus hun malware herkent en in quarantaine plaatst. Daarom passen aanvallers hun malware continu aan. Bijvoorbeeld via zogenaamde ‘crypting services’. Die vermommen of verpakken malware om de malafide code te verbergen. Dan valt het minder op!

Een andere manier is polymorphic malware

Dit is malware die zichzelf steeds verandert: bijvoorbeeld de code of de manier waarop het eruitziet. De malware functioneert hetzelfde. Maar ziet er elke keer anders uit.

Antivirussen die werken met een lijst een virusdefinities herkennen deze niet. Want ja: de malware ziet er steeds anders uit. Dus die kan nooit op een bestaande lijst staan! Daardoor herkent het de vaste “vingerafdrukken” van malware niet meer.

Voorbeeld uit de praktijk

Een medewerker downloadt een “legitiem” softwareprogramma – bijvoorbeeld een fotobewerker – dat eigenlijk malware bevat. Het programma is hergecodeerd, waardoor geen enkele antivirussoftware het als een bedreiging identificeert. Pas dagen later als het al te laat is, vallen verdachte activiteiten op. Data-exfiltratie bijvoorbeeld.

Tips om uzelf te beschermen

- Het allerbeste is om te kiezen voor een antivirus die niet werkt met virusdefinities, maar met machine learning. SentinelOne is een voorbeeld hiervan: zij detecteren malware op gedrag.

- Vermijd het downloaden van software uit onbekende bronnen.

- Hou als u toch gebruik maakt van een traditionele antivirus deze in ieder geval goed up-to-date. Maar hou er rekening mee dat het niet alles detecteert.

3. Apparaat onbekend: geen probleem

Bij sommige aanvallen verzamelen criminelen gedetailleerde informatie over uw apparaat, zoals besturingssysteem, IP-adres en browserinstellingen. Met deze gegevens kunnen ze uw apparaat nabootsen. Hieronder een duidelijk voorbeeld van hoe dat in hun voordeel werkt:

Voorbeeld uit de praktijk

Een hacker verkrijgt via phishing toegang tot een bankaccount. Maar als hij in probeert te loggen, wordt hij geblokkeerd omdat het apparaat dat hij gebruikt onbekend is.

Om dit te omzeilen en onopvallend toch toegang te krijgen, gebruiken ze een virtuele machine die uw apparaatinstellingen nabootst. Het beveiligingssysteem denkt daardoor dat het uw echte apparaat is en verleent toegang.

Hou dit goed in de gaten

- Controleer regelmatig de activiteit in online accounts. Dit kan vaak in de beveiliging of privacy instellingen.

- Meld verdachte meldingen, zoals onbekende inlogpogingen, direct aan de bank of andere serviceproviders.

4. Anomaliedetectie voor de gek houden

Anomaliedetectie is het letten op afwijkend gedrag. Dit doen ze met temperaturen, maar ook binnen de cybersecurity. Opvallend grote transacties of inloggen vanuit een ander land zijn anomalies: afwijkingen. Cybercriminelen zijn continu bezig om hiermee te spelen.

Voorbeeld uit de praktijk

Een hacker wacht tot u ingelogd bent op uw bankaccount. Zodra u bezig bent met online bankieren, voeren ze snel transacties uit binnen dezelfde sessie. Hierdoor lijkt het voor het beveiligingssysteem alsof uzelf deze acties uitvoert.

Tips om uzelf te beschermen

- Log in ieder geval uit van accounts zodra u klaar bent.

- Schakel meldingen in voor transacties, zodat u snel kunt reageren.

- Beveilig uw sessies met extra hardwarebeveiliging, zoals biometrische verificatie.

5. Phishingaanvallen zijn ook stealthy

Phishing is een aanval waarbij criminelen u proberen te misleiden om gevoelige informatie te delen, zoals wachtwoorden of creditcardgegevens. Moderne phishing is verfijnder dan ooit. En om u ergens in te laten trappen, zorgen ze ervoor dat het in de eerste plaats niet opvalt dat een mail of website niet echt is.

Voorbeeld uit de praktijk

Een slachtoffer ontvangt een e-mail van een “bank” met een link naar een nepwebsite. Er is volgens de mail snel actie nodig om te voorkomen dat de creditcard van het slachtoffer geblokkeerd raakt. De website ziet er echt uit. Alles lijkt te kloppen: er is zelfs een “Werken bij”-pagina. Om in te loggen zijn in dit geval creditcardgegevens nodig.

Zodra de gegevens worden ingevoerd, controleert een achterliggend script direct of de kaart geldig is met behulp van het Luhn-algoritme. Ook worden bankgegevens gevalideerd met een database van bankidentificatienummers (BINs). De aanvallers hebben alles dat ze nodig hebben.

Blijf zo alert mogelijk

- Controleer altijd de URL van een website voordat u iets invult, ook als u in de eerste instantie iets gewoon vertrouwt.

- Gebruik een browserextensie die verdachte websites markeert.

- Schakel MFA zoveel mogelijk in voor extra beveiliging.

Detection & Response: echt in control

Er zijn in de praktijk nog veel meer manieren waarop hackers proberen ongezien te blijven. En vaak lukt het ze ook! Zeker wanneer een organisatie geen gebruik maakt van detectiesystemen, kunnen hackers lang genoeg hun gang gaan.

Daarom is onze belangrijkste tip: zorg voor Detection & Response. Een SOC is erin gespecialiseerd juist die wat onzichtbaardere acties toch op tijd te herkennen. Ingrijpen voordat de hacker in staat is meer te doen.

Hoe dat in de praktijk werkt? Lees hier alles over het Security Operations Center.

Sommige beveiligingsmaatregelen kosten zo weinig moeite of geld, dat het enkel een kwestie van doen is. Security.txt is daar één van. Omdat we er recent toevallig een paar vragen over kregen – en er wat nieuws over security.txt en WordPress te melden is – dit artikel.

Wat is security.txt?

Security.txt is een tekstbestand dat u toevoegt aan uw website. Het maakt uw website niet direct meer waterdicht, maar het is er zodat beveiligingsonderzoekers of ethisch hackers makkelijk, snel en veilig contact kunnen opnemen als ze (toevallig) een kwetsbaarheid op uw website vinden.

Dan zijn ze meteen bij de juiste en is de kwetsbaarheid daardoor sneller op te lossen.

Wat staat er in de security.txt?

Security.txt bevat belangrijke contactgegevens, zoals een e-mailadres voor veiligheidsmeldingen of een link naar je responsible disclosure-beleid. Ook kan het een PGP-sleutel bevatten, zodat beveiligingsonderzoekers gevoelige informatie veilig kunnen delen.

U plaatst security.txt in de rootdirectory van uw website, meestal te vinden via https://uwdomeinnaam.nl/security.txt. De bedoeling is om een gestandaardiseerde en toegankelijke manier te bieden voor het melden van beveiligingsproblemen.

Waarom security.txt?

Het toevoegen van een security.txt-bestand maakt deel uit van een proactieve cyberverdediging. Als organisatie geeft u hiermee aan dat u serieus openstaat voor feedback van de beveiligingsgemeenschap. Beveiligingsonderzoekers kunnen zonder problemen contact opnemen en kwetsbaarheden melden, wat betekent dat u sneller kunt reageren op potentiële dreigingen voordat ze schade veroorzaken.

Security.txt biedt een directe, gestructureerde manier om meldingen te ontvangen en kan voorkomen dat kwetsbaarheden onopgemerkt blijven. Het verkort simpelweg de reactietijd.

Een hulpmiddel, maar geen oplossing

Toch is het belangrijk om te benadrukken dat security.txt op zichzelf geen oplossing is voor kwetsbaarheden. Het implementeren van security.txt maakt de webapplicatie niet direct moeilijker te hacken. Het is vooral een communicatiemiddel. Zie het dus voor wat het is: een heel klein onderdeel van een beveiligingsbeleid.

Hoe implementeert u security.txt?

Het toevoegen van een security.txt-bestand aan een website is eenvoudig en vereist weinig technische kennis. Meestal is het al voldoende om een .txt met de juiste informatie door te sturen naar uw websitebouwer. Het bestand kan de volgende informatie bevatten:

- Contactinformatie: Bijvoorbeeld een e-mailadres voor beveiligingsmeldingen (mailto:security@uwdomeinnaam.nl).

- PGP-sleutel: Voor veilige en versleutelde communicatie.

- Responsible disclosure-beleid: Een link naar het beleid over hoe je omgaat met meldingen van kwetsbaarheden.

- Scope: Optioneel, om aan te geven welke delen van je infrastructuur onder het beleid vallen.

Een voorbeeld van een security.txt kan er als volgt uitzien:

Contact: mailto:security@uwdomeinnaam.nl

Encryption: https://jouwwebsite.nl/pgp-key.txt

Acknowledgements: https://uwdomeinnaam.nl/security-acknowledgements.html

Policy: https://uwdomeinnaam.nl/responsible-disclosure-policy.html

Dit bestand hoort in de rootdirectory van de website, zodat het te vinden is op https:// uwdomeinnaam.nl/security.txt.

WordPress-gebruikers: eenvoudiger dan ooit

Voor wie een WordPress-website beheert, is het toevoegen van een security.txt-bestand sinds kort nog makkelijker dankzij een nieuwe plugin. Deze is gedeeld door de Vereniging van Registrars en maakt het mogelijk om met slechts een paar klikken een security.txt-bestand aan een WordPress-site toe te voegen.

Dit is een eenvoudige manier om direct een open communicatiekanaal te creëren voor beveiligingsmeldingen, zonder dat u technische kennis nodig heeft. Het Digital Trust Center plaatste deze tip.

Een security.txt is een kleine moeite

Of u nu werkt voor een grote organisatie of een kleine website runt, een security.txt-bestand is een te kleine moeite om het niet te doen. En voor WordPress-gebruikers is het nu eenvoudiger dan ooit. Meer weten over het zo veilig mogelijk maken van uw website of webapplicatie? Neem vrijblijvend contact met ons op.

Detection & Response kent intussen een hoop afkortingen. In dit artikel duiken we dieper in MDR: Managed Detection & Reponse. Hoe ziet het er in de praktijk uit?

Wat is MDR?

MDR (Managed Detection and Response) is de actieve jacht op bedreigingen in uw IT-omgeving. Zie het als het continu patrouilleren van uw digitale netwerk. Is er verdachte activiteit? Dan volgt de reponse.

MDR maakt actie op het meest belangrijke moment mogelijk: namelijk voordat aanvallers écht iets kunnen doen.

Het is dus meer dan alleen maar monitoren. MDR is actieve verdediging die proactief inzicht geeft in de (verdachte) activiteiten binnen de digitale omgeving.

Het verschil met een SOC?

Is MDR niet hetzelfde als een SOC? Het antwoord: ja, soort van. SOC staat voor Security Operations Center. Daar is het “verschil” meteen al: een SOC is een centrale, terwijl MDR de dienst is die een SOC levert. Kort omschreven: MDR is de actie, SOC de plaats waar die actie vandaan komt.

MDR & SOC in de praktijk

Het doel is duidelijk: inzicht krijgen in verdachte activiteiten en op tijd ingrijpen. Maar we willen ook graag een beeld schetsen van hoe dat er in een praktijkscenario uitziet.

In dit voorbeeld kijken we naar bedrijf XYZ: een middelgroot technologiebedrijf. Zij werken samen met een externe SOC. We volgen het verloop van een cyberaanval en de stappen die het SOC-team onderneemt om de aanval te detecteren, te onderzoeken, en erop te reageren.

Monitoring en detectie

Het SOC waar XYZ mee samenwerkt maakt gebruik threat intelligence feeds om real-time informatie te krijgen over nieuwe dreigingen en kwetsbaarheden, wat de detectie- en respons mogelijkheden verbetert.

Ze zetten twee soorten technieken/software in: Security Information and Event Management (SIEM) en Endpoint Detection & Response (EDR). Deze tools verzamelen en analyseren loggegevens uit verschillende bronnen binnen het netwerk van bedrijf XYZ. De SIEM richt zich op het analyseren en correleren van logs uit het hele netwerk, de EDR detecteert en reageert dreigingen die direct op endpoints plaatsvinden.

Detection

Op een doordeweekse ochtend ontvangt het SOC een melding. De monitoringtools detecteren ongebruikelijke netwerkactiviteit die kan wijzen op een lopende cyberaanval. De alert geeft het volgende aan:

Er is een grote hoeveelheid uitgaande gegevensstroom van een interne server naar een onbekend IP-adres. Dit patroon wijkt af van het normale netwerkverkeer en kan wijzen op datadiefstal. De uitgaande verbinding blijkt naar een server in Oost-Europa te gaan. Extra verdacht: want bedrijf XYZ opereert in de Brainport regio en is gevestigd in Eindhoven.

Interview

- 4 jun, 2024

Paleis Het Loo over cybersecurity: “De mens heeft een cruciale rol”

Lees verder

Analyse en Onderzoek

De SOC-analisten beoordelen de alerts. Zij kijken of deze legitiem is (heel soms geeft software namelijk false postives) en schatten de impact van het incident in.

Kwalificatie van incident: In het geval van bedrijf XYZ bevestigen ze dat de uitgaande gegevensstroom verdacht is. Het is dus geen false positive. De analisten beginnen met het verzamelen van meer informatie. Hiervoor bekijken ze logbestanden van de server en netwerkswitches. Wat blijkt? Er was toegang tot documenten met vertrouwelijke bedrijfsinformatie.

Diepgaand onderzoek: Wat was de bron van de aanval? Welke systemen zijn er geraakt? Analisten zetten hiervoor (forensische) tools in. Ze ontdekken dat een werknemer, genaamd Stefan, een phishing-email heeft geopend. Hij heeft per ongeluk malware geïnstalleerd. Een menselijke fout dus.

Deze malware heeft zich verspreid naar de server en begint gegevens weg te sluizen. De phishing-email leek afkomstig van een vertrouwde klant en bevatte een link naar een geïnfecteerde website.

De malware: Het SOC-team identificeert het type malware als een variant van de bekende “Emotet” trojan. Bekend van zijn gebruik bij gegevensdiefstal en verdere infectie van netwerken.

Response

Het SOC-team neemt in dit geval contact op met de IT-afdeling van bedrijf XYZ. Bij kleinere alerts ontvangen ze digitaal een melding met tips. Maar in dit geval is snel handelen extra belangrijk. Ze werken samen om de adviezen van het SOC-team zo snel mogelijk uit te voeren.

Containment: Het SOC-team adviseert de klant de besmette werkstations en servers van het netwerk te isoleren. IT koppelt Stefan’s laptop direct los van het netwerk. Dankzij maatregelen die al in de onboarding van het SOC zijn gekomen, hebben netwerksegmentatie en firewallregels een verdere verspreiding van de malware gelukkig voorkomen.

Eradication: Het SOC-team weegt af welke oplossing het slimst is om de malware te verwijderen. In dit geval adviseren de analisten om een rollback uit te voeren en de meest recente backup te gebruiken.

Herstel: IT en het SOC werken samen om de systemen opnieuw te configureren. Ook controleren ze of de malware echt weg is. Daarna zorgen ze ervoor dat alle systemen up-to-date zijn met de laatste beveiligingspatches en dat er geen achterdeuren zijn achtergelaten door de aanvallers.

Post-Incident Activiteiten

De SOC-analisten en het IT-team van bedrijf XYZ hebben samen de schade weten te beperken. Tijd om te kijken naar de toekomst:

Lessons learned: Na het neutraliseren van de dreiging, voert het SOC een post-mortem analyse uit. Ze evalueren hoe de aanval heeft kunnen plaatsvinden en identificeren eventuele zwakke plekken in de beveiliging. Het blijkt dat de medewerkers van bedrijf XYZ nooit een awareness training hebben gehad. Hierdoor wist Stefan niet goed hoe hij een phishing-mail moest herkennen.

Verbetering van beveiligingsmaatregelen: In het geval van XYZ adiveert het SOC-team de bewustwording van werknemers te verhogen door middel van regelmatige phishing-simulaties en/of trainingen.

Rapportage: Het SOC maakt een rapport van het incident, inclusief de tijdlijn van gebeurtenissen, de reactie van het team, en aanbevelingen voor toekomstige preventie.

Managed Detection & Response met een SOC

In dit voorbeeld ging het even mis door iets onvermijdelijks: een menselijke fout. Zoiets gebeurt altijd, dus het is goed dat een SOC dit incident kon detecteren.

Gelukkig zijn incidenten geen dagelijkse kost voor organisaties die samenwerken met een SOC. Managed Detection & Response helpt namelijk niet alleen met het in actie komen wanneer dat nodig is: het voorkomt ook een hoop.

Hoe precies? Nou, om de dienst te laten werken verzamelt het SOC logs van digitale gebeurtenissen binnen de organisatie. Onze SOC-analisten zitten hier zoveel mogelijk bovenop om misconfiguraties te ontdekken. Dus treffen we technisch zaken aan die met een kleine aanpassing veiliger kunnen? Dan hoort u dat ook! Op die manier voorkomen we noodscenario’s waarbij alle teams écht snel in actie moeten komen zoveel mogelijk.

Meer informatie over Managed Detection & Response?

Buiten de blogs die we hierover hebben geschreven, zijn we er natuurlijk ook telefonisch of per mail voor u. Dus heeft u een vraag? Stel deze vooral! Neem hier contact met ons op.

Zijn er in Nederland eigenlijk nog wel bedrijven zonder WiFi-netwerken? De friettent? De bakker? Nee, ook die hebben een WiFi signaal in de lucht. Bij bedrijven in grote kantoorgebouwen is het niet eens de vraag. Om nog maar te zwijgen over organisaties die met hun core business volledig afhankelijk zijn van hun WiFi verbinding.

En voor alles in de ICT geldt: als het bestaat, valt het ook te misbruiken. Iets onschuldigs als een Wifi-netwerk kan voor fanatieke hackers al een poort naar binnen zijn. Ook al zou u het misschien niet zo snel verwachten.

Gelukkig zijn aanvallers geen onaantastbare ICT-goden: een pentest gericht op WiFi-netwerken helpt eventuele zwakheden doelgericht te verhelpen. En: in dit artikel geven we ook al tips!

Maar eerst: wat kunnen hackers allemaal met zwakheden in WiFi-netwerken? We lichten een paar opties uit. Gewoon om een beeld te geven:

Packet Sniffing

Een hacker binnen het het bereik van uw Wifi-netwerk kan ‘packet sniffing’-tools inzetten. Hierbij onderscheppen ze de gegevens die apparaten en de router heen en weer sturen. En die gegevens? Die varrieren van gebruikersnamen tot wachtwoorden of zelfs creditcardgegevens. Allemaal in platte tekst als de boel niet goed versleuteld is.

Man-in-the-Middle (MITM) aanvallen

Dan de ‘man-in-the-middle’ (MITM) aanvallen. Hierbij plaatsen ze zichzelf tussen een gebruiker en bijvoorbeeld de router. Ook om al het verkeer in het midden te onderscheppen. En: manipuleren. Zonder dat de gebruiker of het netwerk het merkt. Denk aan valse inlogpagina’s invoegen om inloggegevens te stelen. Of zelfs valse updates injecteren om malware te verspreiden naar alle aangesloten endpoints zoals laptops.

Exploitatie van kwetsbaarheden

Dan nog kwetsbaarheden in verouderde firmware of ongepatchte apparaten: die kunnen hackers uitbuiten om diep in het netwerk door te dringen. Van daaruit hebben ze vrije toegang tot bedrijfsgegevens, kunnen ze gevoelige informatie stelen of zelfs volledige controle over het netwerk overnemen.

Tips voor veiligere WiFi-instellingen

Er zijn een aantal dingen die u zelf al direct kan doen om de manier waarop uw WiFi-netwerk is ingeregeld minder kwetsbaar te maken. We hebben de tips (waarvan enkelen ook handig zijn voor thuis) opgesomd! Hou er wel rekening mee dat cyberaanvallen complex zijn: zie deze tips dus als een basis. Maar niet als het volledige WiFi-‘hekwerk’:

1. Zorg ervoor dat de beheerpagina niet toegankelijk is

Idealiter gebeurt beheer vanuit een netwerksegment speciaal voor beheer. Door dit gedeelte af te sluiten door segmentatie – het scheiden van alle netwerk segmenten zodat het moeilijker is van het ene segment op het andere te komen – voorkomt u dat onbevoegden veranderingen aan kunnen brengen aan de configuratie.

2. Creëer een gastennetwerk

Een gastennetwerk is niet alleen voor restaurants en hotels. Eigenlijk is het voor elke organisatie (en huishouden) een simpele veiligheidsmaatregel. Een gastennetwerk is namelijk een WiFi-netwerk waarbij de gebruiker dus wél gebruik kan maken van het internet, maar geen toegang kan krijgen tot het interne bedrijfsnetwerk.

3. Versleutel het netwerk

We benoemden eerder al hoe aanvallers informatie – zoals wachtwoorden – in platte tekst kunnen onderscheppen als er geen encryptie is. Zorg voor WPA3 of, als dat niet beschikbaar is, minimaal WPA2 als encryptiemethode en stel een sterk wachtwoord in.

4. Schakel WPS uit

WPS (WiFi Protected Setup) is een functie die is ontworpen om het gemakkelijker te maken om nieuwe apparaten aan je WiFi-netwerk toe te voegen door een druk op de knop of een PIN-code. Maar juist die PIN is één van de redenen dat het kwetsbaar(der) is. Aanvallers kunnen die namelijk brute-forcen om zo zelf toegang te krijgen tot het netwerk.

Schakel deze functie uit om de mogelijke beveiligingsrisico’s te verminderen.

5. Houdt de firmware altijd up-to-date

Dit geldt eigenlijk voor alle software en firmware: voer updates altijd zo snel mogelijk uit. Want updates zijn er geregeld om kwetsbaarheden te verhelpen. Een update niet uitvoeren kan betekenen dat u onnodig kwetsbaar blijft.

6. Beperk het bereik van de WiFi

Misschien is deze tip wat onverwacht. Maar hoe verder de WiFi reikt, hoe eenvoudiger het voor (fanatieke) derden is om vanaf een parkbankje toegang te krijgen. Een kleiner bereik zorgt er in het meest gunstige geval voor dat iemand in het gebouw moet zijn om wat te kunnen doen.

7. Implementeer MAC-adresfiltering

MAC-adresfiltering is een extra beveiligingslaag voor WiFi-netwerken. Door specifieke MAC-adressen toe te voegen aan een lijst van toegestane apparaten, kan een netwerkbeheerder controleren welke apparaten verbinding kunnen maken met het netwerk.

8. Denk ook aan de fysieke beveiliging van de access points

Het klinkt overdreven, maar dat is het niet. Een algemene security best practice is ervoor zorgen dat derden geen toegang kunnen krijgen tot fysieke onderdelen van de IT omgeving. Ideaal gezien dus ook de access points niet. Hang ze op plekken die niet gemakkelijk toegankelijk is voor onbevoegden.

Meer lezen over het testen van de fysieke beveiliging van uw IT? Bekijk deze pagina over de fysieke pentest.

9. Schakel verborgen SSID in

Het verbergen van uw netwerknaam, maakt het hackers moeilijker uw netwerk te vinden. En dat maakt het logischerwijs ook weer minder makkelijk een succesvolle aanval te doen. Het verbergen van de SSID biedt dus weer wat extra beveiliging.

10. Monitor uw netwerkverkeer

Meten is weten: die uitspraak komt niet voor niets vaak voorbij. Er is veel waarheid in. In het geval van cyberaanvallen kan er altijd onverwacht toch iets gebeuren. In dat geval is het beste wapen het monitoren op verdachte activiteiten. Dan detecteert u aanvallen in een vroegtijdig stadium. Onderzoek dus zeker of monitoring met een SOC een passende optie is voor uw organisatie.

Eén keer alles goed instellen

Cyber security is een on-going proces. Eén pentest of één audit laten uitvoeren om vervolgens “Nu zijn we veilig” te zeggen, is helaas geen optie. Kwetsbaarheden blijven ontstaan. En hackers vinden altijd nieuwe manieren om misbruik te maken.

Bovenstaande tips zorgen voor een mooi vertrekpunt. Alles bij elkaar opgeteld maakt het aanvallers al een stuk minder makkelijk. En dat is natuurlijk het doel.

Iedereen kan zich er wel een voorstelling bij maken dat het absoluut niet handig is als een hacker een website weet over te nemen. Maar: wat zijn dan goede manieren om de website security te verbeteren en dit te voorkomen?

Website security verbeteren

In dit artikel geven onze ethisch hackers 6 maatregelen om uw website security te verbeteren. We nemen hierin zowel beproefde als opkomende maatregelen mee.

Wat is website security?

De naam zegt het eigenlijk al: website security is het waarborgen van de veiligheid van een website. Dit kan richting de gebruiker zijn, maar (vooral) ook richting de organisatie. Wie bezig is met website security kijkt kritisch naar potentiële website risico’s en neemt maatregelen die te verkleinen.

Wat zijn website security risico’s?

Een gat in de security van een website kan tot van alles leiden. Of niets. Maar het risico is er. Zo is er bijvoorbeeld een risico op datalekken: denk aan toegang tot gevoelige informatie die in de website of applicatie is opgeslagen.

Maar ook defacement. Dat houdt in dat de hacker uw website vult met schadelijke content zoals eigen propaganda. Niet goed voor uw reputatie. Daarnaast is er een risico op malware-infecties of een te lange downtime (waardoor webshops bijvoorbeeld sales mislopen).

Tot slot een – misschien – verrassend risico: SEO-schade. Wie zich bezighoudt met Search Engine Optimization gaat hier flink van balen. Want als hackers schadelijke links op uw website plaatsen, dan kan dat impact hebben op uw rankings in Google.

Website security verbeteren: de 6 tips

Nu de tips voor een betere website security. We hebben ze hieronder op een rij gezet:

1. Extra authenticatiefactoren

Stel, een aanvaller achterhaalt de inloggegevens van het adminaccount van jullie website. Dan is dit al voldoende om volledig toegang te krijgen. Het is niet alleen verstandig te zorgen voor een complex wachtwoord, maar ook voor een extra authenticatiefactor. Bijvoorbeeld 2FA die werkt met een authenticatiecode. Of zelfs MFA die om meerdere authenticatiefactoren vraagt.

Hoe meer factoren hackers nodig hebben om toegang te krijgen, hoe kleiner de kans dat het ze daadwerkelijk lukt.

2. Botdetectie (en mitigatie)

Geautomatiseerde bots (bijvoorbeeld vanuit een botnet) zijn niet-menselijk websiteverkeer. Websiterobotjes dus. Ze vormen alleen een dreiging wanneer aanvallers ze inzetten om bijvoorbeeld een DDoS-aanval te plegen. Dan schieten er enorm veel bots tegelijk op uw website af. Het doel: deze overbelasten en platleggen.

Tegenwoordig zijn bots goed te detecteren en te weren (mitigeren). Zo zijn er technologieën die kunstmatige intelligentie inzetten om kwaadwillende bots te herkennen en te weren.

3. Security Headers

Het is een technisch verhaal om de werking van Security Headers in detail uit te leggen. Maar het komt erop neer dat het stukjes informatie zijn die de webserver naar de browser stuurt om deze te “vertellen” hoe die zich veilig moet gedragen bij een website bezoek.

Voorbeelden van dit soort Security Headers zijn: Strict-Transport-Security (HSTS) en X-XSS-Protection.

Security Headers zijn onmisbaar om de security van een website te verbeteren. Zeker de moeite waard uw websitebouwer of webbureau te vragen of deze headers al geïmplementeerd zijn. Grote kans dat ze precies weten waar u het over heeft.

4. Web Application Firewall (WAF)

U bent vast bekend met Firewalls: een virtuele muur die kiest welk verkeer wel binnen mag komen en welk verkeer niet. In het geval van een WAF controleert deze op verdachte activiteiten binnen het verkeer van een webapplicatie.

Het is een slimme aanvulling op uw website security. Maar let wel op: het klinkt alsof een Firewall magisch letterlijk alle malafide activiteiten rondom uw website tegenhoudt. Hou er alleen rekening mee dat het nooit goed is op 1 beveiligingsoplossing te vertrouwen. Want zodra de hacker met inloggegevens binnen weet te komen, kan de WAF daar dan weer niets tegen doen.

5. Runtime Application Self-Protection (RASP)

Waar een WAF een muur rondom een website is, beschermt een RASP de website juist weer van binnenuit. In de praktijk betekent dat dat er geen leerfase is voor een RASP. Een WAF wil de applicatie graag eerst beter leren kennen. Maar een RASP is onderdeel van de applicatie, waardoor deze meteen van binnenuit beschermt en zero-day attacks voorkomt.

6. Content Security Policy (CSP)

Met een Content Security Policy bepaalt u welke scripts, afbeeldingen, stijlbladen, etc. op een webpagina mogen worden ingeladen. Vooral voor websites waar gebruikers zelf content/data kunnen invoeren (denk aan social media websites en fora) is een CSP een belangrijke extra maatregel.

Want is er geen sprake van een CSP? En zijn er daardoor geen strikte regels over de scripts die op een pagina mogen worden ingeladen? Dan kan een aanvaller schadelijke code uploaden en een cross-site scripting (XSS) aanval uitvoeren.

Hoe? Simpelweg door in een reactieveld niet een normale comment te plaatsen, maar kwaadaardige script.

Nog doeltreffender aan de slag met website security

Bovenstaande maatregelen zijn universele maatregelen die elke website vooruithelpt op het gebied van website security. Maar het verbeteren van de website security houdt hier niet op.

Er ontstaan namelijk altijd unieke kwetsbaarheden in websites. Bijvoorbeeld door updates of andere veranderingen. Dat kan voor gaten in de security zorgen zonder dat u ervan op de hoogte bent.

Een pentest legt deze kwetsbaarheden bloot, zodat u in staat bent ze te verbeteren.

2020: we zitten alweer op de helft van dit rumoerige jaar. Tijd om terug te kijken naar de afgelopen maanden vol opvallende cybersecurity gebeurtenissen. We hebben de – volgens ons – opvallendste cybersecurity ontwikkelingen en incidenten van het jaar op een rij gezet. En de rest van 2020? Daarover durven we een voorspelling over te doen in een volgend artikel.

Wat waren de opmerkelijkste cybersecurity gebeurtenissen van de eerste helft van 2020? De Covid-19 crisis heeft een opvallende invloed gehad op het cybercrime landschap. Maar laten we Januari 2020 zeker niet vergeten: we blikken eerst terug op de Critix-kwetsbaarheid die een grote impact heeft gehad op Nederland.

1. Critix-kwetsbaarheid: hoe thuiswerken (bijna) onmogelijk werd

Het staat bijna haaks op de situatie waar we nu halverwege 2020 in zitten, maar na 16 januari zaten kantoren extra vol omdat thuiswerken tijdelijk zo goed als onmogelijk was. Hoe dat kwam? Er was een belangrijke kwetsbaarheid in Critix ontdekt waarvan de exploit publiekelijk beschikbaar was gemaakt. Het NCSC adviseerde Critix-systemen tijdelijk uit te schakelen om misbruik te voorkomen. Die maatregel maakte dat veel medewerkers in Nederland niet meer op afstand konden werken. Dat resulteerde in “Critix-files” in het verkeer.

De maatregelen waren terecht, want er kwamen verschillende meldingen van Nederlandse organisaties die via deze kwetsbaarheid waren aangevallen. Critix slaagde er op 25 januari in patches beschikbaar te stellen voor alle versies die de kwetsbaarheid bevatten.

Terugkijkend valt te stellen dat de Critix-kwetsbaarheid veel invloed heeft gehad op het Nederlandse bedrijfsleven. Niet alleen de bedrijven bij wie vermoedelijk data was gelekt voelde de impact van deze kwetsbaarheid. Velen ondervonden de gevolgen van het wegvallen van remote werken. Genoeg organisaties die hogere eisen stellen aan cybersecurity na dit landelijke voorval.

2. Van werken op kantoor naar massaal thuiswerken

Slechts 2 maanden na het Critix-voorval, gingen files in rook op en werkte iedereen die de mogelijkheid had juist weer remote vanuit huis. Om de verspreiding van Covid-19 tegen te gaan, luidde het advies van overheid: werk thuis als dat kan. Bedrijven die misschien nog nooit na hadden gedacht over remote werken, werden nu gedwongen dit toch te faciliteren. Het opzetten van veilige verbindingen voor thuiswerken was een hot-item in cybersecurityland.

Daarnaast ging Nederland ook over op videobellen. Vooral in april kwamen een aantal aanbieders negatief in de media op het gebied van privacy.

3. Cyberaanvallen op vitale sectoren

Tijdens de pandemie werd het woord “vitale beroepen” een belangrijk begrip. Zo is de zorg één van deze vitale sectoren. Toch hadden veel cybercriminelen hier geen boodschap aan. Aanvallen op zorginstellingen zette aan het begin van deze crisis de toon. Een aantal ransomwarebendes gaf aan zich tijdelijk niet meer bezig te houden met de vitale sectoren, maar een volledige stop is er nooit geweest. Interpolis gaf zelfs aan een stijging te zien in het aantal ransomware-aanvallen op de zorg.

Het NCSC stipt aan dat de digitale verstoring van deze sectoren een grote bedreiging is voor Nederland. U kunt zich voorstellen wat de gevolgen zijn wanneer (toeleveranciers van) deze vitale sectoren hun werk niet meer kunnen doen tegen gevolge van een cyberaanval. Het is voor deze sectoren dan ook extra belangrijk goed te kijken naar hun cybersecurity. Zo is er al veel winst te behalen op het zorgvuldig instellen van de Office365 omgeving.

4. Corona-phishing

Ook nummer 4 gaat over de Covid-19 crisis: die is tenslotte de rode draad die door dit jaar loopt. De mediagulzigheid die deze crisis (zeker aan het begin) veroorzaakte, gaf cybercriminelen een interessante kans. Nep-Coronasites, Corona-phishingmails namens het RIVM en ga zo maar door: er werd gretig ingespeeld op de onvoorzichtigheid van de bange Nederlander. Op een malafide link was snel geklikt. Tenslotte wilden we allemaal graag op de hoogte blijven van de laatste ontwikkelingen. Lees hier meer hierover.

5. RIVM-lek

Tot slot verdient de lek in de RIVM Infectieradar nog een plek in deze lijst. Daarover maakte De Jonge de opvallende uitspraak dat een dergelijk lek ook in de toekomst niet te voorkomen is. Het roept niet alleen in de Tweede Kamer, maar ook bij ons veel vragen op. De Jonge: “Ik vrees dat dit soort menselijke fouten gemaakt zullen blijven worden. Ik kan er met extra beleidsmaatregelen echt niet voor zorgen dat dit niet meer gebeurt.” Hoeveel waarheid zit er in deze opmerking?

De Jonge legt terecht de verbinding tussen datalekken en menselijke fouten: niet de machine, maar de mens is de zwakste schakel op het gebied van cybersecurity. Maar om meteen te zeggen dat een tweede lek daardoor niet te voorkomen is? In de praktijk zien wij dat de juiste oplossingen de kans op een lek nihil maken.

En eerlijk? De Coronasite-lek waar we het nu over hebben, had al in een vroeg stadium ontdekt kunnen worden met een pentest. Die had alle kwetsbaarheden precies blootgelegd. En die kwetsbaarheden? Die bestonden misschien niet eens als er gebruik was gemaakt van een secure coding- en een RASP-oplossing die juist op menselijke fouten inspeelt.

2020: het jaar dat de wereld wakker schudt

Bovenstaande gebeurtenissen zijn maar een klein onderdeel van alles dat er zich in de wereld heeft afgespeeld. Wel is één ding duidelijk: de Corona-crisis werpt een interessant licht op onze digitale wereld. Want wat doen we als ons zorgsysteem omvalt ten gevolge van een cyberaanval? Hoe gaan we om met datalekken bij overheidsinstanties? De gebeurtenissen van 2020 maken deze kwesties urgenter dan ooit.

Het ene securityteam zweert bij Web Application Firewalls. Het andere team vraagt zich af WAFs de snelle veranderingen in het cybercrimelandschap wel bij kunnen houden. Is het einde van het WAF-tijdperk in zicht en moeten we massaal overstappen op RASP-oplossingen? Of is het juist raadzaam zowel een Web Application Firewall als Runtime Application Self-Protection in te zetten?

Wat is een Web Application Firewall (WAF)?

Een Web Application Firewall (WAF) is een beveiligingstool die specifiek bedoeld is voor web applicaties en services. Een WAF bevindt zich voor de webapplicatie en analyseert al het inkomende HTTP-verkeer. Lijkt verkeer op een aanval of bedreiging? Dan blokkeert een WAF deze automatisch. Een WAF kwalificeert interacties aan de hand van netwerk informatie. False positives en false negatives komen redelijk vaak voor bij een WAF.

n.v.d.r: dit artikel is geschreven in 2020. De WAF blijft in ontwikkeling en wordt dankzij Machine Learning steeds slimmer en accurater.

Wat is Runtime Application Self-Protection (RASP)?

Een RASP oplossing gebruikt runtime instrumentation. Dit houdt in dat het in de applicatie zit en van binnenuit bescherming biedt tegen aanvallen. Het detecteert en blokkeert bedreigingen vanuit de contextuele informatie die het uit de applicatie haalt. Dat betekent dat een RASP vaak niet alleen weet of een HTTP request een aanval bevat, maar ook ziet wat jouw applicatie met deze mogelijke kwaadwillende invoer doet. Doordat een RASP-oplossingen elke interactie binnen een context beoordeelt, is de kans op een false positive of false negative klein.

Hetzelfde doel, andere uitvoering

Een RASP en WAF zijn wat betreft doel gelijk aan elkaar. Beiden streven ze ernaar bedreigingen buiten een applicatie te houden. Het grootste verschil? Een RASP zit dus in de applicatie verwerkt, terwijl een WAF ervoor zit (als een soort schild).

WAF versus RASP

Hoe doen WAFs en RASPs het op het gebied van gebruiksgemak?

Een Web Application Firewall is vaak de eerste AppSec oplossing waar aan wordt gedacht en al jarenlang de betere opvolger van een traditionele webapplicatie Firewall geweest. Toch zijn WAF-frustraties ondertussen ook een welbekend fenomeen binnen security teams. Vraag een engineer naar zijn werk en gegarandeerd dat ‘ie begint over: 1. alle tijd die verloren raakt aan false positives en 2. de weken dat een WAF moet draaien in een testomgeving om de app te leren kennen.

Zoals we al eerder benoemden, heeft een RASP veel minder last van false positives. Dat scheelt in gebruik een hoop tijd. Ook is het draaien in een testomgeving om de applicatie te leren kennen bij een RASP niet nodig. Doordat een RASP dankzij de application runtime omgeving binnenin de applicatie zit, weet een RASP meteen wat wel en niet normaal is. RASP-technologie heeft het instellen van parameters en verder afstemming niet nodig om goed te functioneren.

Waartegen bieden ze bescherming?

In basis is een WAF in staat onder anderen kwetsbaarheden die kunnen leiden tot SQL injections, Cross-Site Scripting en Security Misconfriguration te voorkomen. Een RASP richt zich op precies hetzelfde als een WAF. En meer. Denk aan datalekken, method call failure, unhandled exception, etc.

Hoe veilig zijn de oplossingen?

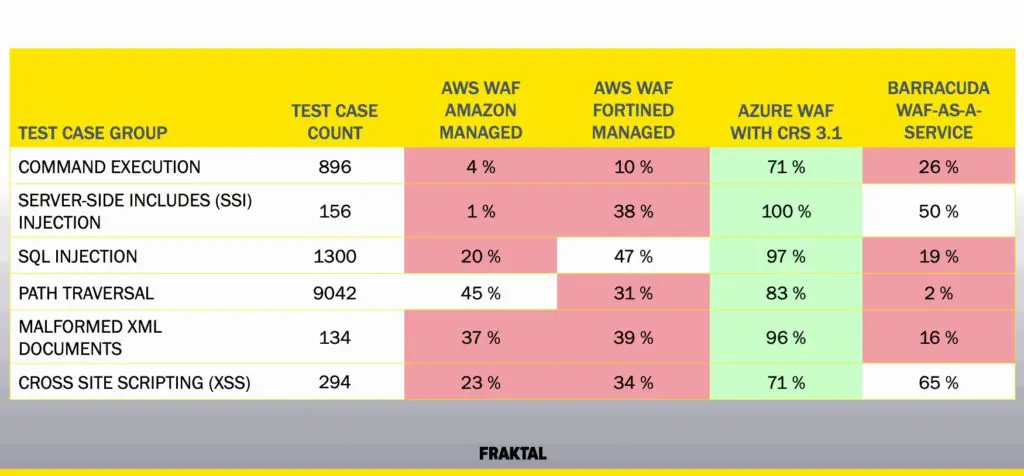

Recent is een behoorlijk interessant onderzoek gepubliceerd die de bescherming van verschillende WAF oplossingen naast elkaar legt. Wat blijkt? 3 van de 4 geteste WAFs presteerden dramatisch. Azure scoorde daarin tegen relatief hoog: vooral op het gebied van SSI Injections:

Hoe zit dat bij een RASP? Voor RASP-technologie is nog geen benchmark uitgevoerd zoals voor WAFs. Toch valt te stellen dat in de praktijk een RASP veelal accurater werkt. RASP-technologie monitort de applicatie continu van binnenuit en weet daardoor – zoals we eerder benoemden – alles binnen de context te beoordelen. Daarbij heeft het ook de nodige rechten om in actie te komen wanneer er bepaalde “security conditions” bereikt zijn.

Over-blocking WAFs en het doorlaten van aanvallen

Ook goed om te weten: WAFs staan bekend om te over-blocken. Terwijl ze onschuldig verkeer blokkeren, laten ze aanvallen soms juist wel weer door. Security teams zijn dan ook continu bezig met het managen van false positives en false negatives. Hoe dat kan? In basis weet Web Application Firewall bar weinig over de applicatie die hij probeert te beschermen.

Een WAF werkt namelijk nooit zonder goede afstemming. Dat draaien in een testomgeving is dus essentieel om een WAF veilig te laten werken. Als dat niet het geval is, blokkeert een WAF alles wat ook maar een klein beetje verdacht lijkt. Om de veiligheid te waarborgen, is het belangrijk dit afstemmen in een testomgeving regelmatig plaats te laten vinden.

Hoe een RASP over-blocking voorkomt

Bij RASPs zit vaak nog een stap tussen het signaleren van activiteit en het daadwerkelijk blokkeren ervan. Een RASP kijkt namelijk eerst naar de code van de applicatie. Is de code niet kwetsbaar? Dan is de gesignaleerde verdachte activiteit ook geen bedreiging en is een alarm niet nodig. Tenslotte is de app in dit geval niet kwetsbaar: de code biedt voldoende bescherming.

Het fijne is dat dit allemaal real-time gebeurt, zonder dat tussentijdse afstemming niet nodig is. Een RASP heeft alle context die nodig is om zuivere beslissingen te nemen hierin.

Wat heeft een moderne applicatie nodig?

Het kan lijken alsof we alles behalve nog enthousiast zijn over WAFs. En eerlijk? Ja, die liefde is ook een beetje bekoeld. Maar dat komt vooral door de context waarin we Web Application Firewall bekijken. Het is namelijk lang een goede oplossing geweest, zeker toen webapplicaties nog wat simpeler in elkaar zaten. Maar dat oplossingen in het verleden effectief waren, wil niet zeggen dat ze ook naadloos aansluiten op onze huidige software.

Ja, een WAF kijkt enkel naar HTTP verkeer en is daardoor te koppelen aan elke webapplicatie, in tegenstelling tot een RASP die niet direct op elke applicatie past. Simpelweg doordat het de taal en framework waarin een applicatie is geprogrammeerd moet ondersteunen. Maar is een RASP eenmaal geïntegreerd? Dan bent u verzekerd van een secure en krachtige oplossing!

Moderne software vraagt tenslotte om een moderne aanpak en daar sluiten RASP-oplossingen op dit moment het beste bij aan. Het is amper bij te houden hoeveel code er tegenwoordig wordt geproduceerd voor applicaties. De beveiliging ervan is net zo moeilijk bij te houden. RASP-oplossingen zoals Contrast Security zijn dankzij de integratie in de applicatie in staat ook secure coding advies te geven.

Op die manier heb je (zoals bij een WAF) niet een schild van buitenaf, maar is de applicatie op een nog dieper niveau beschermd.

Moeten we meteen overstappen op RASP?

Wanneer we écht diep op de stof in gaan, valt te concluderen dat een WAF en een RASP samen een winning team zijn. In dit geval is beiden altijd beter dan één van de twee. Helaas hebben maar weinig organisaties de luxe om twee oplossingen die hetzelfde doel hebben te implementeren. In dat geval is wat ons betreft is Runtime Application Self-Protection een beter alternatief dan de traditionele WAF.

Dus merkt u dat u tegen WAF-problemen aan loopt? Onderzoek dan zeker of een RASP-oplossing niet een beter alternatief is. Neem zeker contact met ons op om samen de afweging te maken.

Waarom moet u juist nu extra goed uitkijken voor phishing? En hoe voorkomt u dat u zelf slachtoffer wordt? In dit artikel leggen we alles uit en vertellen we meer over hoe u zich het beste beschermt.

Oke, waarschijnlijk staan cybercriminelen niet te springen zelf het Corona-virus op te lopen, maar op de onrust in de wereld spelen ze gretig in. Phishing-mails vliegen potentiële slachtoffers om de oren en mensen krijgen zelfs telefoontjes met de vraag of ze willen doneren aan fondsen. Een gulle donatie van 25 euro kan al snel oplopen tot duizenden euro’s wanneer een cybercrimineel de ontvanger blijkt.

Wat is phishing precies?

Phishing is een vorm van internetfraude waarbij nep-mails, websites en whatsapp berichten slachtoffers naar officieel uitziende websites lokken. Als ze op deze sites hun (inlog) gegevens achterlaten, een betaling doen of iets (ransomware) downloaden, hebben cybercriminelen hun doel bereikt.

Waarom slaan cybercriminelen juist nu extra toe?

Inmiddels zijn we als samenleving door schade en schande bekend geraakt met het fenomeen phishing. Veel internetgebruikers weten nep-mails of foute links gelukkig te herkennen (hierover later meer). In tijden van angst, zijn we hier echter veel minder alert op. Zeker nu hebben we een continue honger naar informatie over Covid-19.

Iedereen klikt op alles dat met Corona, gezondheid of de economische gevolgen van deze pandemie te maken heeft. Ziet iets er ook maar een beetje betrouwbaar uit en heeft het een prikkelende of zorgwekkende titel? Dan willen we direct verder lezen en weten waar we aan toe zijn.

Phishing werkt het beste bij heftige emoties

Het is goed om te weten dat phishers bijna altijd inspelen op heftige emoties. In het geval van de Corona-pandemie gaat het om angst en onwetendheid waardoor we snel en gedachteloos op links klikken. Maar cybercriminelen spelen ook in op intens geluk. Denk aan de zogenaamde grote geldprijzen of cadeaubonnen die te winnen zijn in een phishingmail. Slachtoffers raken zo blij en gretig dat ze direct klikken.

Mail van het RIVM

Omdat mails heel direct zijn, leveren die cybercriminelen vaak het meeste op. Hang daar een betrouwbare partij als het RIVM aan vast met een update over het virus en de ideale phishingmail is geboren. Inmiddels gaat er al een mail als deze rond. De bijlage bevat gevaarlijke malware .

Dit is slechts één voorbeeld uit een zee aan phishingmails en fakenews artikelen die mensen verleiden hun gegevens achter te laten. Sommige criminelen gaan zelfs zo ver, dat ze namens het RIVM bellen om achter bankgegevens te komen. Ook zijn er phishers die nep-links naar zogenaamde intranets voor thuiswerkers versturen.

Wat kunt u er zelf tegen doen?

Om zelf niet in de “coronaphishing”-val te trappen, doet u er goed aan enkel zelf de website van het RIVM te bezoeken voor informatie. Klik niet zomaar op links, maar typ gewoon handmatig www.rivm.nl in. Het RIVM houdt u elke dag op de hoogte van de ontwikkelingen rondom het virus en is op dit moment voor Nederlanders de meest betrouwbare bron.

Zo herkent u een phishing-mail

Er zijn een aantal manieren om een phishing-mail te ontmaskeren:

1. Kijk eerst altijd naar de afzender. Is dit niet het RIVM of de Rijksoverheid? Of is het een variatie op hun officiële mailadres? Dan is het hoogstwaarschijnlijk een phishingmail. Op de website van RIVM staat bijvoorbeeld dat info@rivm.nl het huidige e-mailadres is. Het is af te raden elke variatie op dit domein te vertrouwen. Pas ook op voor subdomeinen.

2. Controleer de opmaak van de mail. Sommige phishers vallen door de mand door te weinig aandacht te besteden aan de opmaak van de mail. Ontbreekt de huisstijl van de organisatie waar ze vanuit mailen? Of staan er (grove) spelfouten in de mail? Dan mag u ervan uit gaan dat het phishing betreft.

3. Staat er een link in de mail? Controleer dan eerst de bestemming van deze link door met uw muis eroverheen te bewegen zonder erop te klikken. Ziet u dat het echte adres van de link anders is dan waar deze volgens de mail naartoe zou moeten leiden? Klik er dan niet op.

4. Hebt u toch op de link geklikt? Controleer dan de opmaak van de bestemmingswebsite. Vaak komt deze niet goed overeen met de echte website van de organisatie.

Achter elk linkje kan gevaar schuilen

Een einde van deze pandemie, betekent niet het einde van phishing. Het is belangrijk altijd alert te blijven wanneer u een mail krijgt of op een onbekende link wil klikken. Ga ervan uit dat achter elke link gevaar kan schuilen. IP4Sure biedt meerdere mogelijkheden om uw organisatie weerbaar te maken tegen deze vorm van cybercrime. Lees hier meer.